@SSLSIP @MAlajab @malaqsm @khaliidvip @Ayed_Alosaimi @Dr1Esa @Cyber_Ksa_Team @Voulnet @THE_BOSSz @alruhaily هذا الهجوم من نوع Fileless صعب الإكتشاف بالطرق العادية.

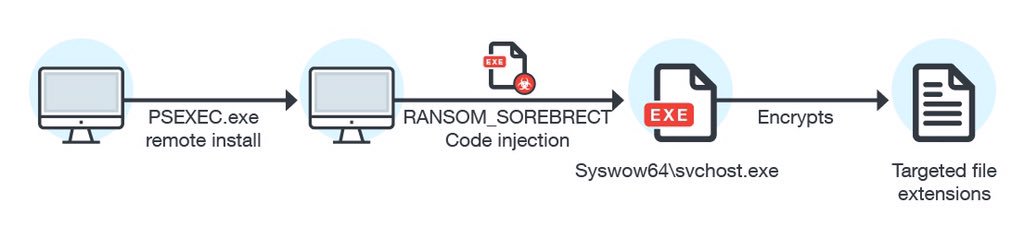

تقوم مهمته على حقن كود ضار في عملية النظام svchost.exe ثم تدمير نفسه لتجنب اكتشافه

تقوم مهمته على حقن كود ضار في عملية النظام svchost.exe ثم تدمير نفسه لتجنب اكتشافه

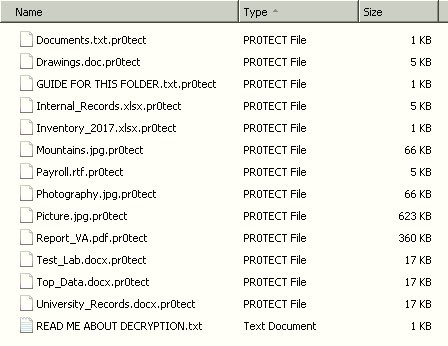

@SSLSIP @MAlajab @malaqsm @khaliidvip @Ayed_Alosaimi @Dr1Esa @Cyber_Ksa_Team @Voulnet @THE_BOSSz @alruhaily هذه الهجوم يركز على سيرفرات الشركات، كمثيلاته Sorebrect يقوم بتشفير الملفات المحلية ثم تشفير الملفات على كل الأجهزة المتصلة بنفس الشبكة.

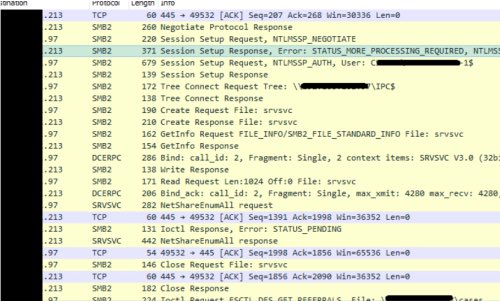

@SSLSIP @MAlajab @malaqsm @khaliidvip @Ayed_Alosaimi @Dr1Esa @Cyber_Ksa_Team @Voulnet @THE_BOSSz @alruhaily في أول الهجوم يتم الحصول على حساب الأدمن بعد عمل Brute force في الغالب، ثم استخدام اداة مايكروسوفت PsExec لتشفير الملفات وحذف Event logs!

@SSLSIP @MAlajab @malaqsm @khaliidvip @Ayed_Alosaimi @Dr1Esa @Cyber_Ksa_Team @Voulnet @THE_BOSSz @alruhaily الحلول الوقائية كما تقول Trend Micro:

- منع صلاحيات الكتابة للمستخدم!

- استخدام psexec للحاجة الملحة!

- عمل تحديثات وBackup وتوعية الموظفين.

- منع صلاحيات الكتابة للمستخدم!

- استخدام psexec للحاجة الملحة!

- عمل تحديثات وBackup وتوعية الموظفين.

جاري تحميل الاقتراحات...