دائماً يتردد على سؤال من مدراء الأمن السيبراني، ما هو نظام إدارة سجلات الأحداث الأمنية (#SIEM) المناسب لمنظمتي؟ وكيف أقوم باختياره؟ وما هي المعايير التي أتبعها عند الاختيار؟

الاجابة في #سلسلة #التغريدات ادناه

#الامن_السيبراني

الاجابة في #سلسلة #التغريدات ادناه

#الامن_السيبراني

ومنها ما يتوفر على الأنظمة السحابية، ومنها ما هو داخلي، ومنها ما هو هجين ما بين هذا وذاك.

جميع هذه التفاصيل تجعل من الصعب عليك إجراء الاختيار الصحيح بينها. والبعض الآخر يطرح أسئلة أخرى:

- هل المنظمة بحاجة بالفعل إلى نظام إدارة سجلات الأحداث الأمنية (SIEM)؟

جميع هذه التفاصيل تجعل من الصعب عليك إجراء الاختيار الصحيح بينها. والبعض الآخر يطرح أسئلة أخرى:

- هل المنظمة بحاجة بالفعل إلى نظام إدارة سجلات الأحداث الأمنية (SIEM)؟

- هل في حال قمت باستخدام نظام اكتشاف واستجابة للتهديدات المتقدمة (XDR)، سأقوم باستبدال نظام SIEM؟

-هل أنا بحاجة إلى تفعيل الأتمتة في المنظمة من خلال استخدام نظام الاستجابة والتحكم الآلي (المؤتمت) في الحوادث الأمنية (SOAR)؟

-هل أنا بحاجة إلى تفعيل الأتمتة في المنظمة من خلال استخدام نظام الاستجابة والتحكم الآلي (المؤتمت) في الحوادث الأمنية (SOAR)؟

هل أنا بحاجة من الأساس إلى وجود مركز عمليات أمن سيبراني (SOC)؟

الأسئلة أعلاه تحتاج إلى إجابة أولاً.

الأسئلة أعلاه تحتاج إلى إجابة أولاً.

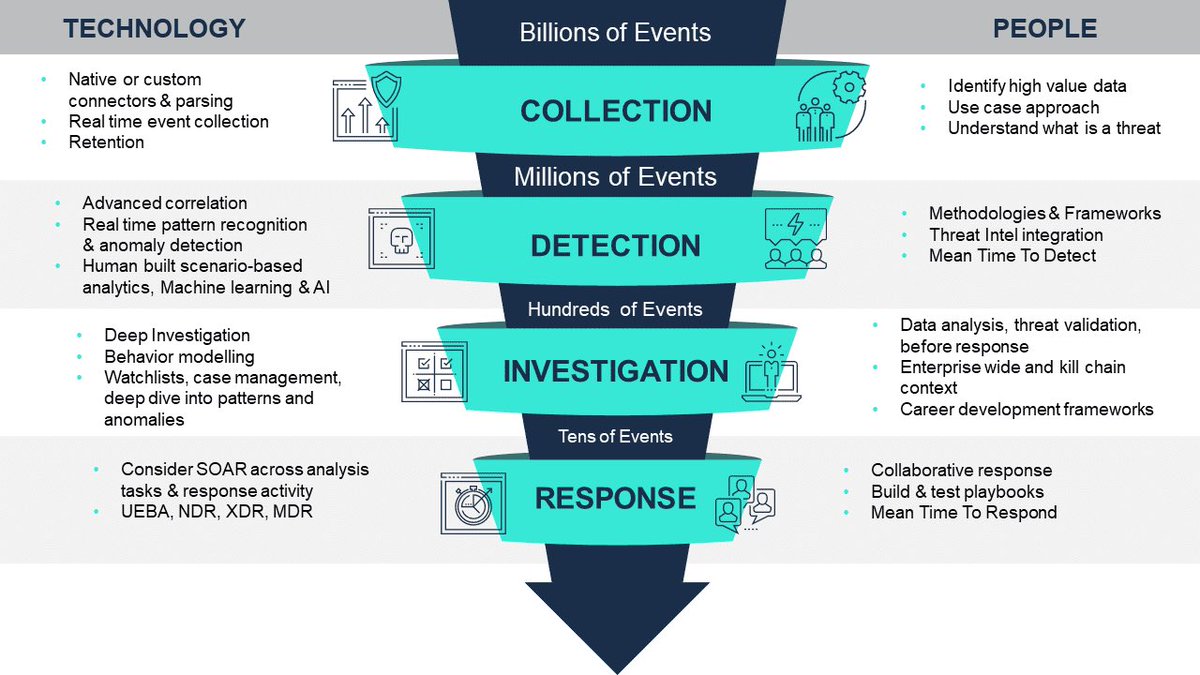

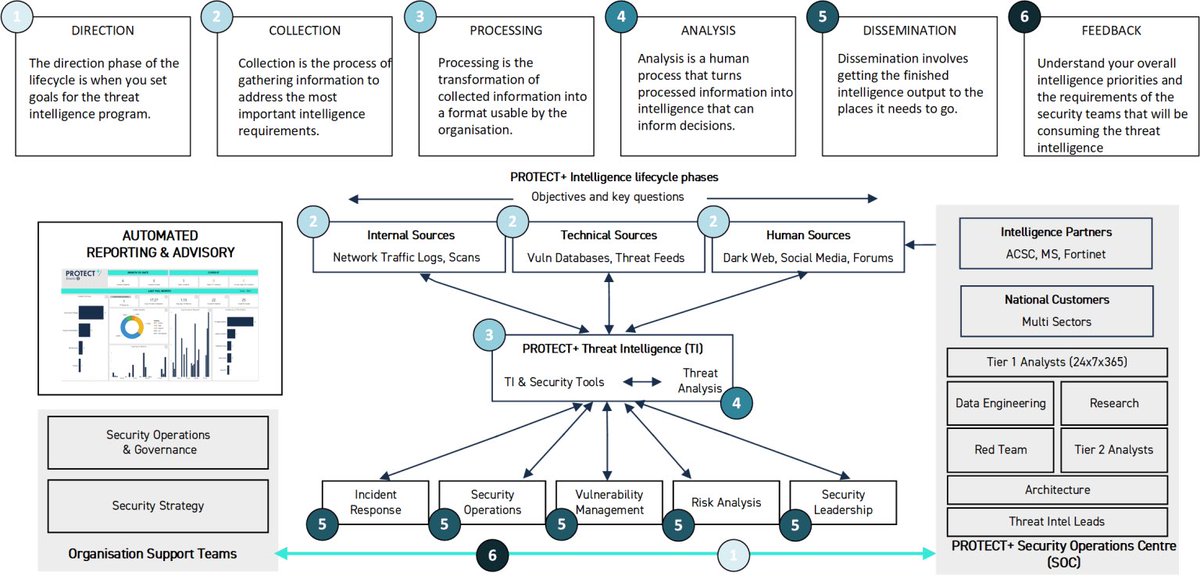

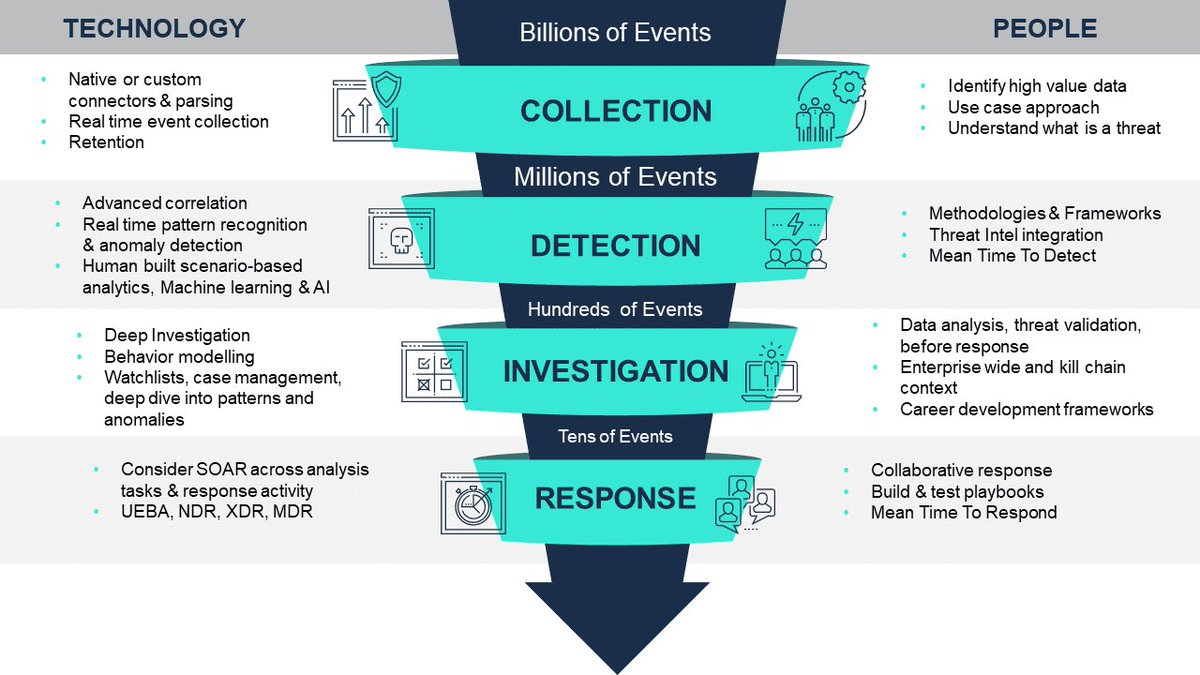

- نظام إدارة سجلات الأحداث الأمنية (SIEM): يقوم برصد واكتشاف التهديدات السيبرانية والتي من المتوقع أن ينتج منها حوادث سيبرانية وذلك من خلال جمع البيانات وسجلات الأحداث الأمنية المناسبة وتحليلها دمجها مع المعلومات الاستباقية.

- نظام الاستجابة والتحكم المؤتمتة في الحوادث الأمنية (SOAR): وهو يقوم بجمع وتنظيم المهام والأعمال والتنبيهات الأمنية واتخاذ الإجراءات المناسبة حيالها. وقد يقوم باتخاذ إجراءات مؤتمتة أو يقوم بتحويل التهديدات أو التذاكر إلى أحد المحللين لاتخاذ الإجراء المناسب.

- نظام اكتشاف واستجابة للتهديدات المتقدمة (XDR): هو نظام يقوم بأعمال تحليل التهديدات والاستجابة للحوادث السيبرانية من خلال سلسلة من التعليمات يقوم من خلالها بجمع البيانات من مصادر مختلفة ومن ثم اتخاذ إجراءات مؤتمتة.

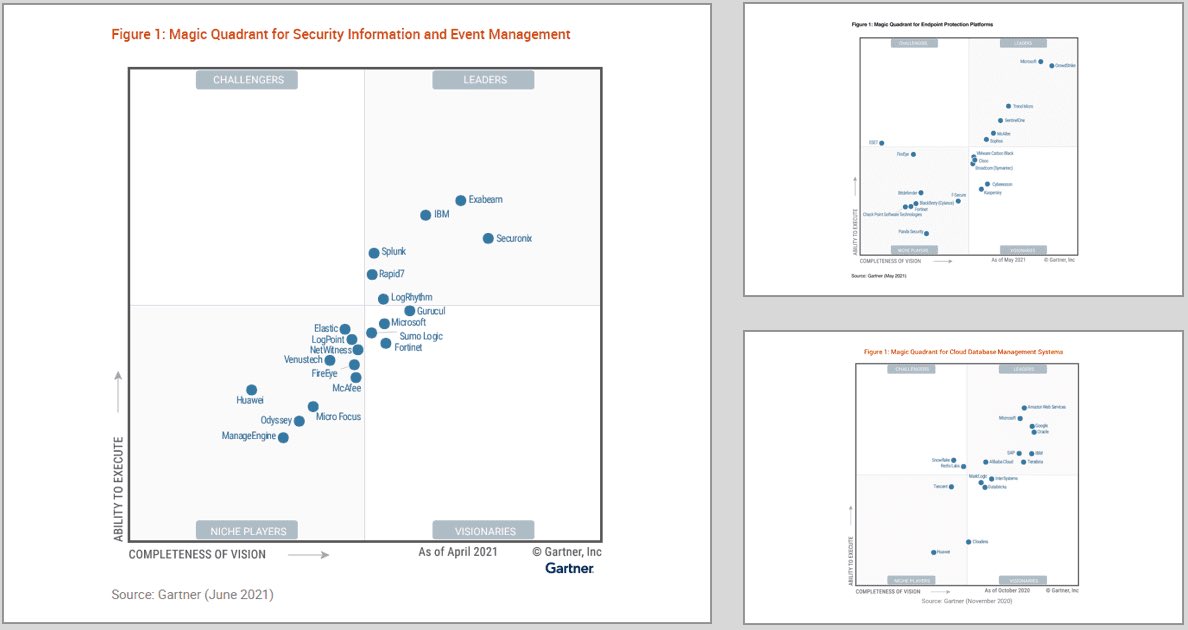

معايير اختيار نظام إدارة سجلات الأحداث الأمنية (SIEM):

يتم اختيار نظام SIEM بناءً على أربع معايير، سواء كنت ترغب في الذهاب مع مقدمي الخدمات المدارة بشكل كامل أو من خلال أنظمة المراقبة الداخلية.

يتم اختيار نظام SIEM بناءً على أربع معايير، سواء كنت ترغب في الذهاب مع مقدمي الخدمات المدارة بشكل كامل أو من خلال أنظمة المراقبة الداخلية.

- الاستفادة من نظام إدارة سجلات الأحداث الأمنية (SIEM) في الأعمال الأخرى.

دعم أنظمة SIEM لعملية الأمن السيبراني الأخرى أمر ضروري جداً، مثل دعمك في عملية الاستجابة للحوادث أو ربطه مع منصات تغذية المعلومات الاستباقية أو فحص الامتثال لضوابط محددة.

دعم أنظمة SIEM لعملية الأمن السيبراني الأخرى أمر ضروري جداً، مثل دعمك في عملية الاستجابة للحوادث أو ربطه مع منصات تغذية المعلومات الاستباقية أو فحص الامتثال لضوابط محددة.

وفي حال التحقق منه، تتم عملية الاستجابة للحادثة السيبرانية.

في النهاية، قد يكون نظام إدارة المعلومات والأحداث الأمنية (SIEM) ليس من نطاق اختيارك في حال ذهبت مع الخدمات المدارة بشكل كامل أو بشكل هجين. لذلك، قم بالتحقق من توافق منظمتك مع النقاط أعلاه.

في النهاية، قد يكون نظام إدارة المعلومات والأحداث الأمنية (SIEM) ليس من نطاق اختيارك في حال ذهبت مع الخدمات المدارة بشكل كامل أو بشكل هجين. لذلك، قم بالتحقق من توافق منظمتك مع النقاط أعلاه.

جاري تحميل الاقتراحات...