#رمضانيات_DFIR

26 رمضان - Users Registry Hives 🐝

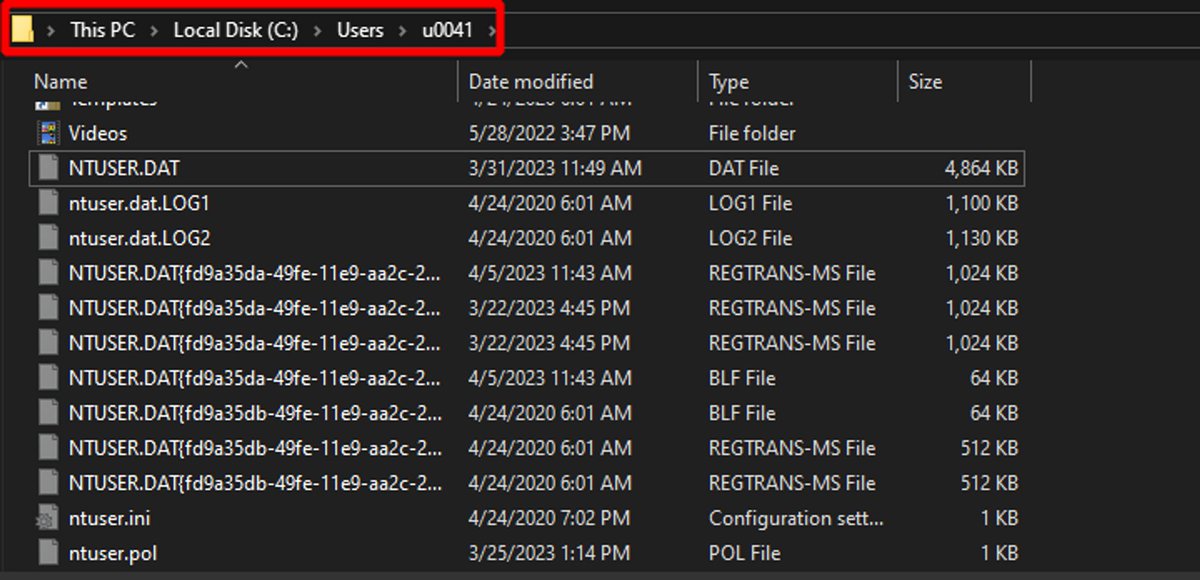

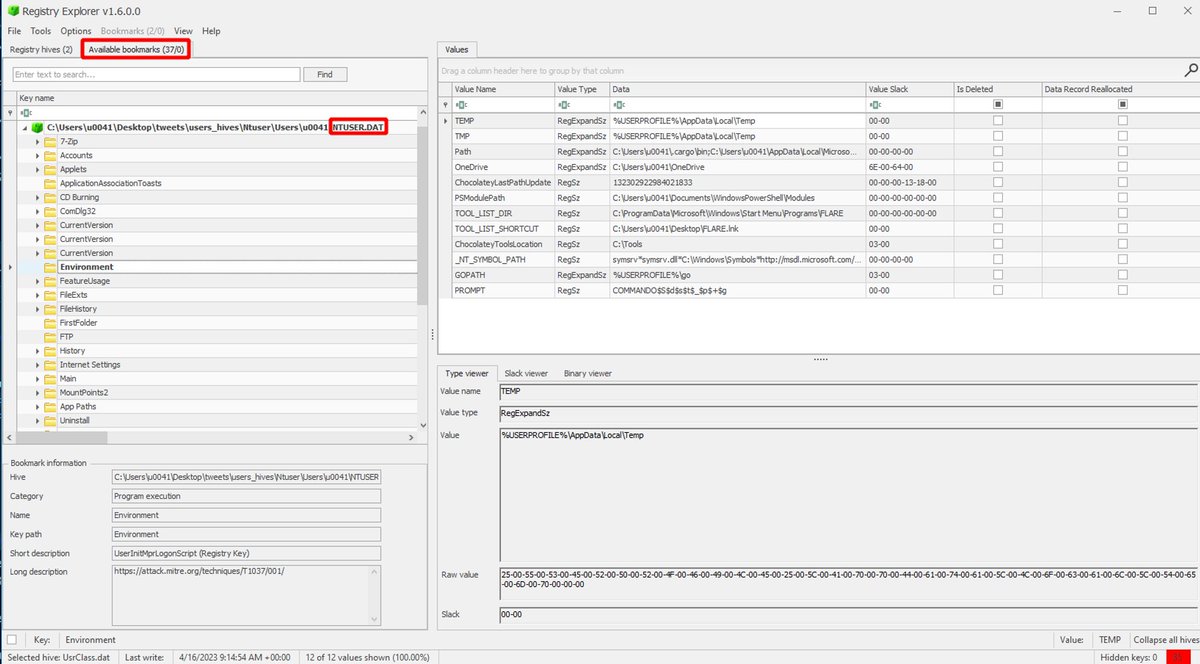

في ال Windows كل مستخدم عنده مجموعة من ال Registry Hive تحتوي على معلومات المستخدم و الأعدادات الخاصة فيه

#DFIR #BlueTeam #الامن_السيبراني

26 رمضان - Users Registry Hives 🐝

في ال Windows كل مستخدم عنده مجموعة من ال Registry Hive تحتوي على معلومات المستخدم و الأعدادات الخاصة فيه

#DFIR #BlueTeam #الامن_السيبراني

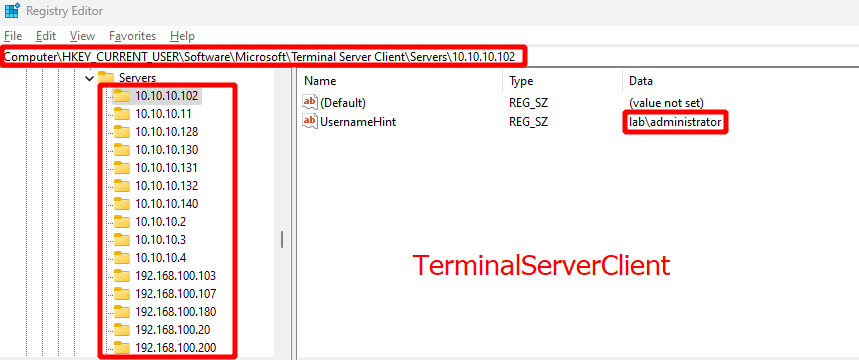

تأكد أنك تجمع الملفات الي تنتهي ب LOG1 و LOG2, هذي الملفات نسميها ال transaction logs. وهي تحتوي على بعض المعلومات الي باقي ما إنكتبت على الملف الأساسي. هذي بعض المعلومات الي تقدر تجيبها من هذي ال artifacts

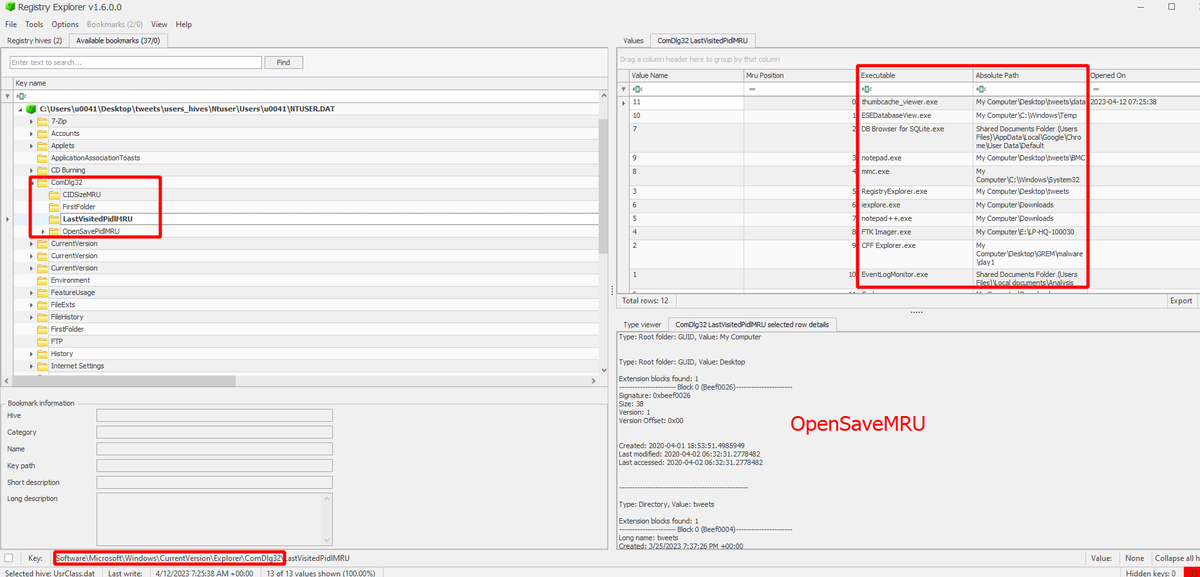

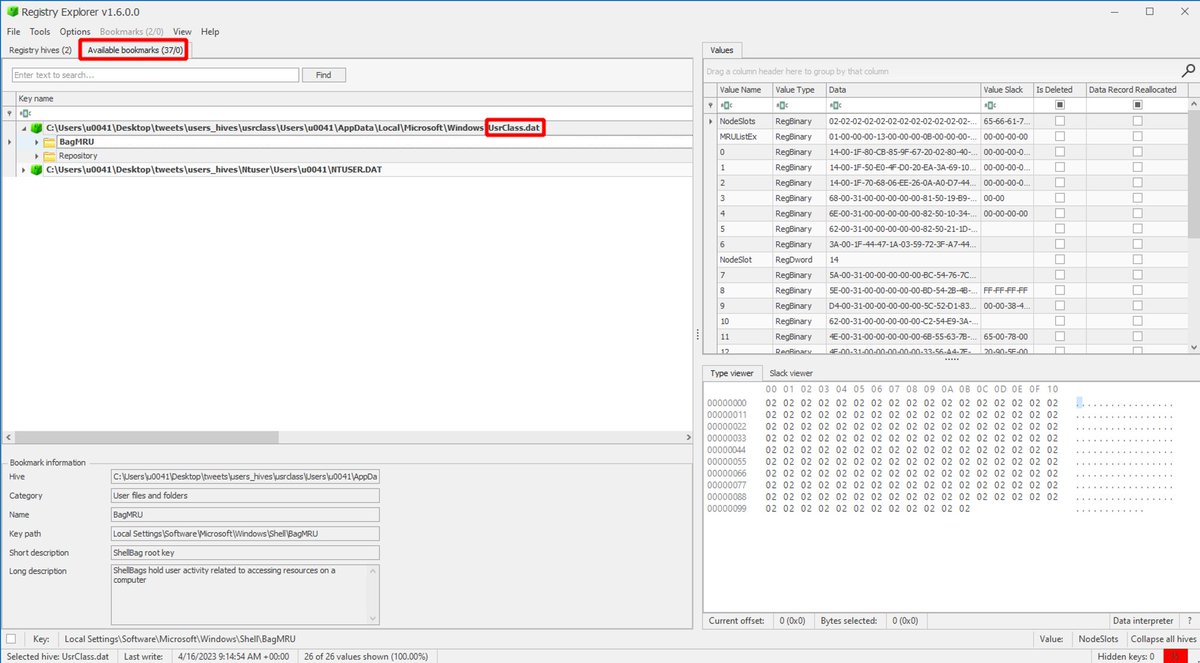

2️⃣ UsrClass.dat

أهم معلومة في هذا ال Registry Hive هو ال ShellBags. هذا ال artifacts يحتوي على المجلدات الي أطلع عليها المستخدم. هذا ال artifact يساعدك كثير اذا المخترق أستخدم ال RDP في عملية ال lateral movement بحيث أنك تقدر تجيب الملفات الي ممكن المخترق أطلع عليها

أهم معلومة في هذا ال Registry Hive هو ال ShellBags. هذا ال artifacts يحتوي على المجلدات الي أطلع عليها المستخدم. هذا ال artifact يساعدك كثير اذا المخترق أستخدم ال RDP في عملية ال lateral movement بحيث أنك تقدر تجيب الملفات الي ممكن المخترق أطلع عليها

هذي بعض الأدوات الي تساعدك في تحليل هذي ال Registry Hives

- regsk - github.com

- Registry Explorer - ericzimmerman.github.io

- regripper - github.com

- ShellBags Explorer - ericzimmerman.github.io

- regsk - github.com

- Registry Explorer - ericzimmerman.github.io

- regripper - github.com

- ShellBags Explorer - ericzimmerman.github.io

جاري تحميل الاقتراحات...