هل تعرف من Park Jin Hyok، الذي تسبب بعقوبات متعددة على دولته، وعليه شخصياً، بسبب هجمات سيبرانية كان الهدف منها سرقة الأموال من احد البنوك العالمية؟ تابع معي هذه السلسلة من التغريدات الي راح توريك كيف تمت سرقة حوالي 100 مليون دولار من خلال هجمة سيبرانية ..!!

#الامن_السيبراني

#الامن_السيبراني

ارتكب المخترق PARK العديد من الاختراقات التي لا تأتي إلا من مهاجمين متقدمين ومحترفين لعدد كبير من الأنظمة، وكذلك البيانات الحساسة...

سأقوم في هذه السلسلة من التغريدات بذكر تفاصيل كثيرة عن الحادثة السيبرانية في دورة حياة الحادثة.

سأقوم في هذه السلسلة من التغريدات بذكر تفاصيل كثيرة عن الحادثة السيبرانية في دورة حياة الحادثة.

1- عمليات المسح والاستطلاع Reconnaissance: عادة ما تكون عمليات المسح والاستطلاع من أطول العمليات في مراحل الهجمات السيبرانية، وذلك بسبب جمع المعلومات عن الأنظمة المستهدفة بهدف تجهيز البرمجيات الضارة المناسبة لها، لذلك قضى PARK نحو العام (سنة كاملة)

يقوم بها في جمع المعلومات عن الأنظمة المتصلة بالإنترنت الخاصة بالبنك، وكذلك البريد الإلكتروني، وتوسع في عمليات البحث حتى وصلت إلى الموظفين ومعرفتهم، وكذلك حساباتهم في وسائل التواصل الاجتماعي وما ينشرونه عليها من بيانات تخص العمل،

بل توسع المهاجم لمعرفة من الأطراف والشركات الأخرى التي تعمل مع هذه البنوك، حيث قام المهاجم بجمع البريد الإلكتروني لجميع الموظفين بهدف إنشاء قائمة للهجمات المستقبلية.

ومن جهة أخرى قام المهاجم بإنشاء نطاق انتحالي مشابه لنطاق البنك وأنشأ حسابات أخرى لوسائل التواصل الاجتماعي لزيادة مستوى الثقة في الأشخاص أو المنظمات المستهدفة.

كما قام المهاجم بعمل هجمات استطلاعية عميقة جداً لدرجة رسم البنية التحتية للأنظمة المستهدفة بدقة، وبعد ذلك قام بعمل فحص للثغرات المتوقع إصابة تلك الأصول بها.

وبعد أعمال الفحص والتجهيز لتلك الأدوات قام ببدء هجماته من خلال بدء أعمال التواصل مع موظفي البنك بهجمات انتحاليه.

2- الاختراق الأولي initial Compromise: معظم الهجمات السيبرانية تبدأ من عمليات الهندسة الاجتماعية سواءً كانت من خلال بريد تصيدي أو مكالمة انتحاليه، حيث قام المهاجم هنا بإرسال البريد الإلكتروني الانتحالي للأشخاص الذين تم جمع بياناتهم في المرحلة السابقة،

كما هي العادة لدى المهاجمين المتقدمين بصياغة الرسالة بشكل احترافي جداً، ومن غير أخطاء إملائية، وهذا دليل أن المهاجمين لا يتحركون بدون تخطيط مسبق ودراية كاملة عن محتوى البريد المتوقع إرساله.

وحين يتم إيقاع واختراق الشخص المستهدف تبدأ عمليات رسائل الانتحال من بريده، يقوم المهاجمون باستخدام البريد المخترق لإرسال بريد ضار لبنوك أخرى أو لحسابات أخرى داخل المنظمة نفسها، وقيام المهاجمين بهذه الطريقة ما هي إلا لزيادة الثقة لدى مستلمي البريد الآخرين.

وعادة ما يقوم المهاجمين إما باستهداف أشخاص محددين وذوي صلاحيات عالية مثل مدراء الأنظمة، أو استهداف من يكونوا على تواصل مع الجمهور مثل الموارد البشرية و"السير الذاتية" كما حدث معنا في الهجمة على بنك بنغلاديش،

وعادة ما يقوم المهاجمين في كتابة محتوى جذاب كما ذكرنا ووضع مرفقات ضارة هدفها اختراق النظام وإعطاء صلاحيات للمهاجم بالتحكم والسيطرة على النظام المستهدف. ويقوم المهاجمون في بعض الأساليب باستخدام التخويف على سبيل المثال في حال كان هناك محاولة دخول على حسابك

في وسائل التواصل الاجتماعي أو البريد الإلكتروني فسيأتيك بريد تحذيري بأن هنالك محاولة دخول، هنا قام المهاجمون بمحاكاة نفس الأسلوب التحذيري وتضمين صفحات مزيفة وانتحاليه تهدف إلى سرقة بيانات الدخول لتلك الحسابات المستهدفة.

3- تصعيد الصلاحيات privilege Escalation: بعد عملية الوصول الأولي أو الاختراق الأولي بنجاح قام المهاجم بعمليات استطلاع داخلية هدفها البحث عن الأنظمة المسؤولة عن عمليات التحويل وغيرها.

وكإجراء احتياطي لدى المنظمات التي تمتلك أنظمة حساسة تقوم تلك المنظمات بإنشاء حسابات مختلفة للمستخدمين حيث يتم استخدام حسابات منفصلة للأنظمة العادية وحسابات أخرى للأنظمة الحساسة،

ولكن في عملية الاختراق هنا البنك لم يقم بتطبيق هذه السياسة للأسف، حيث استخدم المهاجم بعض الأدوات المفتوحة المصدر أو المتوفرة لعمليات جمع كلمات المرور، ونجح فيها للأسف!!حيث قام المهاجم كذلك بحقن برمجية تقوم بتسجيل ضربات المفاتيح كبرنامج يساعد المستخدمين على تغيير خلفية سطح المكتب.

4- التجهيز للمرحلة القادمة Preparing: استخدم المهاجم كجزء من عملية إخفاء الأثر التشفير الذي يعتمد على بروتوكولات مثل TLS للأوامر التي يقوم بإرسالها إلى برمجيات التحكم والسيطرة.

5- التنفيذ Execution: أصبحت الأمور لدى المهاجم أوضح، فقد تعلم كيفية إجراء الحوالات من خلال SWIFT ولديه الصلاحيات اللازمة بعد سرقة كلمات المرور لمدراء النظام، الذي يجب التنبيه له أن أنظمة SWIFT معزولة عن الأنظمة الخاصة بالبنك،

ولكن في القضية الخاصة ببنك بنغلاديش لم يتم إعداد أنظمة الحماية بالطريقة المناسبة حسب تقارير الاستجابة للحوادث، وكذلك لم تتم مراقبة الحسابات التي يتم الوصول لها من أنظمة متعددة، ولا حتى الحسابات التي تم إنشاؤها حديثاً ولديها صلاحيات عالية.

6- اللحظة الحاسمة: المهاجم قام باختيار الأوقات التي عادة ما تكون خارج ساعات العمل الرسمية لدى البنك لإجراء تلك الحوالات، أو الأوقات التي تكون نهاية الأسبوع.

7- مسح سجلات الأحداث: المهاجمين قاموا بعمل بعض البرمجيات التي تهدف إلى مسح جميع الأثار المرتبطة بالاختراق من الأنظمة بل قاموا بتعطيل الطباعة التي تتم مع أي عملية تحويل تتم من خلال SWIFT التي وضعها البنك سابقاً لحصر عدد الحوالات والتحقق منها،

مما يجعل عملية التحقيق الجنائي الرقمي عملية صعبة جداً.

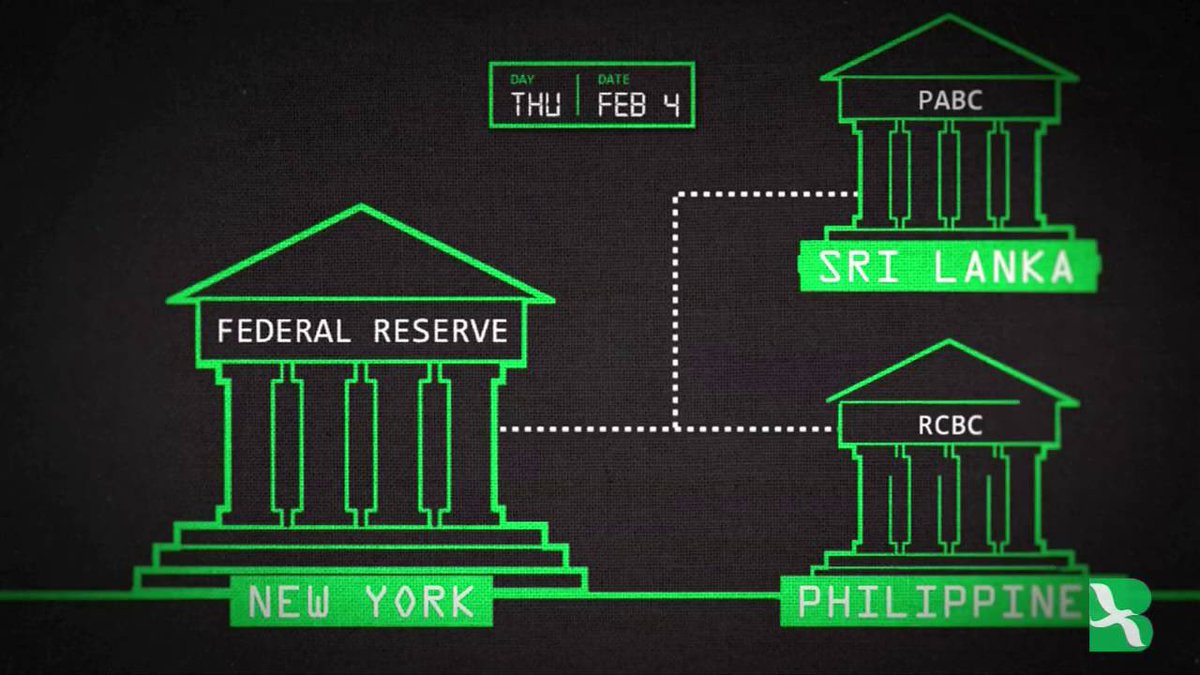

8- الحوالات المالية: قام المهاجمون ببدء عمليات التحويل إلى بنوك متعددة في الفلبين وسريلانكا، التي عادة ما يتم إرسالها إلى البنك الفيدرالي، ومن ثم الموافقة عليها، ومن ثم بدء عمليات التحويل،

8- الحوالات المالية: قام المهاجمون ببدء عمليات التحويل إلى بنوك متعددة في الفلبين وسريلانكا، التي عادة ما يتم إرسالها إلى البنك الفيدرالي، ومن ثم الموافقة عليها، ومن ثم بدء عمليات التحويل،

وهنا دائماً ما يرتكب المهاجمين الأخطاء !!!، حيث تم كتابة بعض العناوين لمؤسسة حكومية بشكل خطأ إملائي مما أدى إلى اكتشافهم ومحاولة إحباط العمليات السابقة التي بلغت نحو ٨٥٠ مليون دولار !!!، لم يستحوذ المهاجمون منها إلا على ١١٠ مليون دولار فقط.

الختام: القصة هذه أعلاه حقيقية ومبنيه على أحداث حصلت في اختراق بنك بنغلاديش...

#المصدر: مدركة العقوبة على مخترقين بنك بنغلادش.

#المصدر: مدركة العقوبة على مخترقين بنك بنغلادش.

جاري تحميل الاقتراحات...