Bien, como sabéis desde hace tiempo ando usando IPv6 en la red de mi ISP. Quizás no tanto como me gustaría, pero voy dando pasos en la buena dirección.

Y claro, cuando comienzas a montar la red te das cuenta de algunas cosas con las que no contabas...

Como esto que os cuento...

Y claro, cuando comienzas a montar la red te das cuenta de algunas cosas con las que no contabas...

Como esto que os cuento...

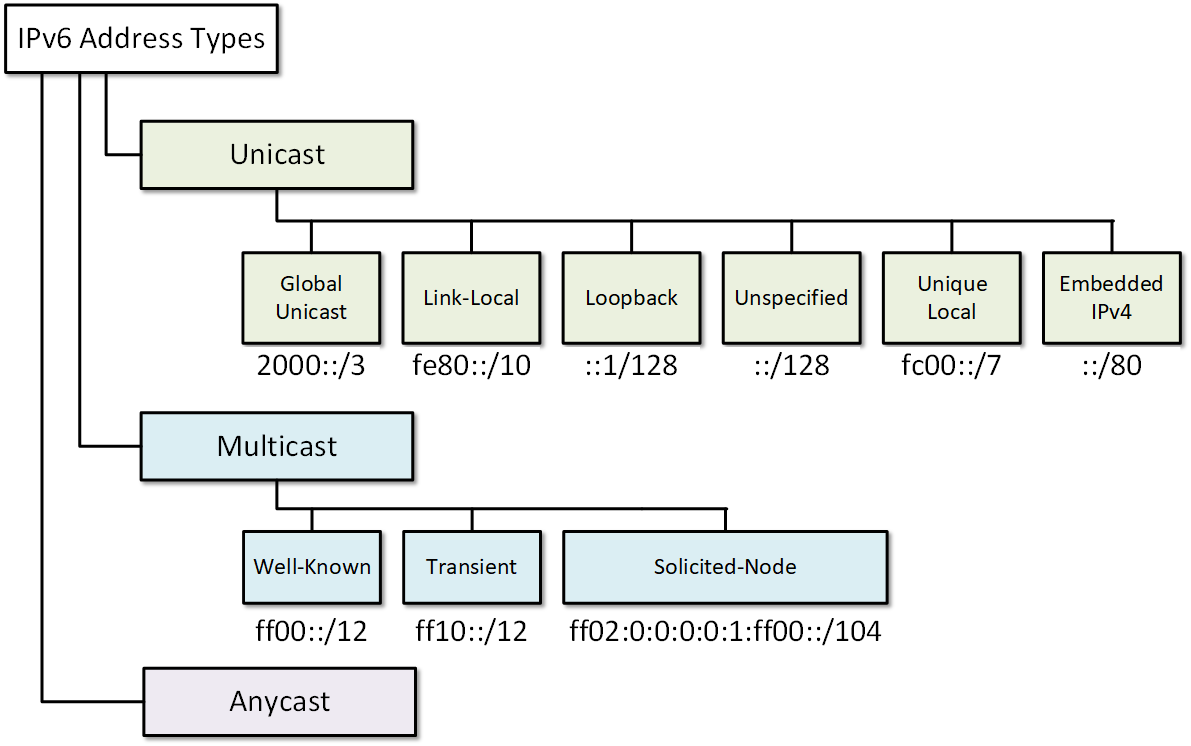

Las ULAS o Unique Local Addresses es un espacio de direcciones de IPv6, el fc00::/7 exactamente, que está reservado para uso local o de empresa en entornos que no vayan a usar direccionamiento público.

Es decir, no pueden ser alcanzables ni enrutadas desde/hacia Internet.

Es decir, no pueden ser alcanzables ni enrutadas desde/hacia Internet.

Existe una interesante RFC, la 4193, que te da todos los datos sobre ellas: rfc-editor.org

Esta solución me daba la ventaja de que esas interfaces internas de mi CORE no podían ser alcanzables desde Internet, por lo que los cortafuegos eran mucho más simples y mis routers no perdían mucho tiempo y tal.

Hasta aquí todo OK.

Hasta aquí todo OK.

Así que me plantee el cambio de esa parte de la red para usar una parte de mi direccionamiento GLOBAL UNICAST.

Me tocaba empezar a crear cortafuegos en muchos lugares, como por ejemplo los routers de Borde, para asegurar el tema... ¡Mucha tela!

Me tocaba empezar a crear cortafuegos en muchos lugares, como por ejemplo los routers de Borde, para asegurar el tema... ¡Mucha tela!

Piensa que tienes un router donde se hace BGP, OSPF y todas esas cosas y ahora le iba a sumar una nueva capa de complejidad...

Pero aquí llego el gran @aalmenar al rescate y me dijo: "¿Y si utilizas una parte tu direccionamiento público PERO NO LO ANUNCIAS A INTERNET?"

Pero aquí llego el gran @aalmenar al rescate y me dijo: "¿Y si utilizas una parte tu direccionamiento público PERO NO LO ANUNCIAS A INTERNET?"

A ver, paro un poquito: si recuerdas anteriores hilos, como este de BGP:

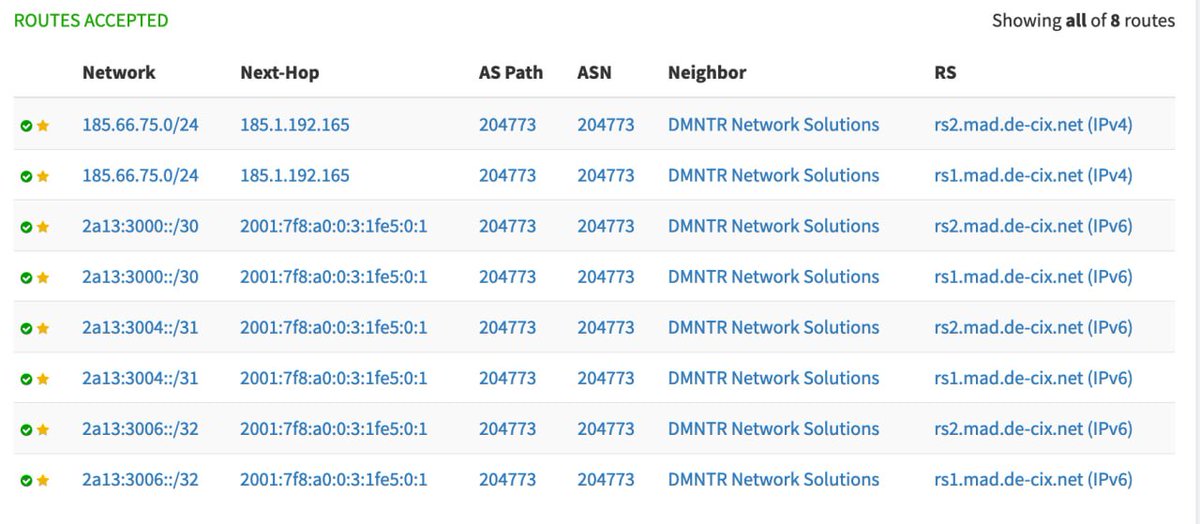

Tú anuncias a tus tránsitos desde tus routers de borde los prefijos de tu red.

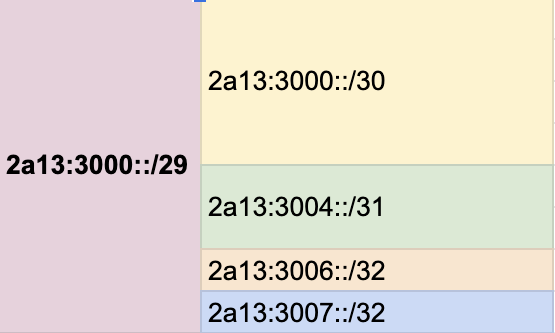

Lo que me estaba proponiendo @aalmenar era no anunciar UNA PARTE de mi /29 de IPv6.

BRUTAL!

Tú anuncias a tus tránsitos desde tus routers de borde los prefijos de tu red.

Lo que me estaba proponiendo @aalmenar era no anunciar UNA PARTE de mi /29 de IPv6.

BRUTAL!

Solo quedaba cambiar las ULAs por el direccionamiento IPv6 propio y empezar a ver unos traceroutes más bonitos y una red que cumple mejor las buenas prácticas de IPv6.

¡Queda mucho, pero estamos en el camino!

¡Eso sí, búscate siempre a los mejores para trabajar!

¡Queda mucho, pero estamos en el camino!

¡Eso sí, búscate siempre a los mejores para trabajar!

¡Y poco más! ¿Te ha gustado?

¡Aquí hacemos #buildinpublic de nuestra red cada semana!

Todos los domingos envío una Newsletter sobre temas IT: dmntr.news

Y tenemos un supercanal de Telegram: t.me

Sigo a mis cosas!!! ¡Un abrazooo!

¡Aquí hacemos #buildinpublic de nuestra red cada semana!

Todos los domingos envío una Newsletter sobre temas IT: dmntr.news

Y tenemos un supercanal de Telegram: t.me

Sigo a mis cosas!!! ¡Un abrazooo!

جاري تحميل الاقتراحات...