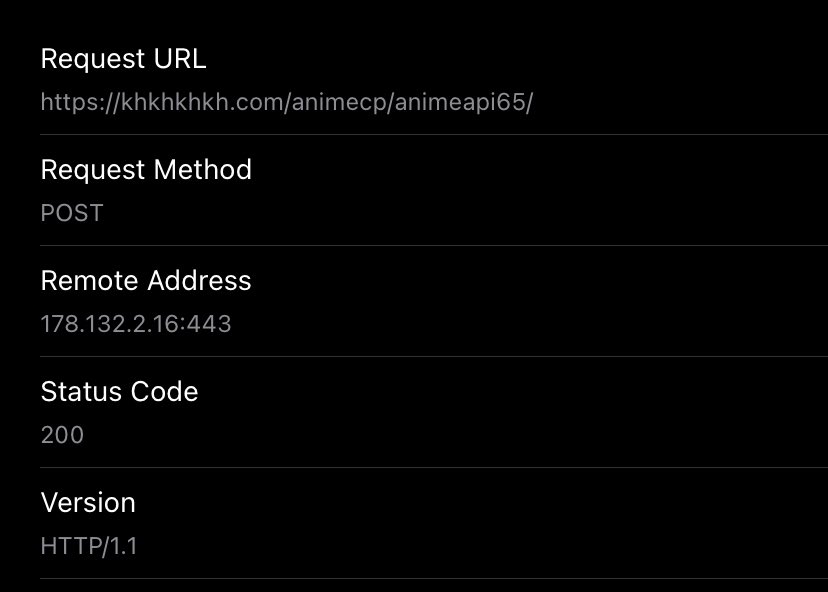

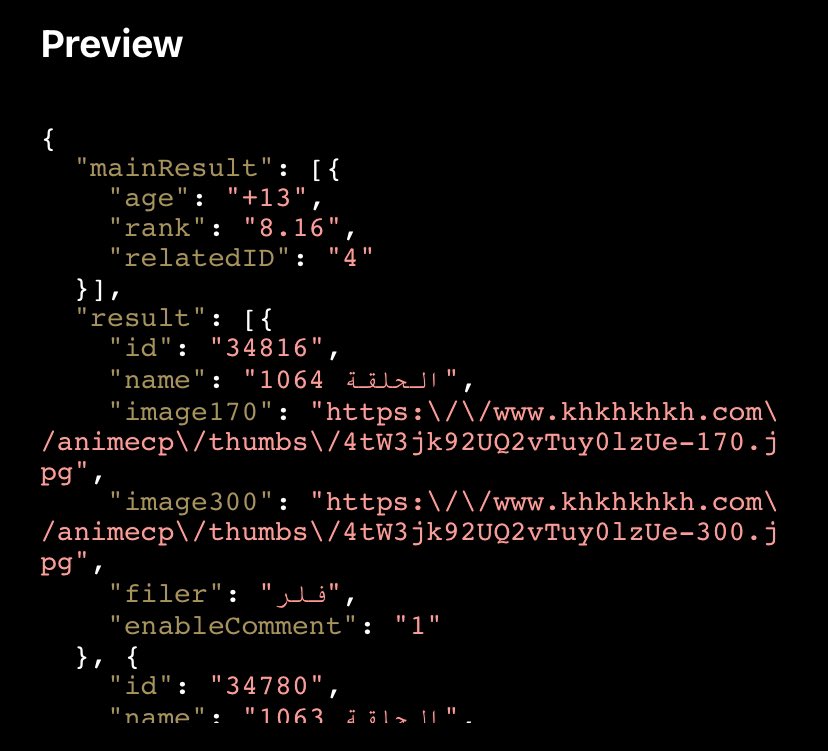

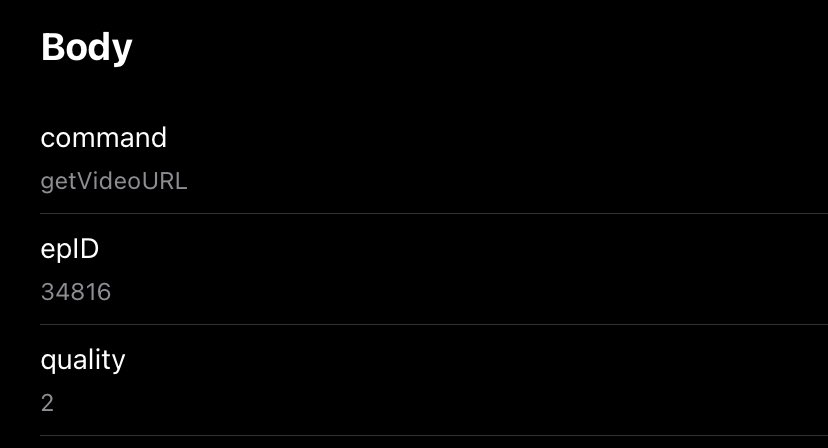

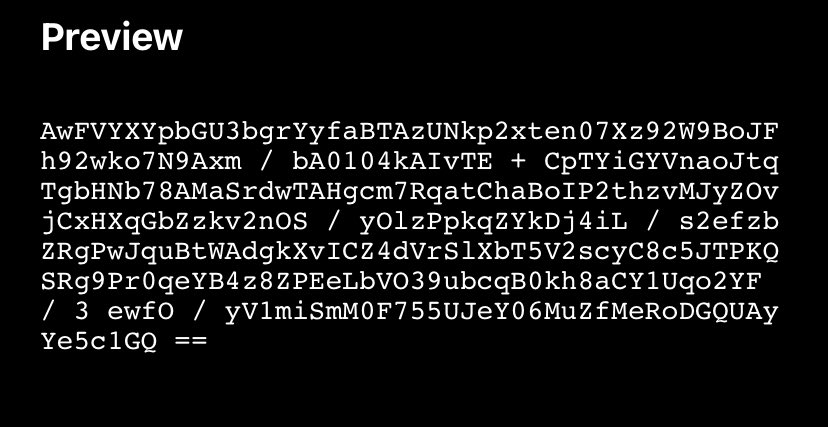

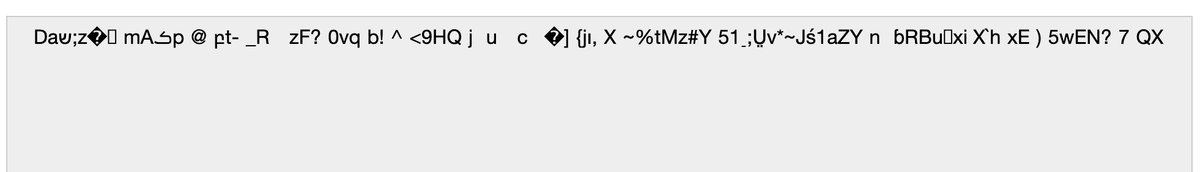

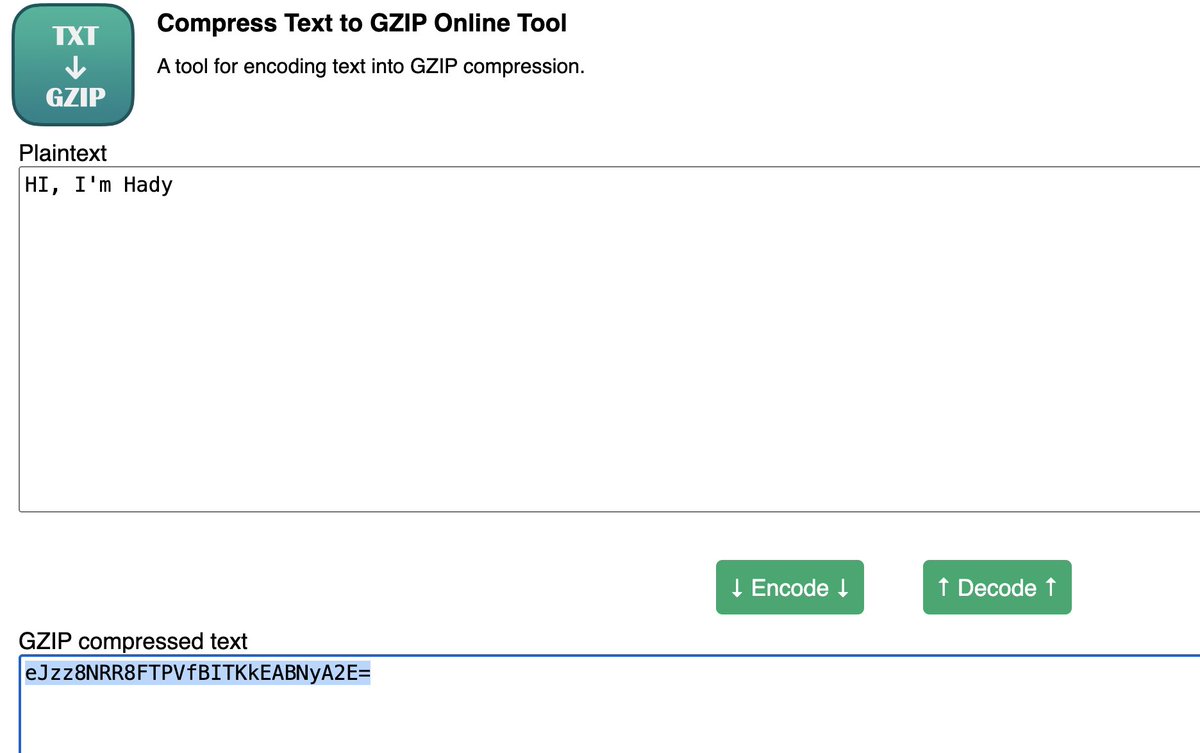

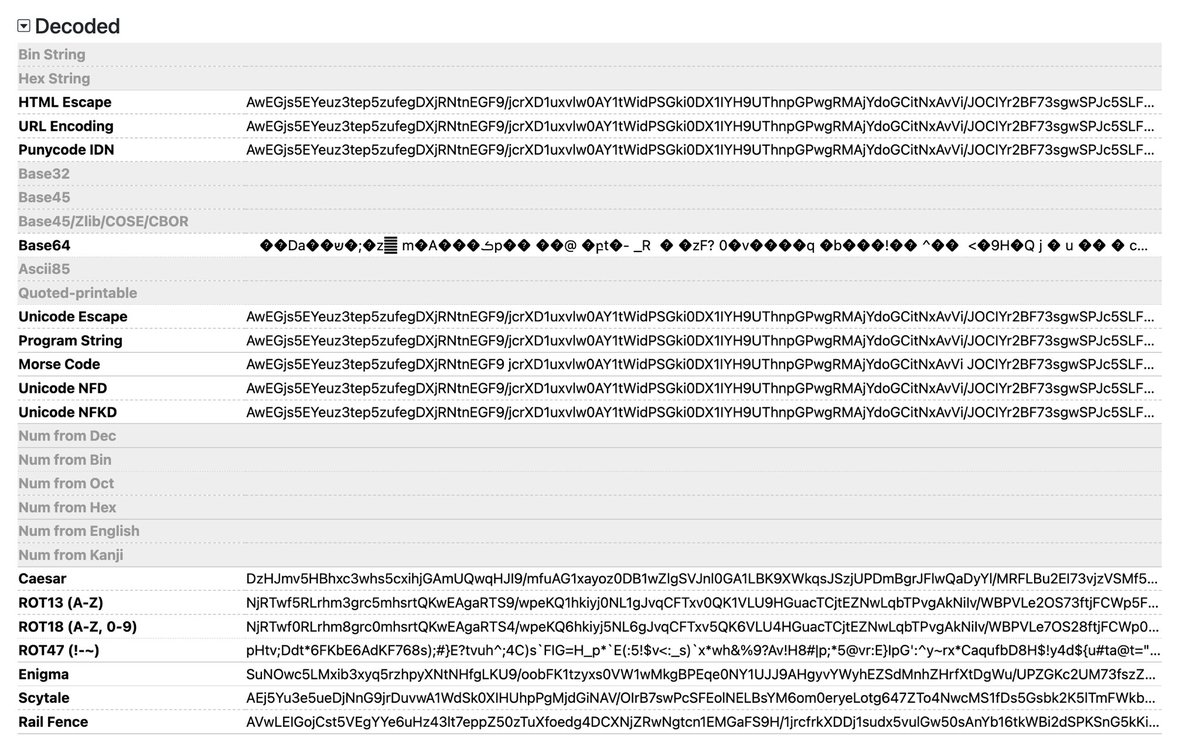

ثاني شغلة جات على بالي هي انهم يستخدمون خوارزمية LZ، هذي خوارزمية تستخدم لضغط(compress) البيانات وقد شفت كثير تطبيقات يستخدمونها مشان يقللون حجم الـresponse و مشان يوصل اسرع

الزبدة بعد محاولات طلع ماهو LZ compressed 🙂💔

More about LZ:

en.m.wikipedia.org

الزبدة بعد محاولات طلع ماهو LZ compressed 🙂💔

More about LZ:

en.m.wikipedia.org

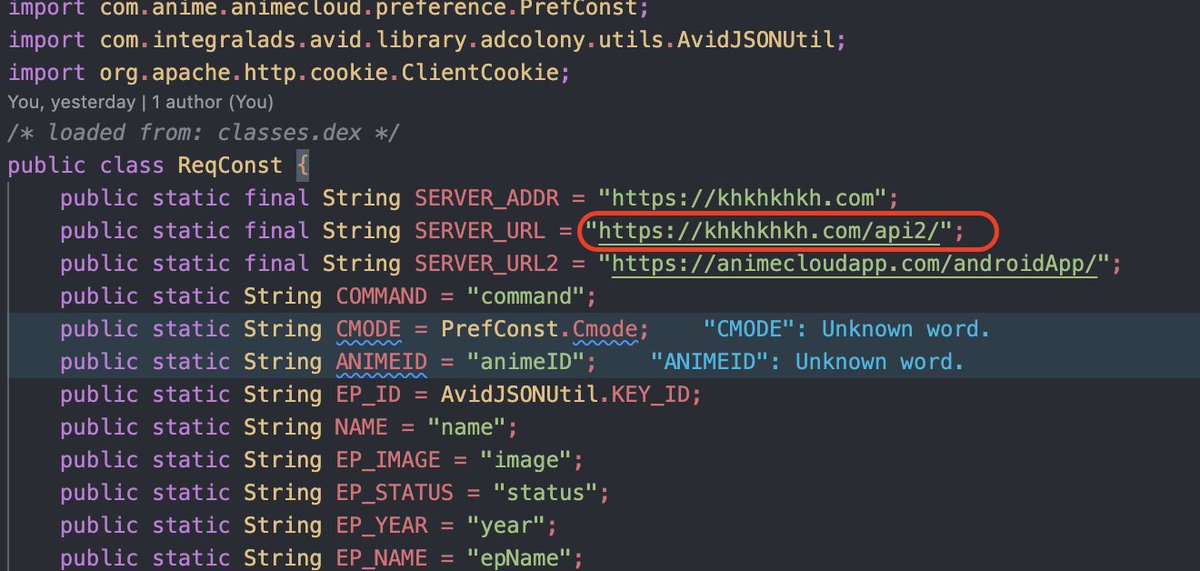

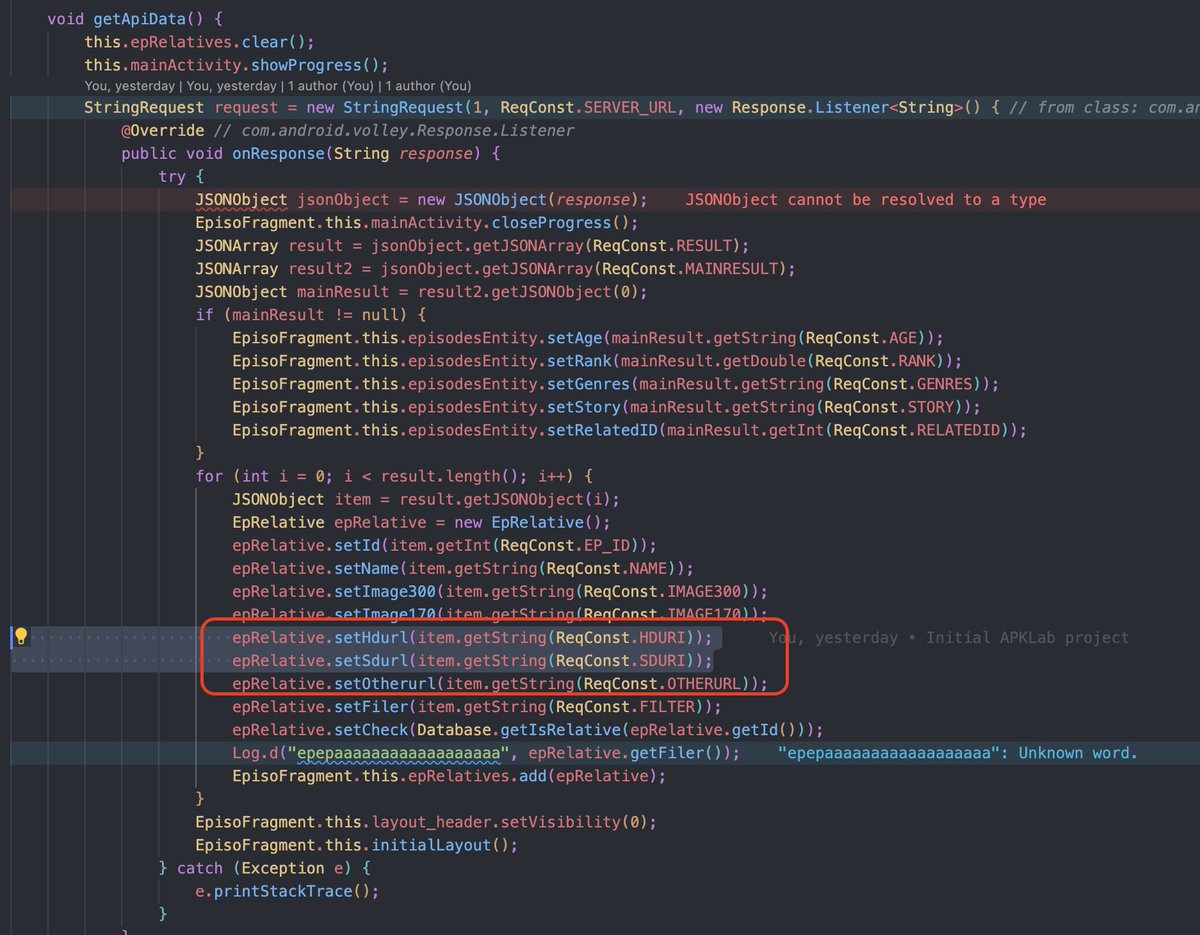

هنا استوعبت اني يا افك تطبيق الIOS او اروح انام😂 اكره افك تطبيقات IOS خصوصا النيتف

الزبدة قررت اعطي تطبيق الIOS نص ساعة

تطبيقات الـ IOS مايمديك تسحب اي نسخة من المتجر وتحللها، لان النسخ اللي على المتجر تكون signed & encrypted ومايصير لها decryption الا لما تثبتها على جهازك

الزبدة قررت اعطي تطبيق الIOS نص ساعة

تطبيقات الـ IOS مايمديك تسحب اي نسخة من المتجر وتحللها، لان النسخ اللي على المتجر تكون signed & encrypted ومايصير لها decryption الا لما تثبتها على جهازك

فتحتاج جهاز عليه جيلبريك و frida عشان تسوي dump للـ API

FMI: github.com

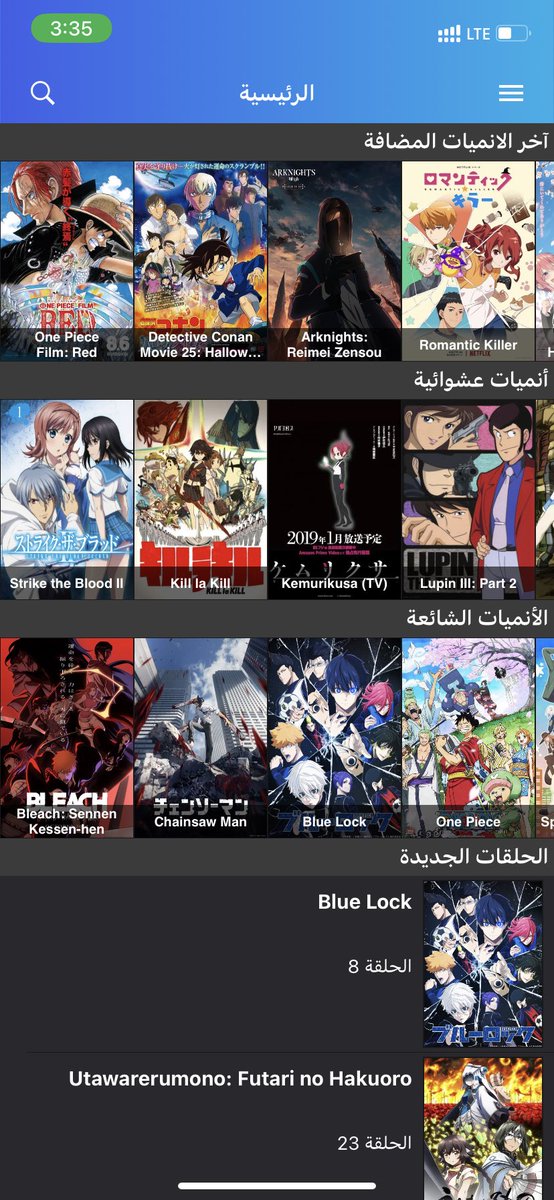

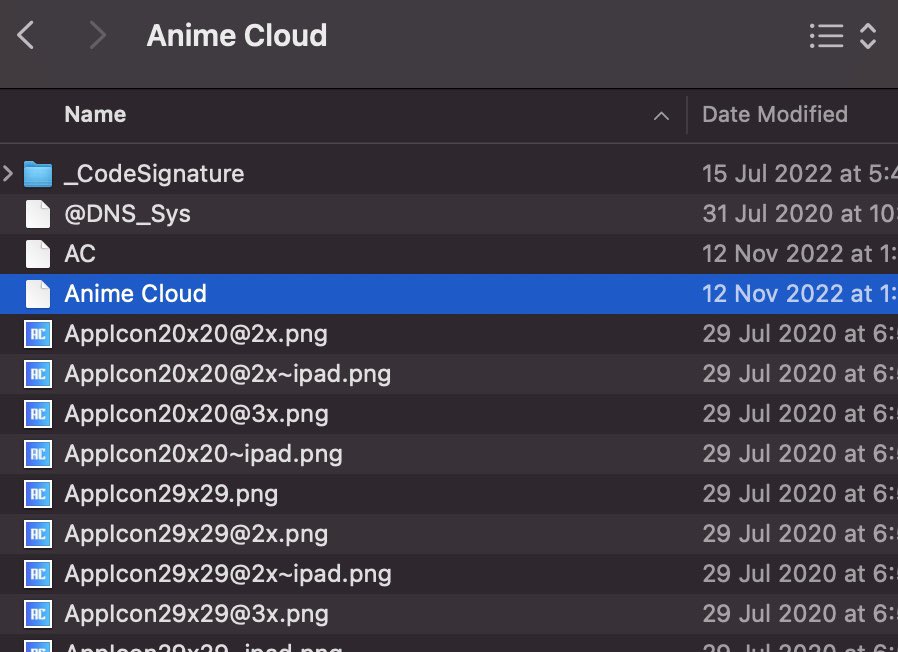

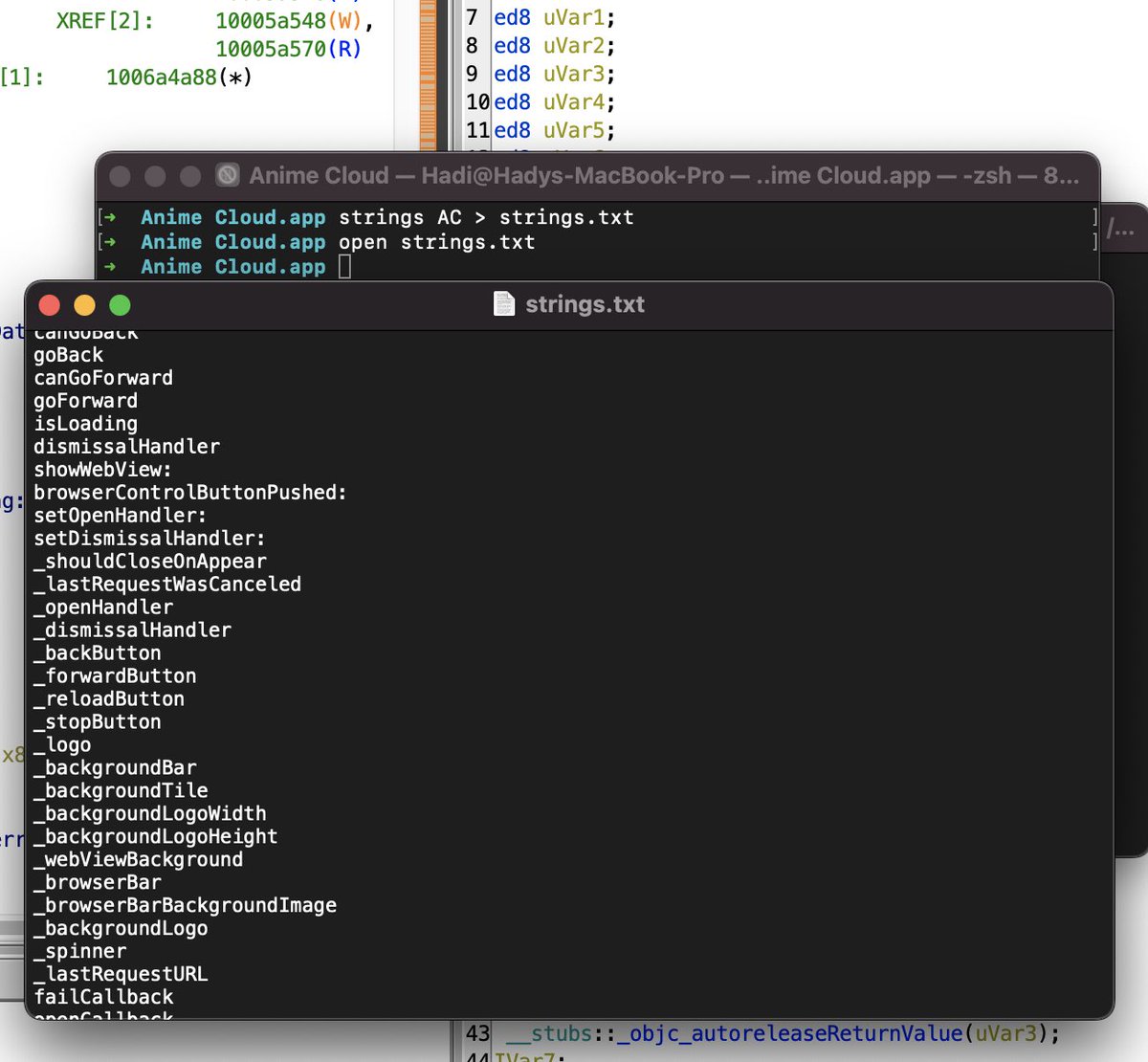

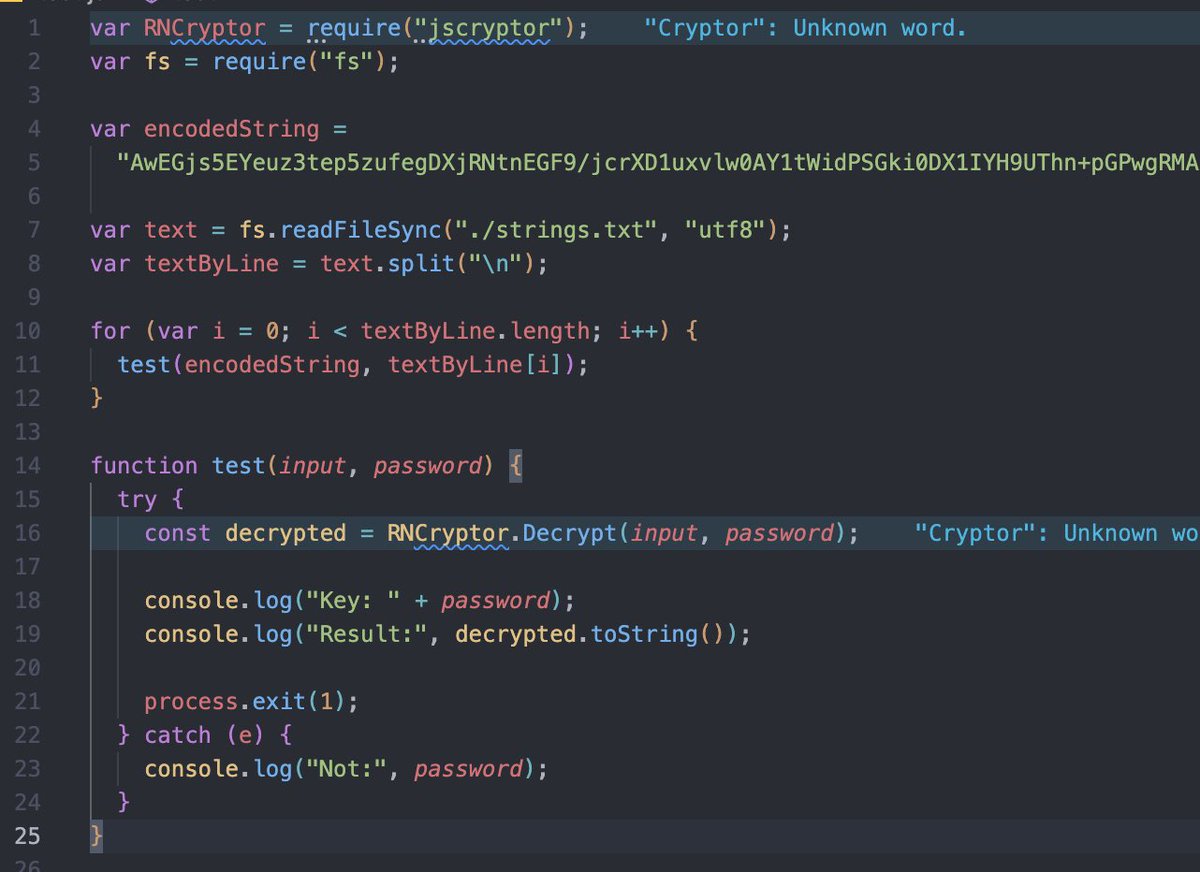

المهم، شغلت جهاز قديم لي وسويت له جلبريك وطلعت ال ipa لـ Anime cloud ✅

FMI: github.com

المهم، شغلت جهاز قديم لي وسويت له جلبريك وطلعت ال ipa لـ Anime cloud ✅

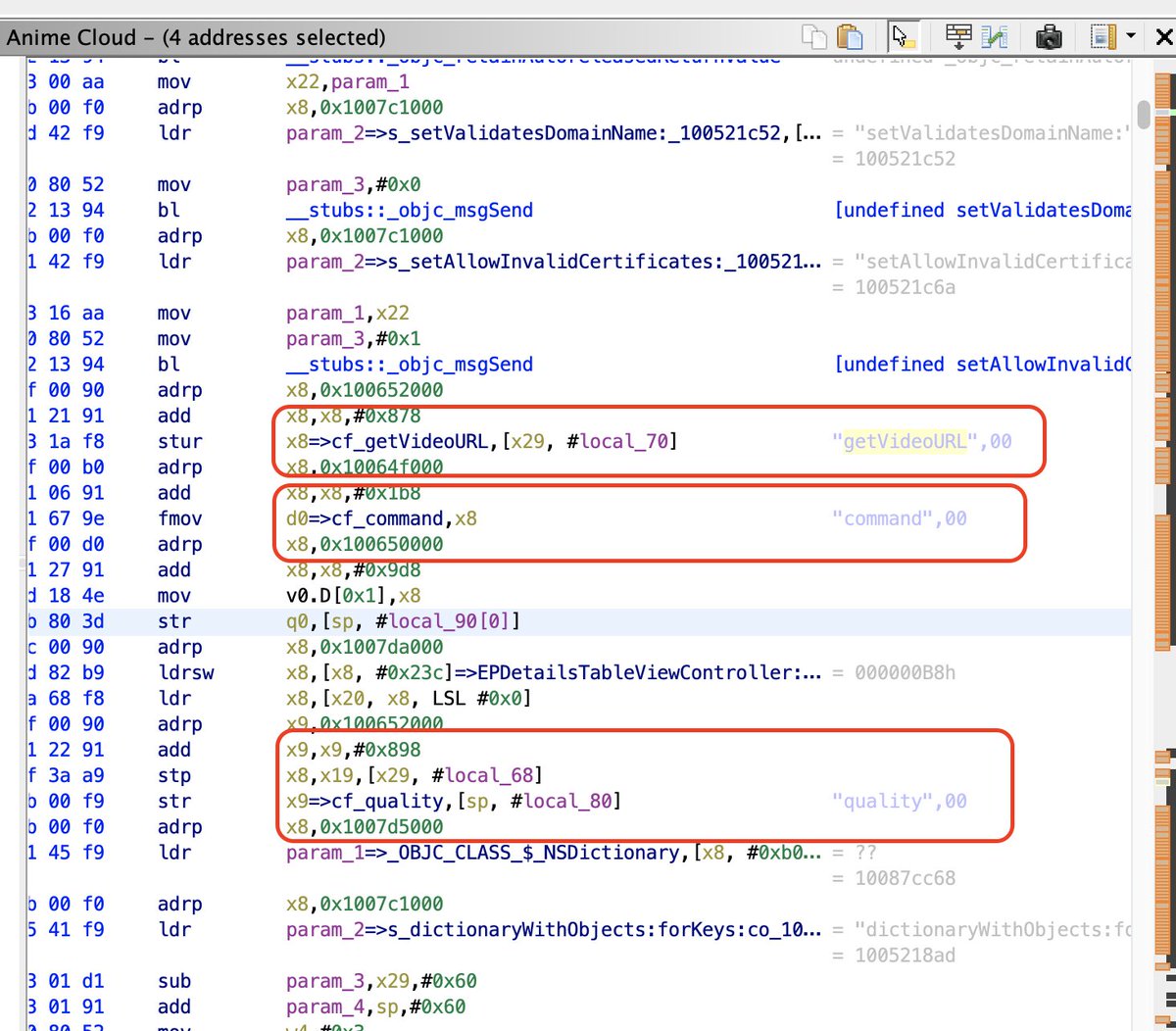

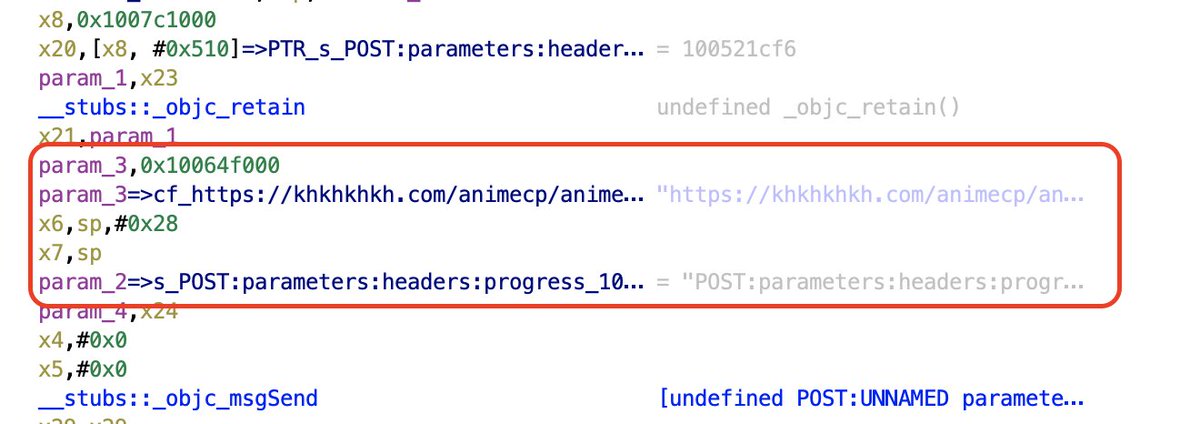

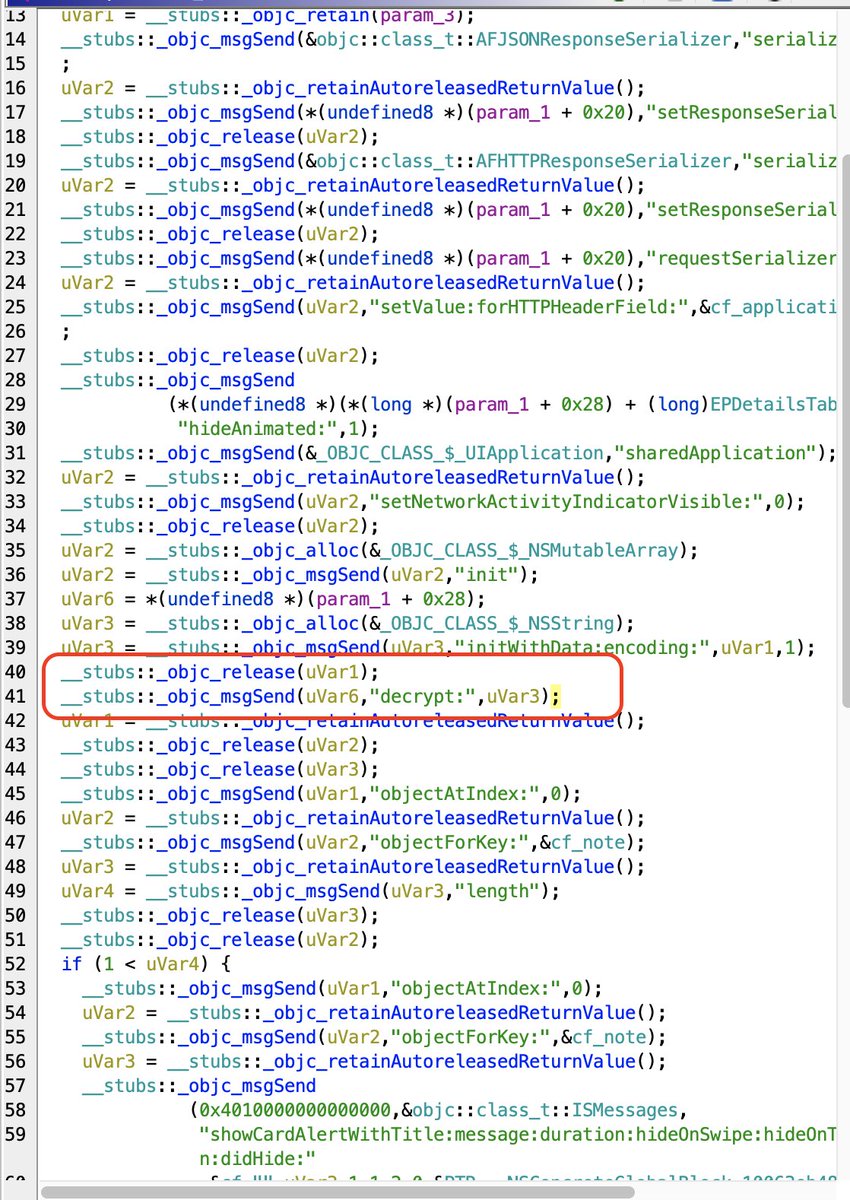

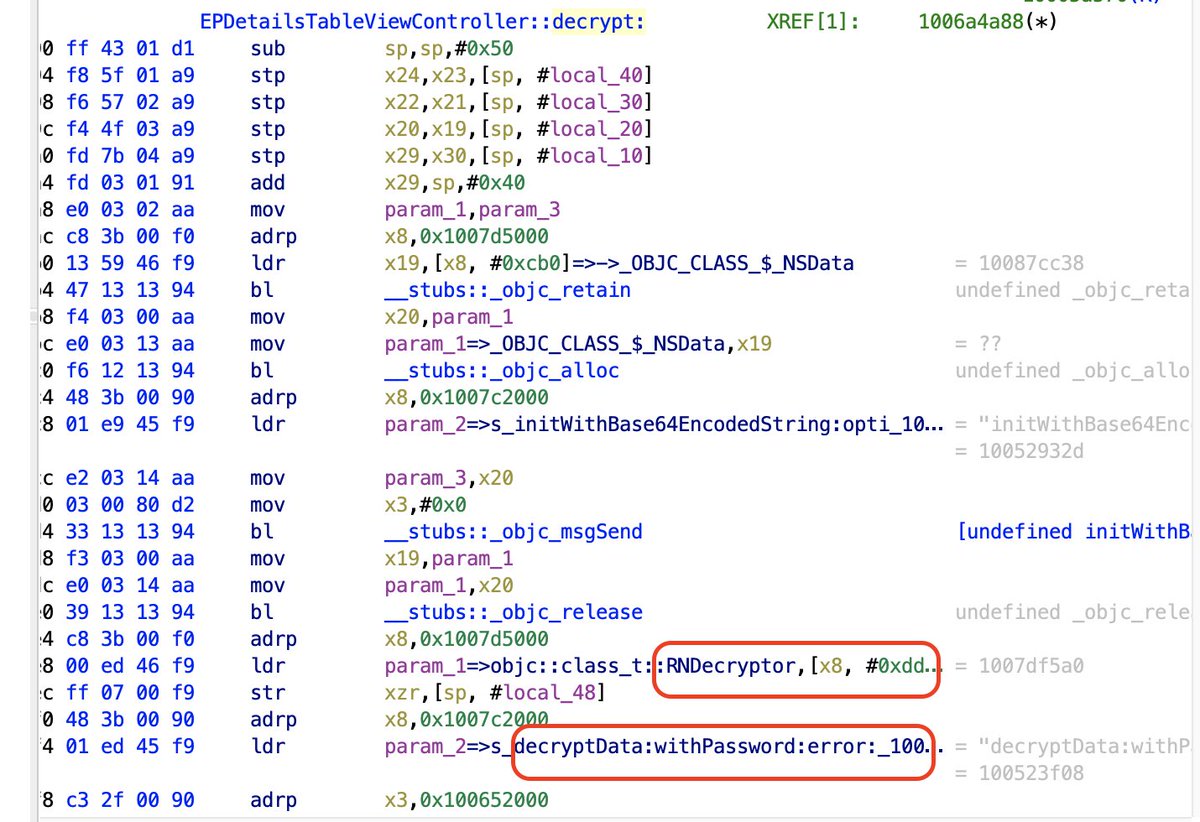

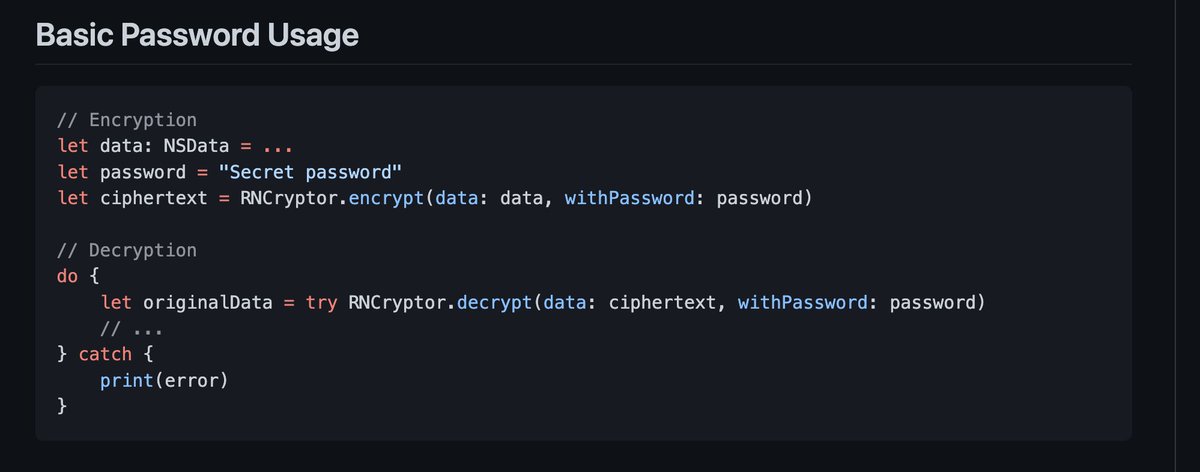

بعدها نفتح الملف في Ghidra

Ghidra هي اداة تستخدم للهندسة العكسية مطورة من وكالة الأمن القومي الأمريكية(NSA)

ghidra-sre.org

Ghidra هي اداة تستخدم للهندسة العكسية مطورة من وكالة الأمن القومي الأمريكية(NSA)

ghidra-sre.org

جاري تحميل الاقتراحات...