موضعنا لليوم 🛡

DNS Zone Transfer Attack

وكيف نقرا Zone File من DNS Server

في بعض الأحيان يتم تكوين ال DNS بشكل خاطئ

بحيث يتمكن اي شخص من قرائة Zone File

وبالتالي الحصول على قائمة Sub Domains باكملها ( قرائة كل ال DNS Records ) 🗂

مالكم بالطويلة وخلونا نبدا 👇🏻

#infosec

DNS Zone Transfer Attack

وكيف نقرا Zone File من DNS Server

في بعض الأحيان يتم تكوين ال DNS بشكل خاطئ

بحيث يتمكن اي شخص من قرائة Zone File

وبالتالي الحصول على قائمة Sub Domains باكملها ( قرائة كل ال DNS Records ) 🗂

مالكم بالطويلة وخلونا نبدا 👇🏻

#infosec

في هذا ال Attack المهاجم يحاول يجمع معلومات عن الموقع عن طريق ال DNS Records

لتنفيذ هذا الهجوم نحتاج نعرف

DNS Name Server وكيف نستخرجة؟

نستخرجه بطريقتين :-

1 - البحث عن ال NS Records

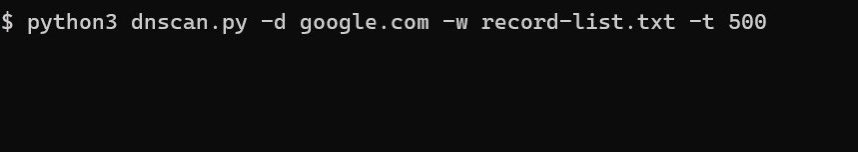

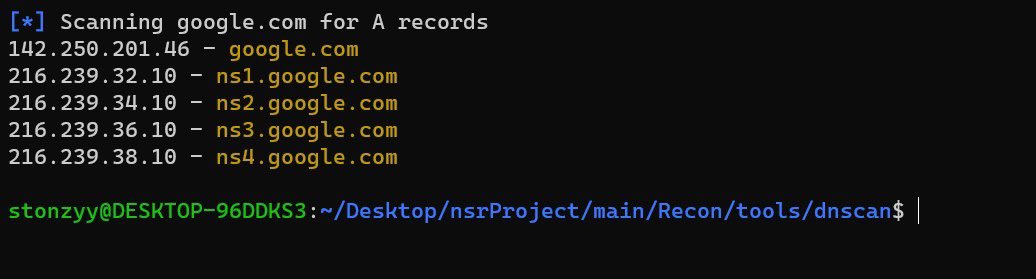

2 - استخدام Active Enumeration

يتبع ..

لتنفيذ هذا الهجوم نحتاج نعرف

DNS Name Server وكيف نستخرجة؟

نستخرجه بطريقتين :-

1 - البحث عن ال NS Records

2 - استخدام Active Enumeration

يتبع ..

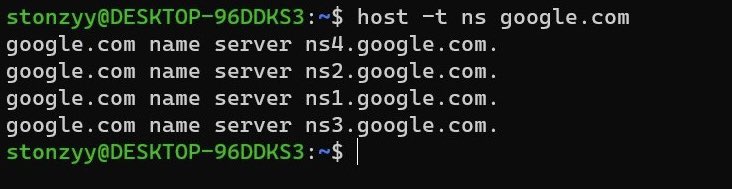

بنستخدم الطريقة الاولى عن طريق أمر host

ونحدد الrecord باستخدام -t

طبعاً بنبحث عن NS Record

host -t ns google.com

صورة للتوضيح 👇🏻

ونحدد الrecord باستخدام -t

طبعاً بنبحث عن NS Record

host -t ns google.com

صورة للتوضيح 👇🏻

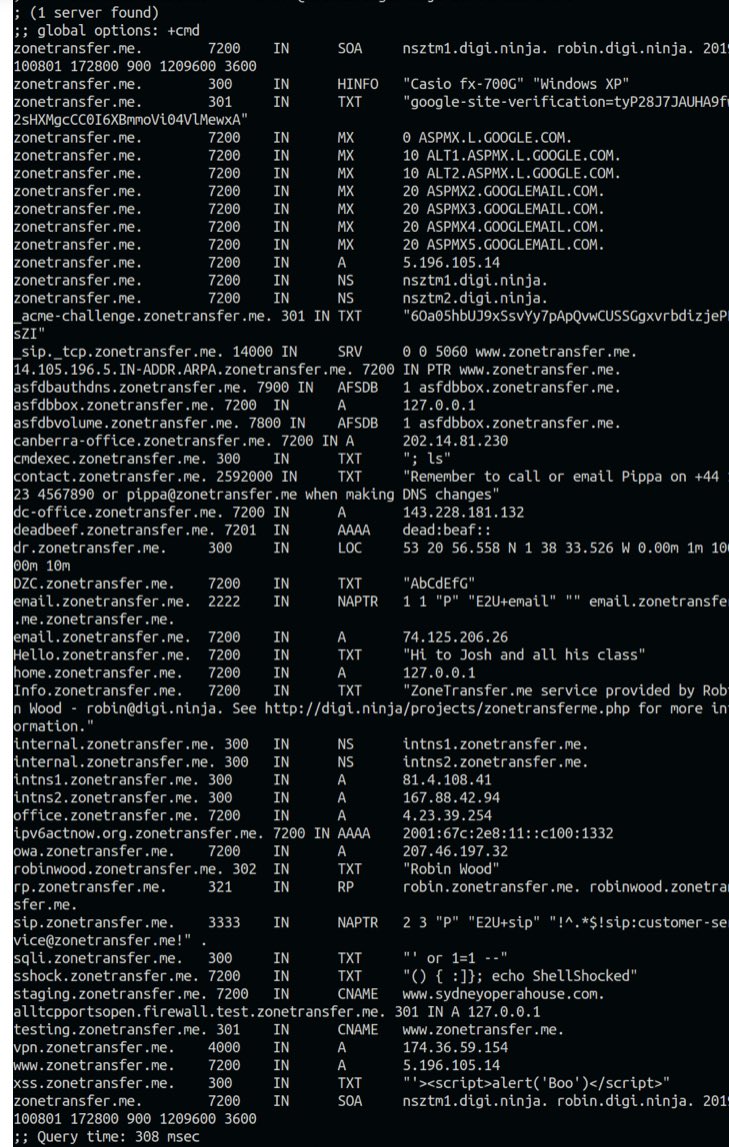

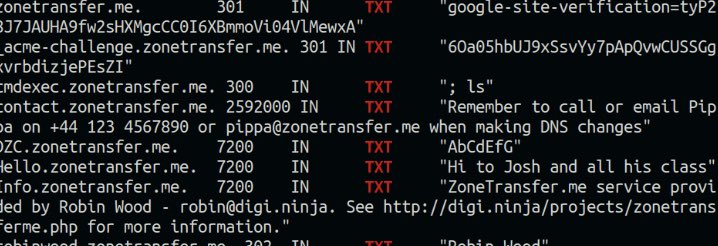

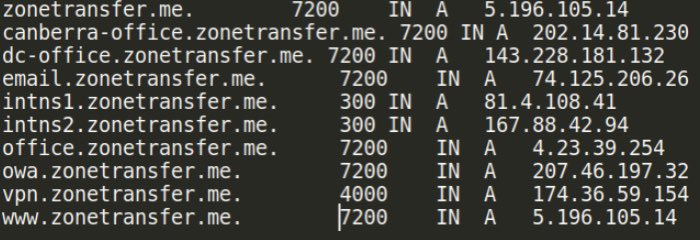

وبكذا صار عندنا ال name server

نختار اي سيرفر ونحاول نقرا ال Zone File ونجرب على كل ال Name Server

مثال :-

اول <name server <ns1.google.com

host -l google.com ns1.google.com

اذا ضبط معاكم راح تجيكم بيانات مثل الصور👇🏻

نختار اي سيرفر ونحاول نقرا ال Zone File ونجرب على كل ال Name Server

مثال :-

اول <name server <ns1.google.com

host -l google.com ns1.google.com

اذا ضبط معاكم راح تجيكم بيانات مثل الصور👇🏻

وبكذا عرفنا كيف نسوي Enumeration للتارقت وننفذ DNS Transfer Attack

وينتج منها مجالات فرعية Subdomains

وقراءة جميع ال DNS Record ✅

منها Record مانوصلها ممكن مع الاستعلام العادي 🌀

شاركوني تعليقاتكم

واتمنى دعم التغريدة بريتويت لتعم الفائدة

تحياتي .. 🤍

وينتج منها مجالات فرعية Subdomains

وقراءة جميع ال DNS Record ✅

منها Record مانوصلها ممكن مع الاستعلام العادي 🌀

شاركوني تعليقاتكم

واتمنى دعم التغريدة بريتويت لتعم الفائدة

تحياتي .. 🤍

جاري تحميل الاقتراحات...