1- ( ip protocol ( Internet Protocol

2- ICMP (Internet Control Message Protocol)

3- TCP ( Transmission Control Protocol )

4- DHCP( Dynamic Host configuration Protocol

2- ICMP (Internet Control Message Protocol)

3- TCP ( Transmission Control Protocol )

4- DHCP( Dynamic Host configuration Protocol

اليوم راح اشرح الهجمات اللي تتم على ip protocol و ICMP🖊.

نبدأ..

اشهر الهجمات او ال attacks اللي تتم على ip protocol هي :

نبدأ..

اشهر الهجمات او ال attacks اللي تتم على ip protocol هي :

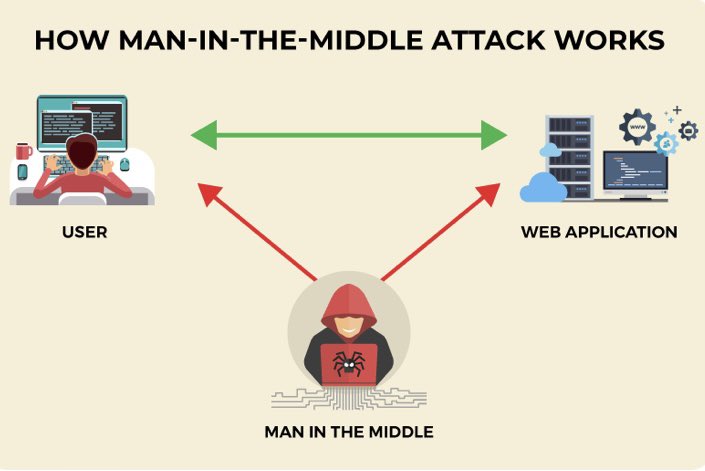

وبينهم ال sw احنا نعرف ان عمل ل sw يسجل اي ماك ادرس للإجهزة في جدول ف هنا يكون ل attack معاهم في نفس ل sw فيقوم يرسل لل host B يقوله انا host A ارسلي بياناتك والعكس صحيح كذا اي بيانات بتروح من a ل b او العكس لابد انها تمر على ل attack.

الفكرة لو تم التعديل على البيانات وارسالها مره ثانية في الشبكة هذا يسمى ب MITM .

لكن لو بس كان يتصنت على البيانات بدون مايعدل عليها ذا يسمى ب eavesdropping.

⁃راح نطبقه عملي باذن الله.

⁃راح نطبقه عملي باذن الله.

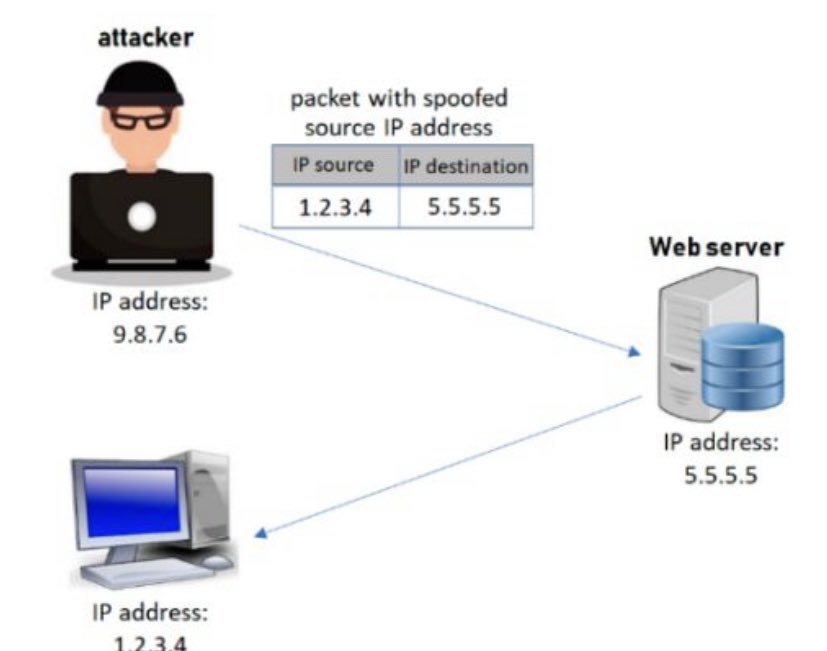

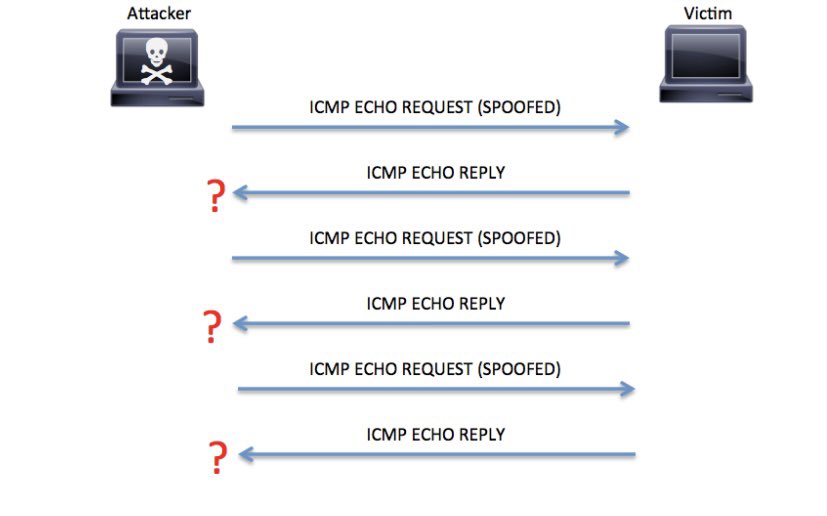

عشان في كل مره ارسل واتواصل مع ل web server راح يرد على الشخص المسكين اللي تحت هو مايدري مين ذا كل مره بيجيه to reply لين احقق attacks اكبر يسمى ب Dos ( Denial-of-Service اللي هو حجب الخدمة او الحرمان من الخدمة بمعنى بتجي ردو كثيرة ماقدرت انتهى اي وحده منها لين يطيح الجهاز عندي.

ويوقف عن العمل سواء جهاز الكبيوتر او جهاز سيرفر ذا في حالت كان الرد من شخص او جهاز واحد لو كانت تجيني الردود من اكثر من جهاز يسمى ب DDos attacks.

كذا عرفنا اشهر الهجمات على ايبي بروتكول هي :

1- MITM

2- IP Spoofing

3- Dos

4- DDos

1- MITM

2- IP Spoofing

3- Dos

4- DDos

نجي للبروتكول الثاني هو ICMP (Internet Control Message Protoco

غالباً كمهندس يستخدم ذا البروتكول ل Troubleshooting اللي هي حل المشاكل عن طريق امرين هم:

1- ping

2- tracert

غالباً كمهندس يستخدم ذا البروتكول ل Troubleshooting اللي هي حل المشاكل عن طريق امرين هم:

1- ping

2- tracert

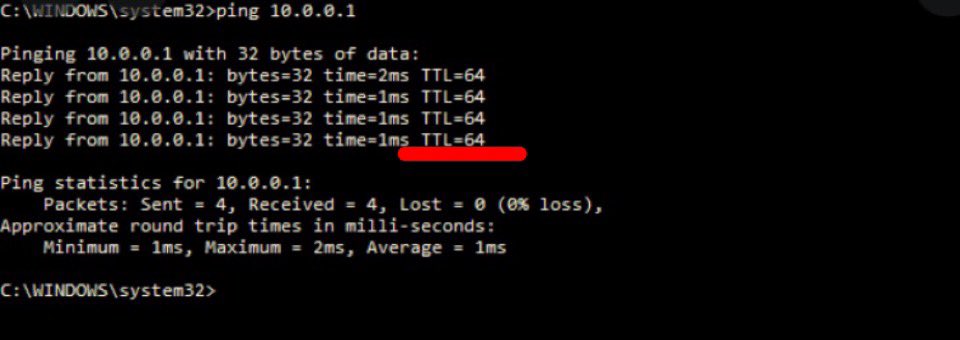

امر ping نستخدمة عشان نتحقق من الاتصال بيني وبين اي نقطة اخرى .

مثلاً لو بتاكد اذا جهازي طلع على الانترنت ولا ؟

عن طريق

Ping google.com

لو فيه رد معناته فيه نت اذا مافي رد معاناه مافي وصولية.

مثلاً لو بتاكد اذا جهازي طلع على الانترنت ولا ؟

عن طريق

Ping google.com

لو فيه رد معناته فيه نت اذا مافي رد معاناه مافي وصولية.

اما امر tracert نستخدمه لتعقب بيني وبين اي نقطة ثانية ،

بمعنى انا ماني قادر اطلع على الإنترنت مافي رد بشوف فين المشكلة مثلاً تعقبت الاتصال ولقيت ان طلع جهازي من الراوتر الداخلي وصل للراوتر الخارجي بعدين وقف الاتصال هنا على طول اعرف ان المشكلة مثلاً في مزود الخدمة عندي ماطلعني،،

بمعنى انا ماني قادر اطلع على الإنترنت مافي رد بشوف فين المشكلة مثلاً تعقبت الاتصال ولقيت ان طلع جهازي من الراوتر الداخلي وصل للراوتر الخارجي بعدين وقف الاتصال هنا على طول اعرف ان المشكلة مثلاً في مزود الخدمة عندي ماطلعني،،

على الإنترنت انقطع الاتصال عند النقطة ذي.

طيب انا ك attacks وش استفيد من ذا البروتكول لو حبيت اجمع معلومات عن اي شركة او مؤسسة او شيء افكر فيه هو بروتكول ICMP لن من خلاله اقدر اعرف معلومات كثيرة منها:

طيب انا ك attacks وش استفيد من ذا البروتكول لو حبيت اجمع معلومات عن اي شركة او مؤسسة او شيء افكر فيه هو بروتكول ICMP لن من خلاله اقدر اعرف معلومات كثيرة منها:

1- وش المنافذ المفتوحة

2- اشوف ايش عنواين dns اللي تفتحها

3- يمسح الشبكة حقتك ويطلع الانظمة الشغالة عندك.

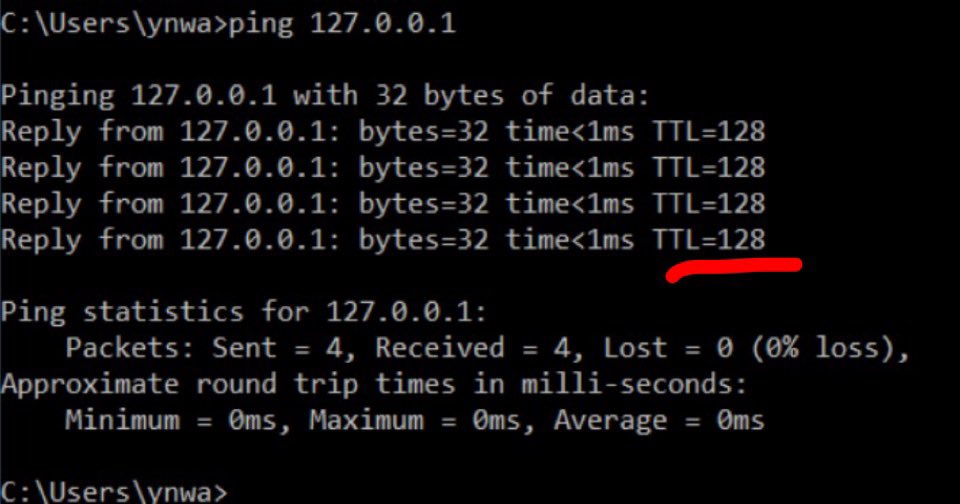

كيف يعرف ياشذى نظام تشغيل عندي من icmp

متخيل عن طريق امر ل ping🤦🏻♂️.

لو عملت ping ل اي شيء

2- اشوف ايش عنواين dns اللي تفتحها

3- يمسح الشبكة حقتك ويطلع الانظمة الشغالة عندك.

كيف يعرف ياشذى نظام تشغيل عندي من icmp

متخيل عن طريق امر ل ping🤦🏻♂️.

لو عملت ping ل اي شيء

لذلك اغلب الشركات تعمل block Icmp و تعطل امر ل ping

الفائدة: اتاكد ان محد يقدر يحصل على معلومات من خلال بروتوكول ICMP

لو ماكان شغال ل icmp يلجى لبروتكولات اخرى مثل http و Tcp و dns بس icmp هو الخيار الأول ل اي attacks..

الفائدة: اتاكد ان محد يقدر يحصل على معلومات من خلال بروتوكول ICMP

لو ماكان شغال ل icmp يلجى لبروتكولات اخرى مثل http و Tcp و dns بس icmp هو الخيار الأول ل اي attacks..

طيب اخرى شيء بتطرق له ان ممكن انفذ Dos عن طريق icmp flood attacks نفس الفكرة ان ك attacks اقعد ارسل ping لجهاز معين اول مايجيني رد منه ارسله ping ثاني لكن من ip ادرس مختلف او غير الهيدر لين تبقى رسائل مفتوحة تسبب حرمان من الخدمة يطيح الجهاز عندك ويتوقف عن العمل ...

طيب كيف ياشذى احميها راح نتعمل كيف نطبق Security ونامن منافذ السويتشات لما نوصل ل L2 Security .

راح نطبق عملي كل اللي قلناه فوق بعد مانخلص الجزء النظري الباقي هو بروتوكول Tcp و dhcp..🫶🏻

راح نطبق عملي كل اللي قلناه فوق بعد مانخلص الجزء النظري الباقي هو بروتوكول Tcp و dhcp..🫶🏻

جاري تحميل الاقتراحات...