على سبيل المثال، تخزن مواقع الويب الحالية قيمة تجزئة (hash value) لكلمة مرور المستخدم في خوادم الويب الخاصة بهم. فعند التحقق من أن العميل يعرف كلمة المرور بالفعل، تستخدم معظم مواقع الويب حاليًا طريقة تجزئة (hashing) إدخال كلمة المرور من قبل العميل ومقارنتها بالنتيجة المخزنة.

يمكن لـبرهان المعرفة الصفرية حماية حساب المستخدم من التسرب. إذا كان بالإمكان تحقيق برهان المعرفة الصفرية فكلمة مرور العميل ستصبح غير معروفة لأي شخص مع إمكانيته لتوثيق تسجيل دخول العميل. وعند مهاجمة أحد الخوادم، سيظل حساب المستخدم آمنًا لأن كلمة مرور العميل ليست مخزنة في الخادم

هناك برهان المعرفة الصفرية الغير تفاعلي

كما هو الاسم، هذا البرهان لا يتطلب تفاعل الأطراف، تجنبا لاحتمالية التواطؤ، ولكن قد يتطلب آلات وبرامج إضافية لتحديد تسلسل التجارب.

كما هو الاسم، هذا البرهان لا يتطلب تفاعل الأطراف، تجنبا لاحتمالية التواطؤ، ولكن قد يتطلب آلات وبرامج إضافية لتحديد تسلسل التجارب.

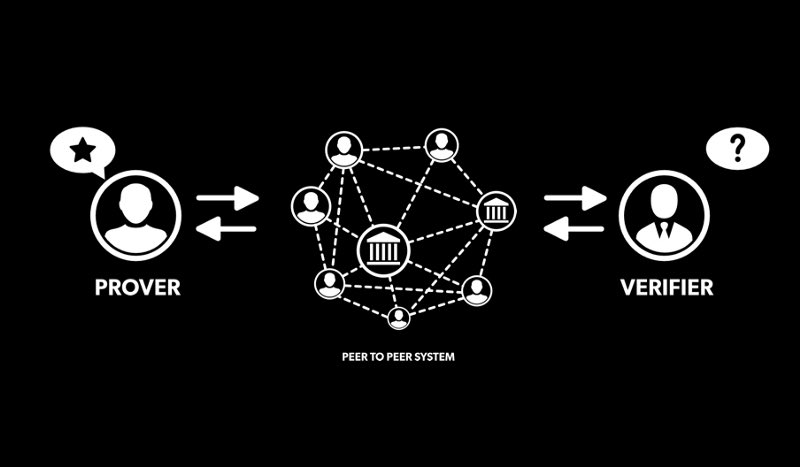

تطبيق برهان المعرفة الصفرية في الـblockchain

تستخدم كل من شبكتي Bitcoin و Ethereum عناوين عامة لاستبدال الهوية الحقيقية للطرف، مما يجعل المعاملات مجهولة جزئيًا؛ فقط عناوين الإرسال والاستقبال والمبلغ معروف للعامة.

تستخدم كل من شبكتي Bitcoin و Ethereum عناوين عامة لاستبدال الهوية الحقيقية للطرف، مما يجعل المعاملات مجهولة جزئيًا؛ فقط عناوين الإرسال والاستقبال والمبلغ معروف للعامة.

ومع ذلك، فمن الممكن معرفة الهوية الحقيقية للعنوان من خلال أنواع مختلفة من المعلومات المتاحة على blockchain مثل سجلات التفاعل، وبالتالي هناك خطر خفي من كشف الخصوصية.

يمكن لبرهان المعرفة الصفرية، والمرسل، والمستلم، وتفاصيل أخر للمعاملات أن تظل مجهولة الهوية مع ضمان صلاح المعاملات.

يمكن لبرهان المعرفة الصفرية، والمرسل، والمستلم، وتفاصيل أخر للمعاملات أن تظل مجهولة الهوية مع ضمان صلاح المعاملات.

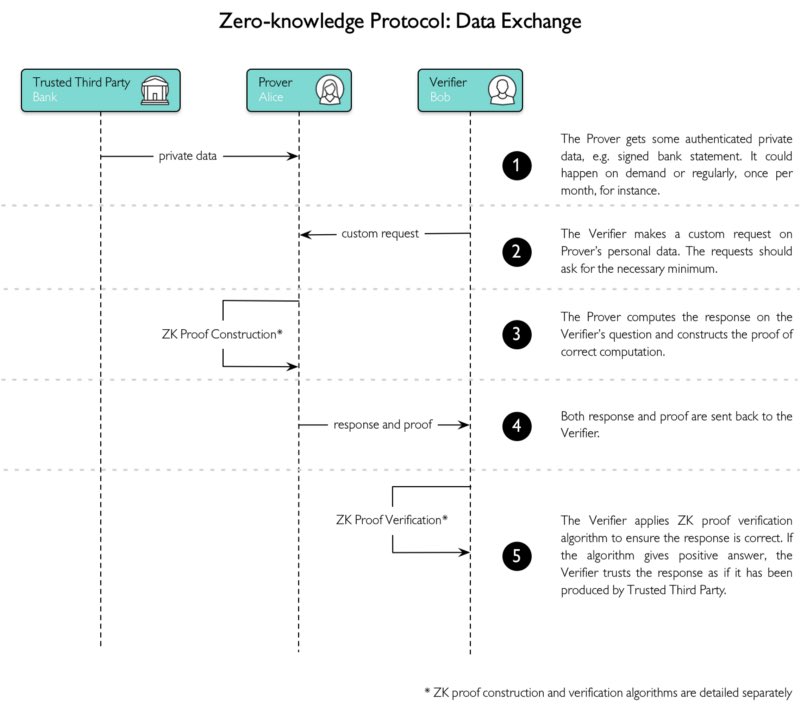

تقوم zk-SNARK بتحويل محتوى المعاملة الذي يجب التحقق منه إلى برهان. ويمكن وصفها بإيجاز بأنها:

1. تقوم بفك الشفرة إلى خطوات تحقق منطقية يمكن التحقق منها، ثم تفك هذه الخطوات في دائرة حسابية تتكون من الجمع والطرح والضرب والقسمة.

1. تقوم بفك الشفرة إلى خطوات تحقق منطقية يمكن التحقق منها، ثم تفك هذه الخطوات في دائرة حسابية تتكون من الجمع والطرح والضرب والقسمة.

2. تقوم بإجراء سلسلة من التحويلات لتحويل الشفرة المراد التحقق منها إلى معادلة متعددة الحدود، مثل t (x) h (x) = w (x) v (x).

3. تجعل الدليل أكثر إيجازاً، وذلك بأن يقوم المحقق باختيار عدة نقاط تفتيش بشكل عشوائي مقدماً للتحقق من صحة المعادلات في هذه النقاط.

3. تجعل الدليل أكثر إيجازاً، وذلك بأن يقوم المحقق باختيار عدة نقاط تفتيش بشكل عشوائي مقدماً للتحقق من صحة المعادلات في هذه النقاط.

4. من خلال التشفير المتماثل، لا يعرف المحقق قيمة الإدخال الفعلية عند حساب المعادلة، ولكن لا يزال بإمكانه التحقق.

جاري تحميل الاقتراحات...