قبل ان أبدأ بالشرح عنهم، لنتعرف اولا على هذه المفاهيم:

1- Authentication (المصادقة):

هي القدرة على إثبات أن المستخدم أو التطبيق هو حقًا الشخص أو ما يدعي هذا التطبيق أنه

1- Authentication (المصادقة):

هي القدرة على إثبات أن المستخدم أو التطبيق هو حقًا الشخص أو ما يدعي هذا التطبيق أنه

2- Authorization (التفويض):

يحمي الموارد الهامة في النظام عن طريق حصر الوصول فقط على المستخدمين المصرح لهم وتطبيقاتهم

يمنع الاستخدام غير المصرح به لمورد ما أو استخدام المورد بطريقة غير مصرح بها

يحمي الموارد الهامة في النظام عن طريق حصر الوصول فقط على المستخدمين المصرح لهم وتطبيقاتهم

يمنع الاستخدام غير المصرح به لمورد ما أو استخدام المورد بطريقة غير مصرح بها

مفاهيم اضافية:

- Confidentiality (السرية):

تحمي آليات السرية المعلومات الحساسة من الكشف غير المصرح به

- Integrity (تكامل او سلامة):

تكتشف آليات سلامة البيانات حدوث تعديل غير مصرح به للبيانات

- Confidentiality (السرية):

تحمي آليات السرية المعلومات الحساسة من الكشف غير المصرح به

- Integrity (تكامل او سلامة):

تكتشف آليات سلامة البيانات حدوث تعديل غير مصرح به للبيانات

آليات الأمن هي معايير يتم استخدامها لضمان عمليات واتصالات آمنة

قد تعمل آلية من تلقاء نفسها ، أو مع الآخرين ، لتقديم خدمة معينة

قد تعمل آلية من تلقاء نفسها ، أو مع الآخرين ، لتقديم خدمة معينة

♦️ الفرق بين authorization (التفويض) و authentication (المصادقة):

ببساطة ، المصادقة هي عملية التحقق من شخص ما، في حين أن التفويض هو عملية التحقق من التطبيقات والملفات والبيانات المحددة التي يمكن للمستخدم الوصول إليها

ببساطة ، المصادقة هي عملية التحقق من شخص ما، في حين أن التفويض هو عملية التحقق من التطبيقات والملفات والبيانات المحددة التي يمكن للمستخدم الوصول إليها

مثال:

شركة طيران تحتاج إلى تحديد الأشخاص الذين يمكنهم الصعود على متنها

الخطوة الأولى هي تأكيد هوية الراكب للتأكد من هويته كما يقول

بمجرد تحديد هوية الراكب، فإن الخطوة الثانية هي التحقق من أي خدمات خاصة يستطيع الراكب الوصول إليها، سواء كان حجزه من الدرجة الأولى أو درجة الاعمال

شركة طيران تحتاج إلى تحديد الأشخاص الذين يمكنهم الصعود على متنها

الخطوة الأولى هي تأكيد هوية الراكب للتأكد من هويته كما يقول

بمجرد تحديد هوية الراكب، فإن الخطوة الثانية هي التحقق من أي خدمات خاصة يستطيع الراكب الوصول إليها، سواء كان حجزه من الدرجة الأولى أو درجة الاعمال

1- ما تعرفه:

الأكثر شيوعًا : كلمة مرور، ولكن يمكن أن يكون أيضًا:

- إجابة لسؤال أمان

- رقم تعريف شخصي لمرة واحدة يمنح المستخدم الوصول إلى جلسة أو معاملة واحدة فقط

الأكثر شيوعًا : كلمة مرور، ولكن يمكن أن يكون أيضًا:

- إجابة لسؤال أمان

- رقم تعريف شخصي لمرة واحدة يمنح المستخدم الوصول إلى جلسة أو معاملة واحدة فقط

2- ما تمتلكه:

يمكن أن يكون جهازًا أو تطبيقًا محمولاً أو رمز أمان أو بطاقة هوية رقمية

يمكن أن يكون جهازًا أو تطبيقًا محمولاً أو رمز أمان أو بطاقة هوية رقمية

3- ما أنت:

هذه بيانات بيومترية مثل بصمة الإصبع أو فحص الشبكية أو التعرف على الوجه

هذه بيانات بيومترية مثل بصمة الإصبع أو فحص الشبكية أو التعرف على الوجه

يمكن تعيين هذه الأذونات على مستويات التطبيق أو نظام التشغيل أو البنية التحتية

هناك طريقتان شائعتان للتفويض:

هناك طريقتان شائعتان للتفويض:

1- عناصر التحكم في الوصول المستند إلى الأدوار (RBAC): تمنح طريقة التفويض هذه المستخدمين الوصول إلى المعلومات بناءً على دورهم داخل المؤسسة

2- التحكم في الوصول المستند إلى السمات (ABAC):

يمنح ABAC المستخدمين أذونات على مستوى أكثر دقة من RBAC باستخدام سلسلة من السمات المحددة

2- التحكم في الوصول المستند إلى السمات (ABAC):

يمنح ABAC المستخدمين أذونات على مستوى أكثر دقة من RBAC باستخدام سلسلة من السمات المحددة

قد يشمل ذلك سمات المستخدم مثل اسم المستخدم ، والدور ، والمؤسسة ، والمعرف ، والتصريح الأمني

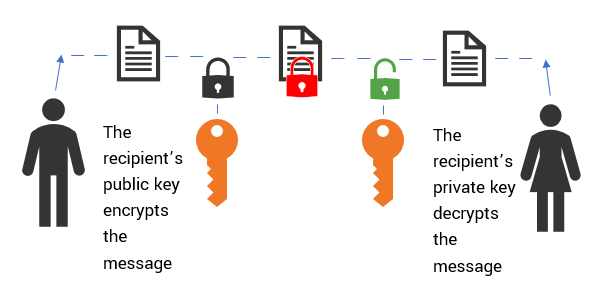

الان هنالك مشكلة، شخص ثالت دخل المعادلة

3- ايمان:

ما يمكنها الوصول إليه:

- المفاتيح العامة لكلا الطرفين

- الرسائل بينهما

ما يمكنها فعله:

- اعترض رسالة أليس وأنشئ رسالة احتيال م.

- تشفير مفتاح بدر العام واستبداله

- ترسل رسالة مزيفه لبدر بدلاً من الرسائل الأصلية

3- ايمان:

ما يمكنها الوصول إليه:

- المفاتيح العامة لكلا الطرفين

- الرسائل بينهما

ما يمكنها فعله:

- اعترض رسالة أليس وأنشئ رسالة احتيال م.

- تشفير مفتاح بدر العام واستبداله

- ترسل رسالة مزيفه لبدر بدلاً من الرسائل الأصلية

السبب في عدم تمكن ايمان من تغيير ملخص الرسالة هو أنه تم تشفيره بواسطة مفتاح أحمد الخاص مما يجعل بدر متأكدًا من ان الرسالة مزيفه عند المقارنة

يسمى تشفير ملخص الرسالة مع المفتاح الخاص للمرسل بالتوقيع الرقمي

يسمى تشفير ملخص الرسالة مع المفتاح الخاص للمرسل بالتوقيع الرقمي

اتمنى انني بسطت المفاهيم بسهولة كافية

هل تعلمت شيء جديد؟ لا تنس اعادة التغريد حتى يستفيد الجميع🙏

هل تعلمت شيء جديد؟ لا تنس اعادة التغريد حتى يستفيد الجميع🙏

جاري تحميل الاقتراحات...