السلام عليكم

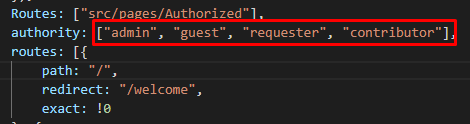

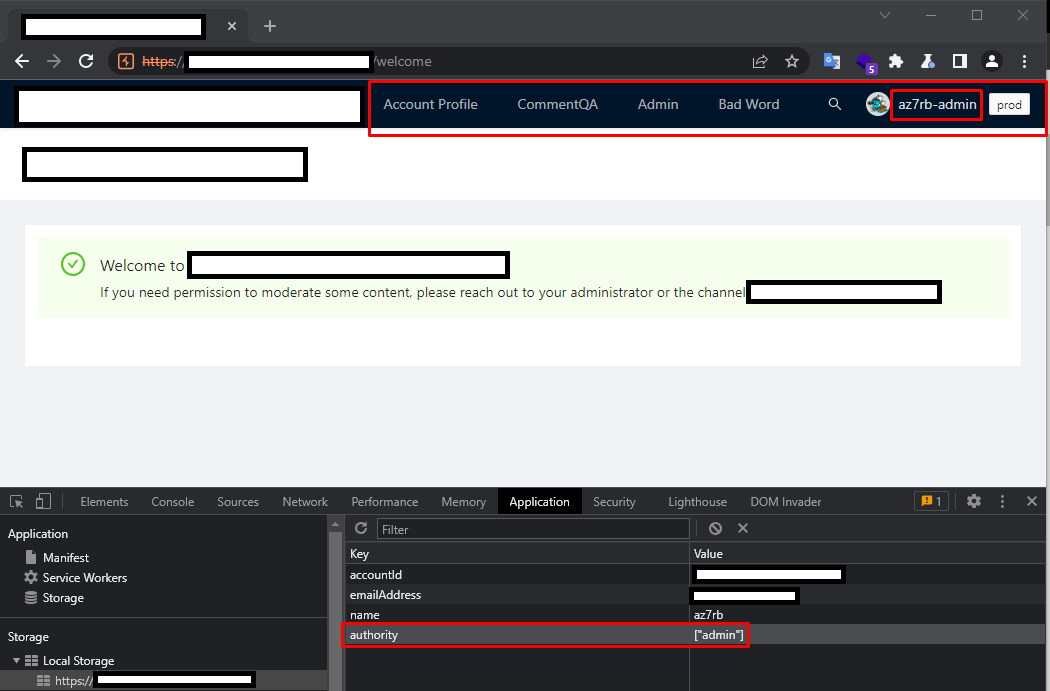

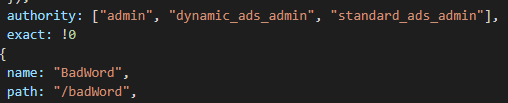

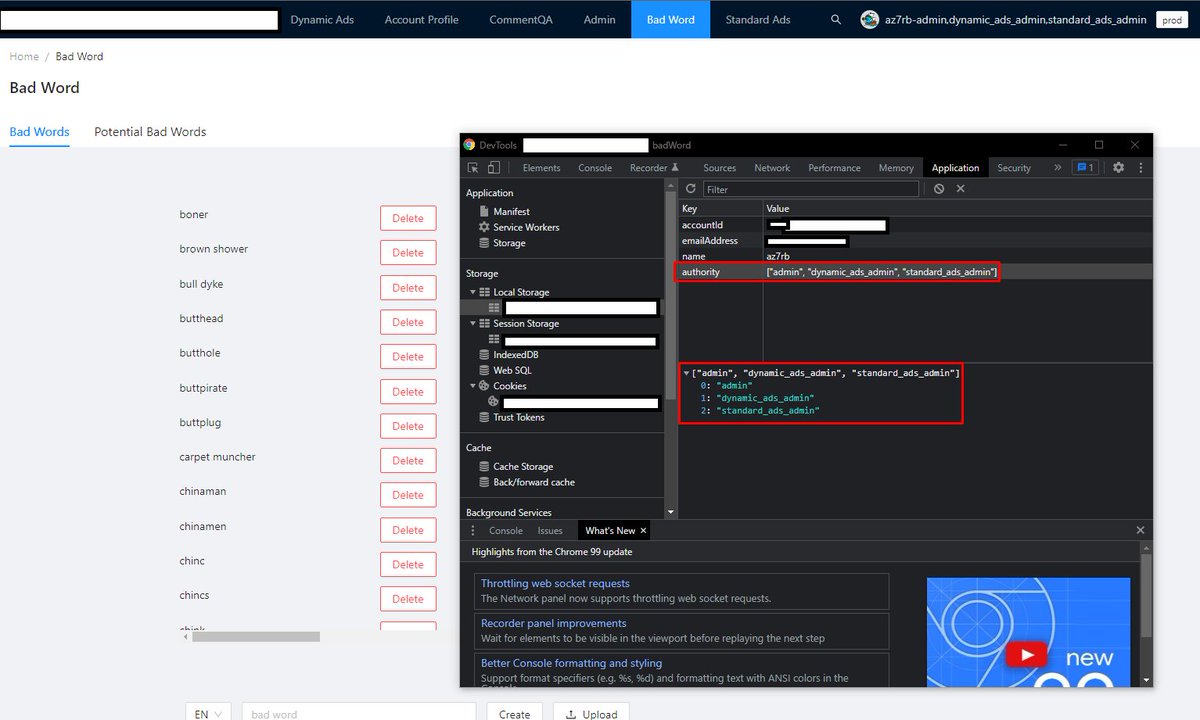

بتكلم عن ثغرة Broken Authentication and Session Management | Privilege Escalation

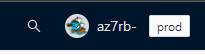

بالعربي رفعت صلاحياتي من يوزر الى ادمن بدقايق

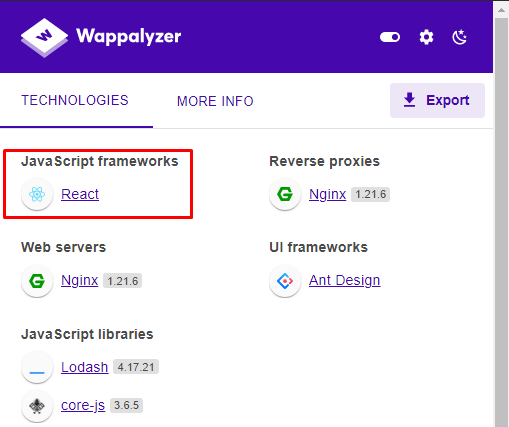

#BugBounty #bugbountytips #javascript

بتكلم عن ثغرة Broken Authentication and Session Management | Privilege Escalation

بالعربي رفعت صلاحياتي من يوزر الى ادمن بدقايق

#BugBounty #bugbountytips #javascript

طرى على بالي شرح عبدالرحمن لثغرات Web Storage برفق لكم شرحه ومعه ثغرة تشبه هالثغرة بضبط، اختصرت علي أشياء كثييييييير ..

مصادر

- Penetration testing Web Storage (User Experience)

مثال لثغرة :

شكراً @infosec_90 من أعماق قلبي على كل شئ تقدمه❤️

- Penetration testing Web Storage (User Experience)

مثال لثغرة :

شكراً @infosec_90 من أعماق قلبي على كل شئ تقدمه❤️

جاري تحميل الاقتراحات...