#ثريد اساسيات التمحور داخل الكلاود

Cloud Penetration Testing

عملية التمحور داخل الكلاود تتم بعدة طرق

وهيا من عمليات الريد تيم ويدخل جزء

في اختبار الاختراق خصوصا في مرحلة

تصعيد الاستغلال للوصول للخدمات الداخلية

للكلاود

#CyberSecurity

#Cloud

#PenTest

Cloud Penetration Testing

عملية التمحور داخل الكلاود تتم بعدة طرق

وهيا من عمليات الريد تيم ويدخل جزء

في اختبار الاختراق خصوصا في مرحلة

تصعيد الاستغلال للوصول للخدمات الداخلية

للكلاود

#CyberSecurity

#Cloud

#PenTest

يتم التمحور بعدة طرق أبرزها :

1- استغلال ثغرات في الخدمات الداخلية

2- عيوب في تصميم خدمات الكلاود

3- عيوب في الصلاحيات الخاصة بالخدمات

او السيرفر

اولا استغلال الثغرات في الخدمات الداخلية

يكون مقيد بالشبكة الداخلية وقد لا يمكنك

التمحور بشكل فعال لذلك سنتجاهل

هذا الجزء

1- استغلال ثغرات في الخدمات الداخلية

2- عيوب في تصميم خدمات الكلاود

3- عيوب في الصلاحيات الخاصة بالخدمات

او السيرفر

اولا استغلال الثغرات في الخدمات الداخلية

يكون مقيد بالشبكة الداخلية وقد لا يمكنك

التمحور بشكل فعال لذلك سنتجاهل

هذا الجزء

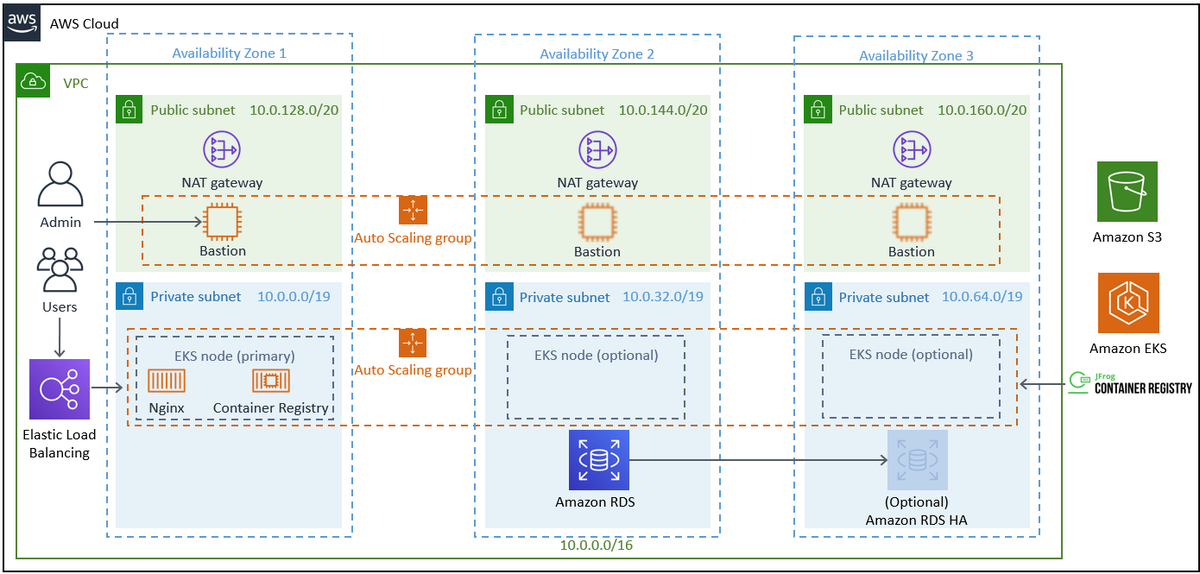

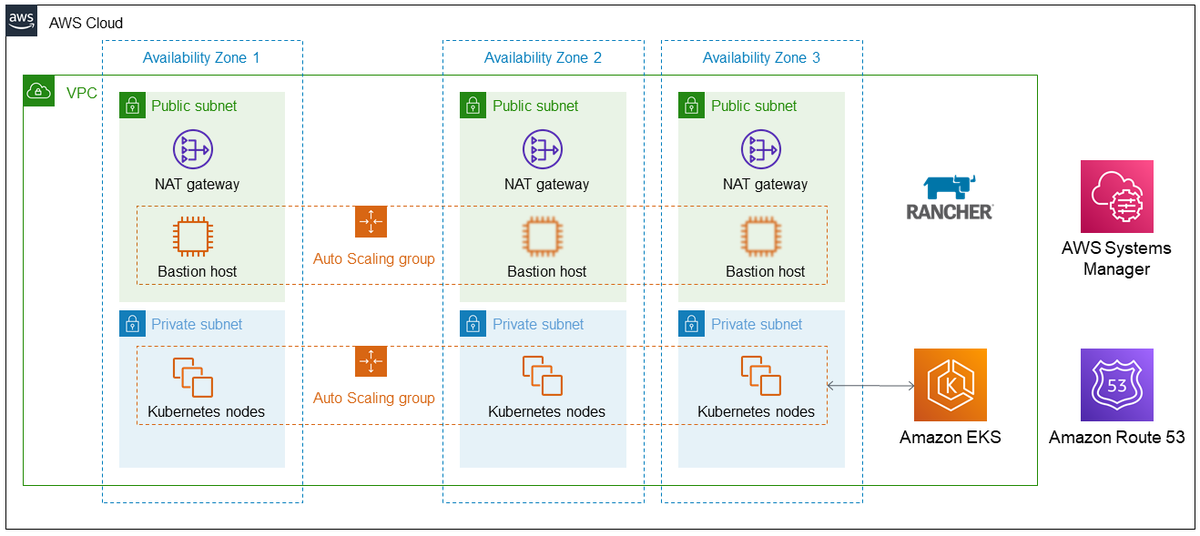

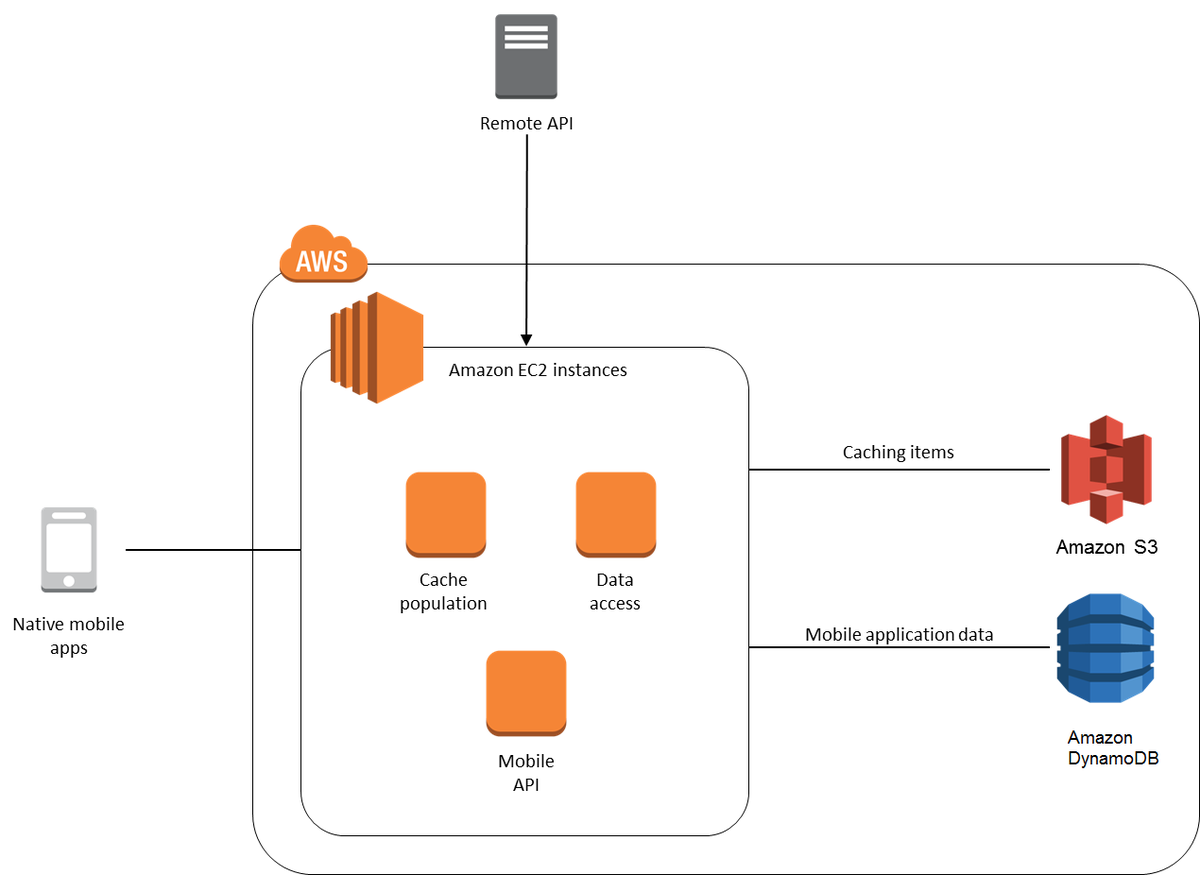

ثانيا عيوب في تصميم الكلاود

تعتمد على حسب الجهة وطرق تصميمها

سأذكر مثال سهل ومبسط الان

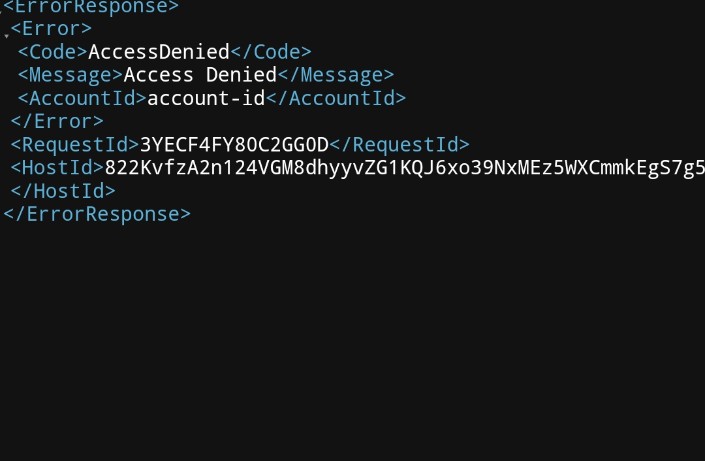

لنفرض لدينا سيرفر s3 يتم تخزين الباك اب

ولايمكن الوصول له اول عند محاولة الوصول

له بشكل ببلك يتم الرفض

account-id.s3-control.us-east-2.amazonaws.com

كالصورة التالية:

تعتمد على حسب الجهة وطرق تصميمها

سأذكر مثال سهل ومبسط الان

لنفرض لدينا سيرفر s3 يتم تخزين الباك اب

ولايمكن الوصول له اول عند محاولة الوصول

له بشكل ببلك يتم الرفض

account-id.s3-control.us-east-2.amazonaws.com

كالصورة التالية:

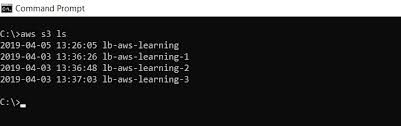

تم رفض الوصول

لان الاعدادات جميعها برايفت لكن يوجد خطأ

شائع من قبل مدراء الكلاود بحيث انها يتيح

الوصول لip range محدد بالمنطقة

يمكنك زيارة هذا الرابط لمعرفة جميع ip

مقسمة بالخدمات والمناطق

docs.aws.amazon.com

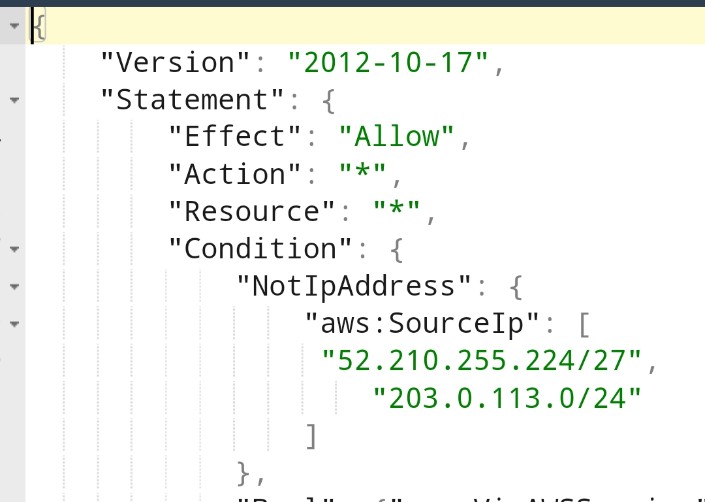

حيث يخطى مدير السيرفر بإضافة الوصول

لهذه s3 بتحديد range محدد

لان الاعدادات جميعها برايفت لكن يوجد خطأ

شائع من قبل مدراء الكلاود بحيث انها يتيح

الوصول لip range محدد بالمنطقة

يمكنك زيارة هذا الرابط لمعرفة جميع ip

مقسمة بالخدمات والمناطق

docs.aws.amazon.com

حيث يخطى مدير السيرفر بإضافة الوصول

لهذه s3 بتحديد range محدد

في الصورة أعلاه نجد أنه يمكننا الوصول

للخدمة إذا كان لدينا خدمة تعمل

في هذا النطاق 52.210.255.224/27

بعد الاطلاع ع docs

نستطيع معرفة أنه لو تم انشاء سيرفر

في Europe (Ireland) (eu-west-1)

من اي حساب داخل امازون

يمكننا الوصول لs3 لأن IP

مسموح له بالوصول

للخدمة إذا كان لدينا خدمة تعمل

في هذا النطاق 52.210.255.224/27

بعد الاطلاع ع docs

نستطيع معرفة أنه لو تم انشاء سيرفر

في Europe (Ireland) (eu-west-1)

من اي حساب داخل امازون

يمكننا الوصول لs3 لأن IP

مسموح له بالوصول

الان لدينا

temp credentials aws

الخاصة بec2

لنقوم الان بإنشاء

temp credentials aws

خاصة بserverless

حيث أن صلاحية server less

يمكنه التواصل مع كل الخدمات داخل الكلاود

عن طريق تنفيذ

aws sts assume-role --role-arn

الان تم إنشاء

temp credentials aws

خاصة بserverless

temp credentials aws

الخاصة بec2

لنقوم الان بإنشاء

temp credentials aws

خاصة بserverless

حيث أن صلاحية server less

يمكنه التواصل مع كل الخدمات داخل الكلاود

عن طريق تنفيذ

aws sts assume-role --role-arn

الان تم إنشاء

temp credentials aws

خاصة بserverless

بعد استخدامها يمكننا الوصول لكل ec2

يستخدم هذه الخدمة طبعا توجد عدة سيناريوهات

وأخطاء كثيرة لا يمكن الاكتفاء بثريد أو حتى كتاب

بالاخير بذكر لكم ادوات تسهل عملية اختبار

الاختراق داخل الكلاود

وهيا كتالي:

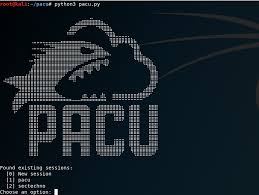

Pacu

github.com

من اسهل الادوات وفيها موديلز كثيرة

لعمل enum

يستخدم هذه الخدمة طبعا توجد عدة سيناريوهات

وأخطاء كثيرة لا يمكن الاكتفاء بثريد أو حتى كتاب

بالاخير بذكر لكم ادوات تسهل عملية اختبار

الاختراق داخل الكلاود

وهيا كتالي:

Pacu

github.com

من اسهل الادوات وفيها موديلز كثيرة

لعمل enum

او حتى تنصيب باكدور داخل الكلاود

بحيث إذا عملت enum ووجدت بعض الخدمات

حاول الوصول لtemp credentials aws

الاخرى وعمل enum مرة أخرى وستجد أن

كل خدمة تخدم خدمة أخرى بصلاحيات مختلفة

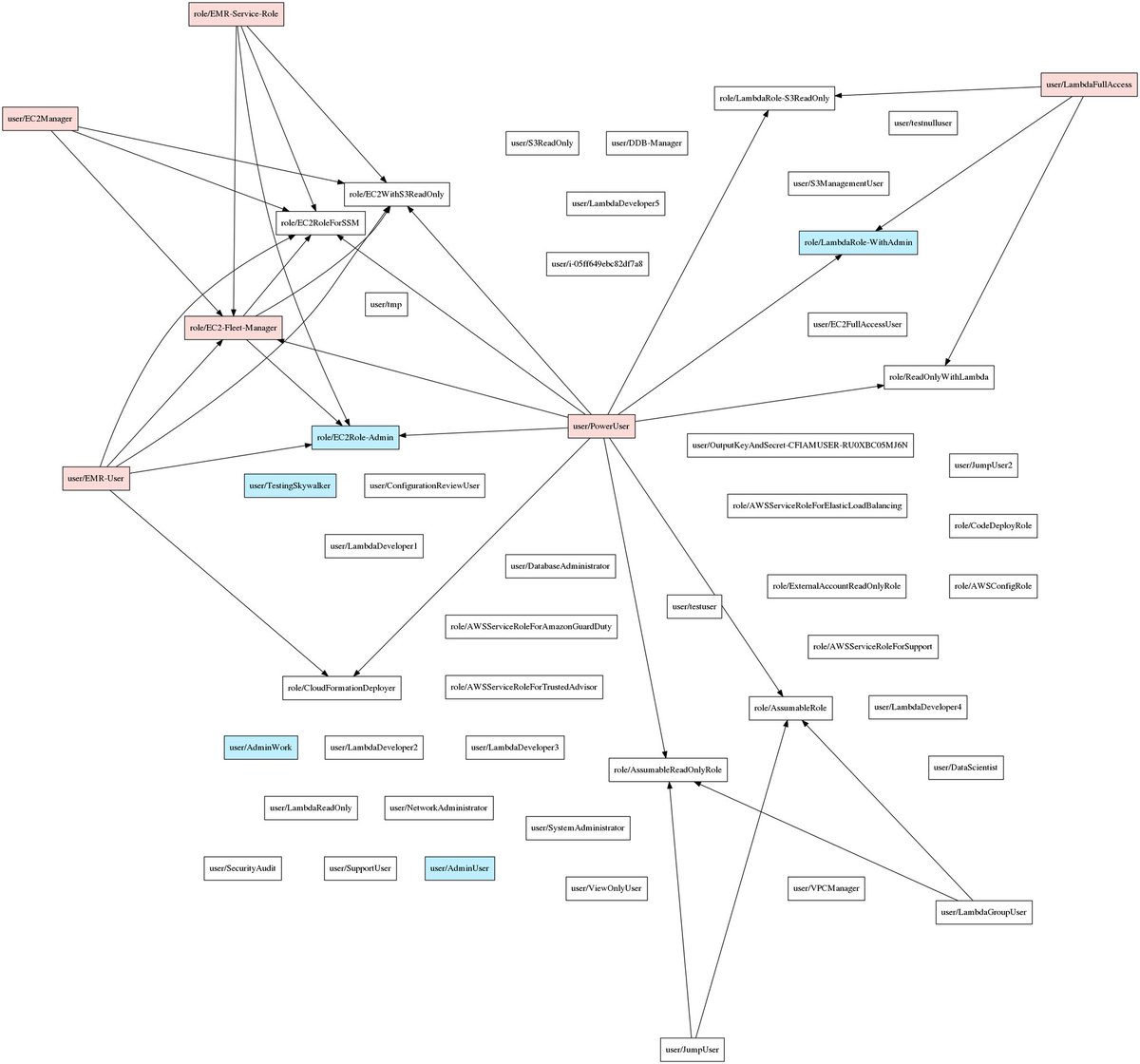

الاداءة الثانية:

Pmapper

github.com

بحيث إذا عملت enum ووجدت بعض الخدمات

حاول الوصول لtemp credentials aws

الاخرى وعمل enum مرة أخرى وستجد أن

كل خدمة تخدم خدمة أخرى بصلاحيات مختلفة

الاداءة الثانية:

Pmapper

github.com

تقوم بعمل ماب لتسهيل الاستغلال بشكل

مبسط

الاداءة الثالثة :

Scoutsuite

جدا مفيدة لمدارء الكلاود

حيث تستخرج اغلب الأخطاء بتقرير html

github.com

حاولت قد ما اقدر ابسط الموضوع وللعلم

كل خدمات الكلاود تنفع عليها هذا الطرق

اخيرا اذكروني بدعوة شكرا لكم

مبسط

الاداءة الثالثة :

Scoutsuite

جدا مفيدة لمدارء الكلاود

حيث تستخرج اغلب الأخطاء بتقرير html

github.com

حاولت قد ما اقدر ابسط الموضوع وللعلم

كل خدمات الكلاود تنفع عليها هذا الطرق

اخيرا اذكروني بدعوة شكرا لكم

جاري تحميل الاقتراحات...