على عكس الثغرات الاعتياديه، ثغرات الـ application logic عالم ثاني تعتمد كثييير على ذكاء الهكرجي وقوة ملاحظته

هذي ثغرات اشوف انك ما تتعلمها او ما تاخذ الـ mindset حقها الا اذا شفت تقارير واجد من هالنوع

مافي كورس يعلمك اياها او مالها منهجيه ثابته .. س

هذي ثغرات اشوف انك ما تتعلمها او ما تاخذ الـ mindset حقها الا اذا شفت تقارير واجد من هالنوع

مافي كورس يعلمك اياها او مالها منهجيه ثابته .. س

هو صح الـ 2FA المفترض انه يزيد الحمايه بس الاهم منه الـ implementation حقه اذا كان مش مزبوط بيأدي الى اشياء مش مزبوطه

خذ على سبيل المثال قصتنا هذي ..

خذ على سبيل المثال قصتنا هذي ..

السيناريو الطبيعي ان الشخص اذا بيدخل حسابه، يجي عند صفحة الدخول ويدخّل اسم المستخدم وكلمة المرور ويدخل حسابه عادي

طيب اذا مفعل التحقق الثنائي؟

بيصير الشخص يدخل اسم المستخدم وكلمة المرور وبعدين الموقع يرسله كود عن طريق ايميله او رقمه او برنامج تحقق

واليوزر بدوره يحط الكود ويدخل

طيب اذا مفعل التحقق الثنائي؟

بيصير الشخص يدخل اسم المستخدم وكلمة المرور وبعدين الموقع يرسله كود عن طريق ايميله او رقمه او برنامج تحقق

واليوزر بدوره يحط الكود ويدخل

حلو الحين فهمنا التحقق الثنائي والي هو بالانجليزي المختصر الـ 2FA:

-الخطوه الاولى: تسجل دخول باليوزر والباس

-الخطوه الثانيه: ترسل الكود

تمام ؟ تمام

بس بالبدايه خنتفق على اسماء الشخصيات عشان ما نضيع:

- الهكرجي أحمد

- الصْحيه جون

-الخطوه الاولى: تسجل دخول باليوزر والباس

-الخطوه الثانيه: ترسل الكود

تمام ؟ تمام

بس بالبدايه خنتفق على اسماء الشخصيات عشان ما نضيع:

- الهكرجي أحمد

- الصْحيه جون

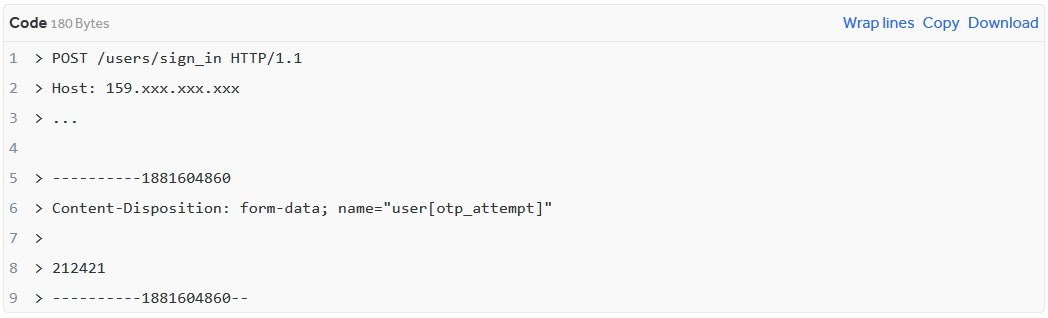

الـ OTP هذي ما تجي الا لليوزر اللي راح لصفحة الدخول ودخّل اسم المستخدم وكلمة المرور .. طيييييب

نيهاهاهاهاها 😈

مدري ليه حسيت اني شرير..

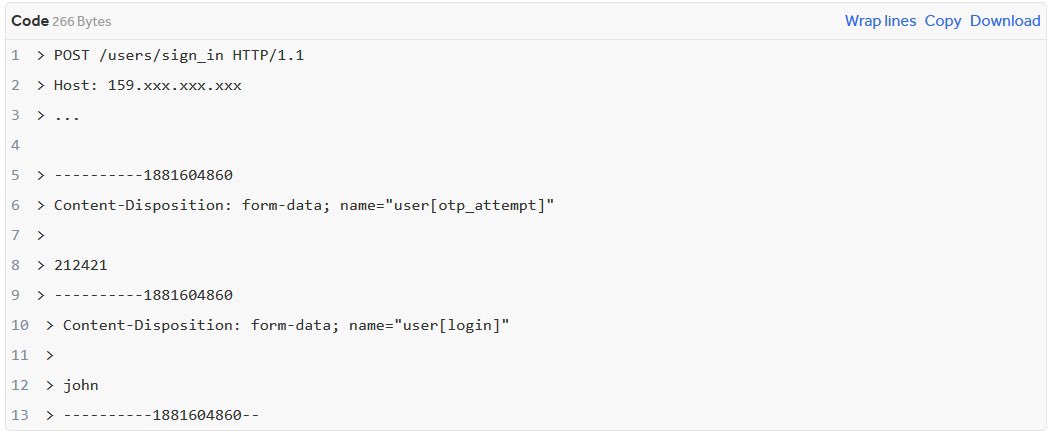

بالريكويزته الي فوق، الموقع يحسب ان john دخّل اسم المستخدم حقه والباسورد، وبذلك يقوم الموقع يسوي كود تحقق لـ john وينتظر john يدخل الكود

رغم ان الهكرجي احمد ما يعرف الباسورد حق john ولا يحق له انه يوصل للخطوه الثانيه لحساب john

مدري ليه حسيت اني شرير..

بالريكويزته الي فوق، الموقع يحسب ان john دخّل اسم المستخدم حقه والباسورد، وبذلك يقوم الموقع يسوي كود تحقق لـ john وينتظر john يدخل الكود

رغم ان الهكرجي احمد ما يعرف الباسورد حق john ولا يحق له انه يوصل للخطوه الثانيه لحساب john

والى هنا يبقى على هكرجينا انه يخمن الكود ابو ست ارقام واللي يتغير كل ٣٠ ثانيه

وبس والله بجذي يقدر يدخل اي حساب👀

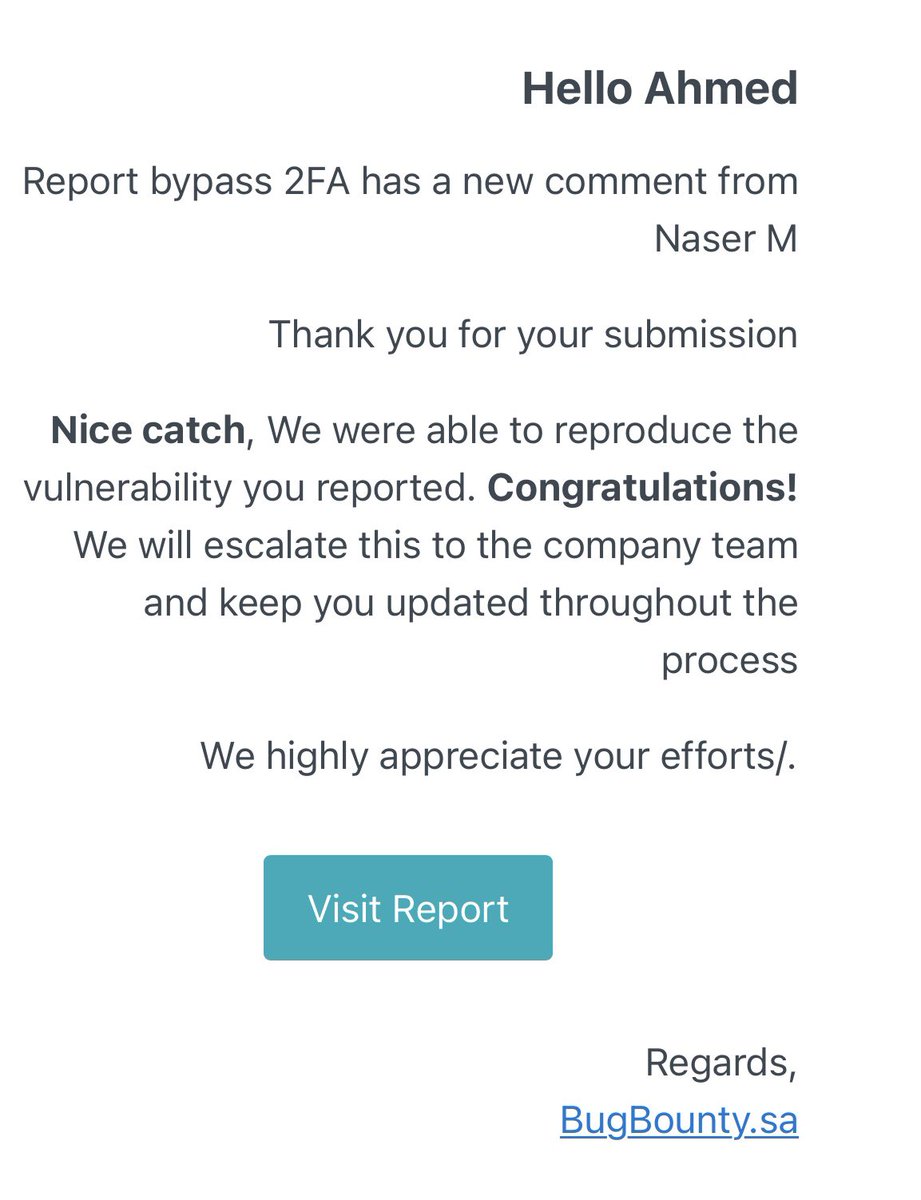

هو صح استغلال الثغره صعب ولكن GitLab خافوا مني ومن جوبيرت وصلحوا الثغره بيومين من وقت الريبورت

وسلامتكم ..

وبس والله بجذي يقدر يدخل اي حساب👀

هو صح استغلال الثغره صعب ولكن GitLab خافوا مني ومن جوبيرت وصلحوا الثغره بيومين من وقت الريبورت

وسلامتكم ..

الغريب هنا بالقصه ان لو اليوزر ما فعّل الـ 2FA ما بيكون فيه خطوه ثانيه فف ما بيكون فيه الريكوزته المضروبه هذي

فف يكون اذا ما تعرف اليوزر والباسورد الصحيحين بتتقفل مع الهكرجي من البدايه ..

فف يكون اذا ما تعرف اليوزر والباسورد الصحيحين بتتقفل مع الهكرجي من البدايه ..

اخواننا الغير تقنين واللي ما يدرون شقاعد اقول، فعلوا الـ 2FA هو شي حلو ويزيد الحمايه في اغلب الحالات اللي قاعد نتكلم عنه من الحالات الشاذه ..

هذي السوالف بيننا نتغشمر مع بعض فيها، حنا كك هكرجيه

هذي السوالف بيننا نتغشمر مع بعض فيها، حنا كك هكرجيه

نصايح لمَن ينتصح؛

الـ 2FA is tricky system

على قولت الكاتب فف اذا شفت موقع مشغل الـ 2FA حاول تختبر الـ funcations حقته مثل؛ مدة صلاحية الكود، عدد المحاولات اللي تقدر تسويها قبل يتغير او ينتهي الكود

الـ 2FA is tricky system

على قولت الكاتب فف اذا شفت موقع مشغل الـ 2FA حاول تختبر الـ funcations حقته مثل؛ مدة صلاحية الكود، عدد المحاولات اللي تقدر تسويها قبل يتغير او ينتهي الكود

من القصص البق باونتيه الشخصيه؛

مره فتشت موقع ومالقيت فيه شي مهم وكنت متخوف او متعاجز اسوي حساب فيه، بعد ايام من اليأس قررت اني اسوي حساب فيه واجرب فنقشن استعادة كلمة المرور ..

مره فتشت موقع ومالقيت فيه شي مهم وكنت متخوف او متعاجز اسوي حساب فيه، بعد ايام من اليأس قررت اني اسوي حساب فيه واجرب فنقشن استعادة كلمة المرور ..

لقيت ان الموقع اذا سويت طلب استعاده كلمة مرور يرسلك كود من اربع ارقام، حطيت الـ requestـه على الـ intruder عشان اخمن بب لسته تبدا من 0000 الى 9999 شغلته وانا مئيس لان الموقع شكله حلو ومرتب ولكن انصدمت انه مافي حد لعدد المحاولات ينتهي بعدها الكود ..

جاري تحميل الاقتراحات...