تعد الجرائم الإلكترونية مشكلة عالمية تشكل تهديدًا للأمن الفردي وتهديدًا أكبر للشركات الدولية الكبرى والبنوك والحكومات الجرائم الإلكترونية المنظمة اليوم بعيدًا عن طرق القراصنة المتعارف عليها من الماضي تشكل الآن حلقات إجرامية علي المنظمات الكبيرة مثل الشركات الناشئة

وغالبًا ما توظف مطورين مدربين تدريباً عالياً يبتكرون باستمرار هجمات عبر الإنترنت مع وجود الكثير من البيانات لاستغلالها ، أصبح الأمن السيبراني ضروريًا ولكن ما هو الأمن السيبراني؟

يشير الأمن السيبراني إلى مجموعة من التقنيات المستخدمة لحماية سلامة الشبكات والبرامج والبيانات من الهجوم أو التلف أو الوصول غير المصرح به من وجهة نظر الحوسبة ، يشمل الأمن الأمن السيبراني والأمن المادي - كلاهما تستخدمه المؤسسات للحماية من الوصول غير المصرح به

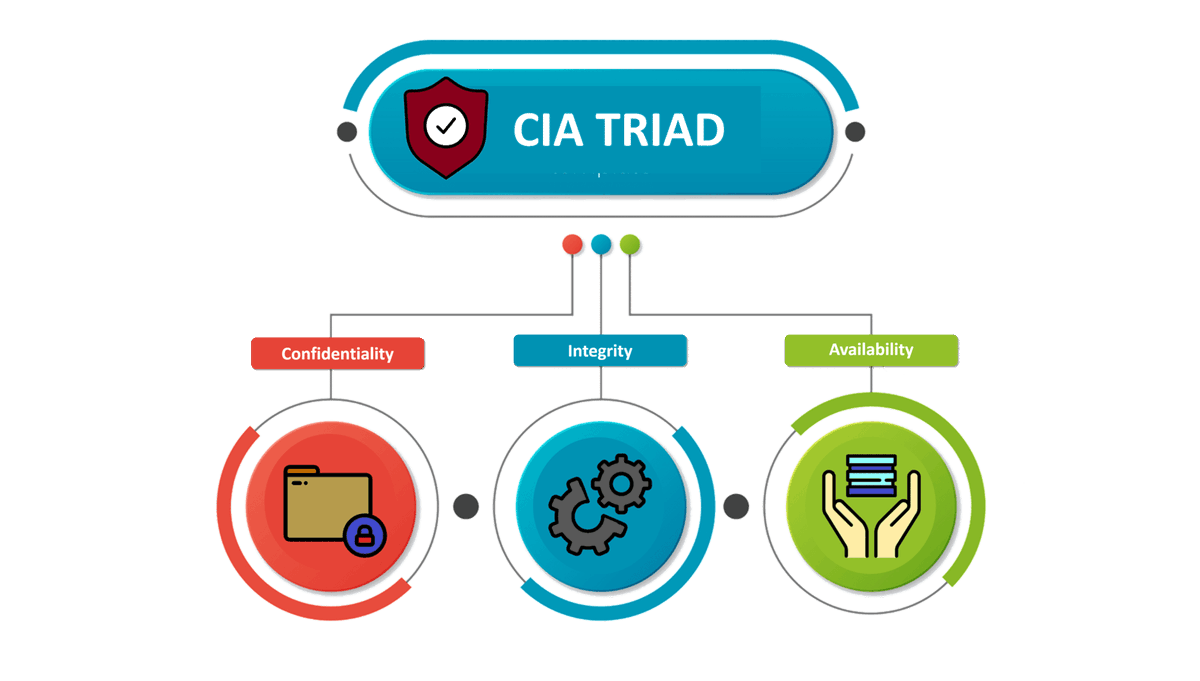

إلى مراكز البيانات والأنظمة المحوسبة الأخرى يعد أمن المعلومات ، المصمم للحفاظ على سرية البيانات وسلامتها وتوافرها ، يمكن أن يساعد استخدام الأمن السيبراني في منع الهجمات الإلكترونية وخروقات البيانات وسرقة الهوية ويمكن أن يساعد في إدارة المخاطر.

لماذا نحتاج إلى الأمن السيبراني؟

يمكن القول بحق أن جيل اليوم يعيش على الإنترنت ، ونحن المستخدمين العاديين نجهل تقريبًا كيف تصل هذه الأشياء إلى جهاز الكمبيوتر الخاص بنا بشكل آمن. بالنسبة للهاكر ، إنه عصر ذهبي مع وجود العديد من نقاط الوصول وعناوين IP العامة وحركة المرور المستمرة

يمكن القول بحق أن جيل اليوم يعيش على الإنترنت ، ونحن المستخدمين العاديين نجهل تقريبًا كيف تصل هذه الأشياء إلى جهاز الكمبيوتر الخاص بنا بشكل آمن. بالنسبة للهاكر ، إنه عصر ذهبي مع وجود العديد من نقاط الوصول وعناوين IP العامة وحركة المرور المستمرة

وأطنان من البيانات لاستغلالها ، يواجه القراصنة المزيد من الوقت في استغلال نقاط الضعف وإنشاء برامج ضارة لأنفسهم علاوة على ذلك ، تتطور الهجمات الإلكترونية يومًا بعد يوم أصبح المتسللون أكثر ذكاءً وإبداعًا مع برامجهم الضارة ، ولا تزال الطريقة التي يتخطون بها عمليات مسح الفيروسات

وجدران الحماية تحير الكثير من الناس لذلك يجب أن يكون هناك نوع من البروتوكول الذي يحمينا من كل هذه الهجمات الإلكترونية ويتأكد من أن بياناتنا لا تقع في الأيدي الخطأ هذا هو بالضبط سبب حاجتنا إلى الأمن السيبراني.

لذلك عند الحديث عن الأمن السيبراني ، قد يتساءل المرء "ما الذي نحاول حماية أنفسنا منه؟" حسنًا ، هناك ثلاثة جوانب رئيسية نحاول التحكم فيها

Unauthorised Access

Unauthorised Deletion

Unauthorised Modification

Unauthorised Access

Unauthorised Deletion

Unauthorised Modification

هذه المصطلحات الثلاثة مرادفة لثلاثية وكالة المخابرات المركزية المعروفة جدًا والتي تعني السرية والنزاهة والتوافر يُشار أيضًا إلى ثالوث وكالة المخابرات المركزية عمومًا على أنه الركائز الثلاث للأمن ومعظم السياسات الأمنية لأي منظمة مبنية على هذه المبادئ الثلاثة.

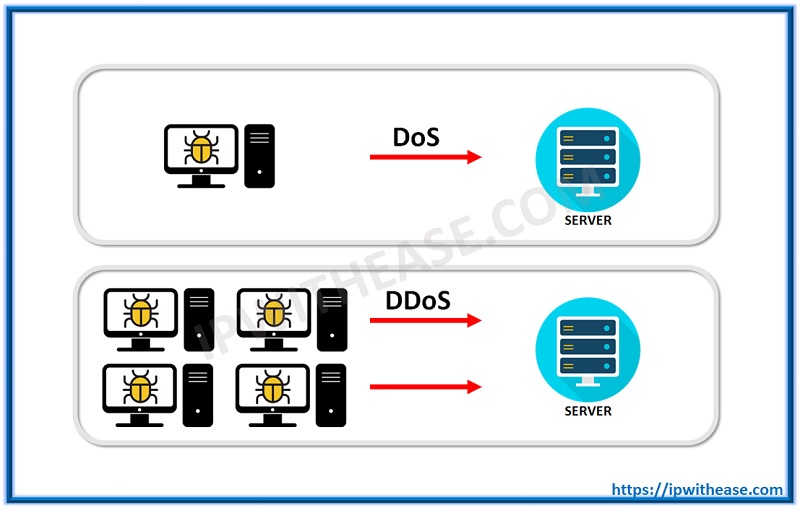

ببرامج ضارة يتحكم فيها المهاجم على عكس الهجمات المصممة لتمكين المهاجم من الحصول على وصول أو زيادته لا يوفر رفض الخدمة فوائد مباشرة للمهاجمين.

بالنسبة للبعض منهم ، يكفي الحصول على رضا عن رفض الخدمة ومع ذلك ، إذا كان المورد المهاجم ينتمي إلى منافس تجاري ، فقد تكون الفائدة التي تعود على المهاجم حقيقية بما فيه الكفاية يمكن أن يكون الغرض الآخر من هجوم DoS هو إيقاف تشغيل النظام بحيث يمكن إطلاق نوع مختلف من الهجوم

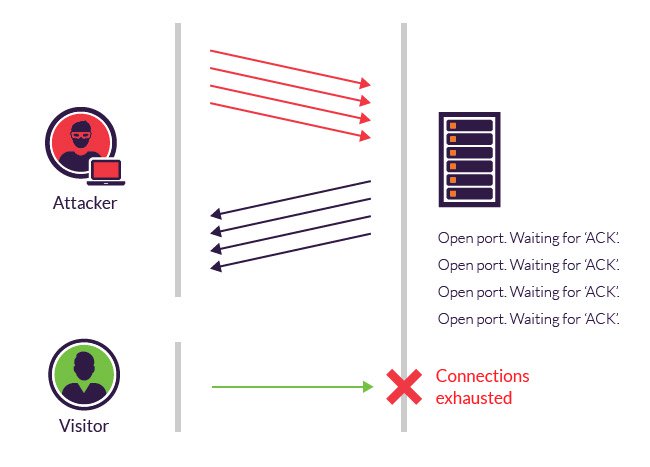

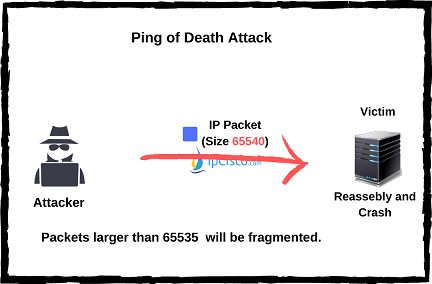

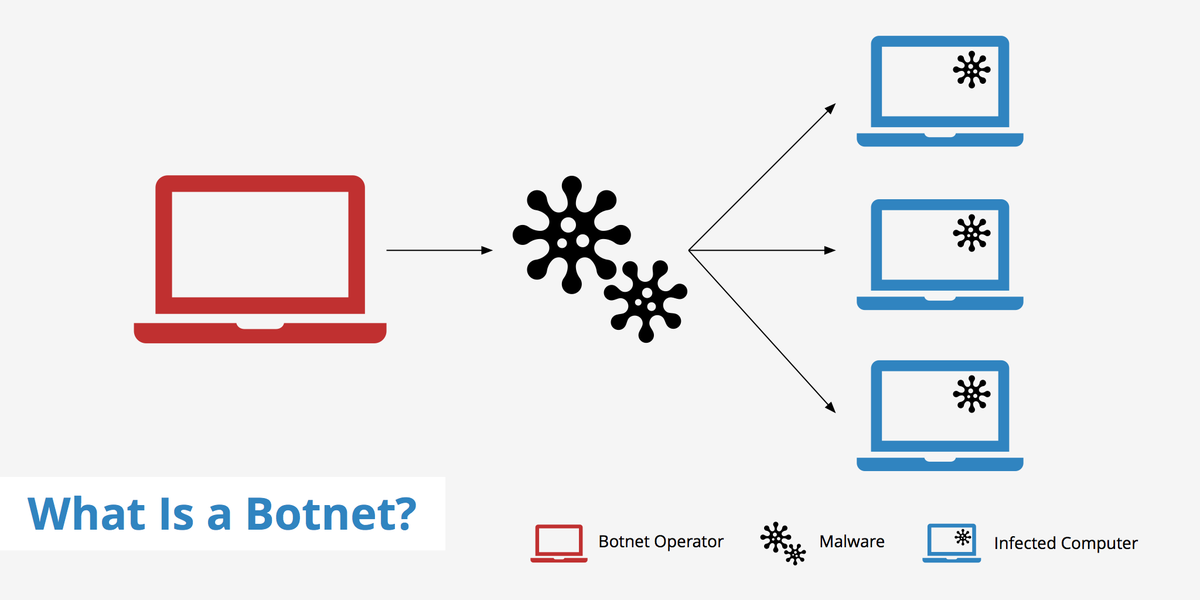

أحد الأمثلة الشائعة هو اختطاف الجلسات ، والذي سأصفه لاحقًا هناك أنواع مختلفة من هجمات DoS و DDoS ؛ والأكثر شيوعًا هو هجوم TCP SYN ، teardrop attack ، smurf attack, ping-of-death attack and botnets.

ولكنه لا يستجيب عندما يرد النظام المستهدف على هذه الطلبات يؤدي هذا إلى انقضاء مهلة النظام المستهدف أثناء انتظار الاستجابة من جهاز المهاجم ، مما يجعل النظام يتعطل أو يصبح غير قابل للاستخدام عند امتلاء قائمة انتظار الاتصال.

هناك عدد قليل من الإجراءات المضادة لهجوم TCP SYN:

وضع الخوادم خلف جدار حماية تم تكوينه لإيقاف حزم SYN الواردة.

قم بزيادة حجم قائمة انتظار الاتصال وتقليل المهلة على الاتصالات المفتوحة.

وضع الخوادم خلف جدار حماية تم تكوينه لإيقاف حزم SYN الواردة.

قم بزيادة حجم قائمة انتظار الاتصال وتقليل المهلة على الاتصالات المفتوحة.

فسيقوم المهاجم بانتحال طلب ارتداد ICMP من 10.0.0.10 إلى عنوان البث 10.255.255.255. سيذهب هذا الطلب إلى جميع عناوين IP في النطاق ، مع عودة جميع الردود إلى 10.0.0.10 ، مما يتسبب في إرباك الشبكة.

هذه العملية قابلة للتكرار ، ويمكن أتمتتها لتوليد كميات هائلة من ازدحام الشبكة لحماية أجهزتك من هذا الهجوم ، تحتاج إلى تعطيل عمليات البث الموجهة عبر IP على أجهزة التوجيه سيؤدي هذا إلى منع طلب بث ارتداد ICMP على أجهزة الشبكة

يمكن أن يتعرض لفيضان في المخزن المؤقت وأعطال أخرى يمكن حظر هجمات ping of death باستخدام جدار حماية يتحقق من حزم IP المجزأة للحصول على الحجم الأقصى

يصعب تتبع هجمات DDoS هذه لأن شبكات الروبوت تقع في مواقع جغرافية مختلفة.

يمكن التخفيف من حدة شبكات الروبوت من خلال:

تصفية RFC3704 ، والتي ستمنع حركة المرور من العناوين المخادعة وتساعد على ضمان إمكانية تتبع حركة المرور إلى شبكة المصدر الصحيحة

يمكن التخفيف من حدة شبكات الروبوت من خلال:

تصفية RFC3704 ، والتي ستمنع حركة المرور من العناوين المخادعة وتساعد على ضمان إمكانية تتبع حركة المرور إلى شبكة المصدر الصحيحة

على سبيل المثال ، ستؤدي تصفية RFC3704 إلى إسقاط الحزم من عناوين قائمة bogon

تصفية الثقب الأسود ، والتي تسقط حركة المرور غير المرغوب فيها قبل أن تدخل شبكة محمية عند اكتشاف هجوم DDoS ، يجب على مضيف BGP (بروتوكول بوابة الحدود) إرسال تحديثات التوجيه إلى أجهزة توجيه ISP

تصفية الثقب الأسود ، والتي تسقط حركة المرور غير المرغوب فيها قبل أن تدخل شبكة محمية عند اكتشاف هجوم DDoS ، يجب على مضيف BGP (بروتوكول بوابة الحدود) إرسال تحديثات التوجيه إلى أجهزة توجيه ISP

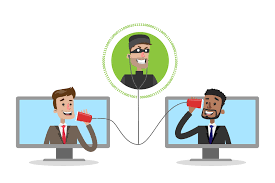

اختطاف الجلسة

في هذا النوع من هجوم MitM ، يقوم المهاجم باختطاف جلسة بين عميل موثوق به وخادم الشبكة يستبدل الكمبيوتر المهاجم عنوان IP الخاص به للعميل الموثوق به بينما يواصل الخادم الجلسة ، معتقدًا أنه يتصل بالعميل على سبيل المثال ، قد يتكشف الهجوم مثل هذا:

في هذا النوع من هجوم MitM ، يقوم المهاجم باختطاف جلسة بين عميل موثوق به وخادم الشبكة يستبدل الكمبيوتر المهاجم عنوان IP الخاص به للعميل الموثوق به بينما يواصل الخادم الجلسة ، معتقدًا أنه يتصل بالعميل على سبيل المثال ، قد يتكشف الهجوم مثل هذا:

العميل يتصل بالخادم

يتحكم كمبيوتر المهاجم في العميل

يقوم كمبيوتر المهاجم بقطع اتصال العميل بالخادم

يستبدل كمبيوتر المهاجم عنوان IP الخاص بالعميل بعنوان IP الخاص به ومحاكاة ساخرة لأرقام تسلسل العميل

يواصل كمبيوتر المهاجم الحوار مع الخادم ويعتقد الخادم أنه لا يزال على اتصال بالعميل

يتحكم كمبيوتر المهاجم في العميل

يقوم كمبيوتر المهاجم بقطع اتصال العميل بالخادم

يستبدل كمبيوتر المهاجم عنوان IP الخاص بالعميل بعنوان IP الخاص به ومحاكاة ساخرة لأرقام تسلسل العميل

يواصل كمبيوتر المهاجم الحوار مع الخادم ويعتقد الخادم أنه لا يزال على اتصال بالعميل

لذا كيف يمكنك التأكد من أن المفتاح العام لـ P ينتمي إلى P وليس إلى A؟ تم إنشاء المراجع المصدقة ووظائف التجزئة لحل هذه المشكلة عندما يريد الشخص2 (P2) إرسال رسالة إلى P ، ويريد P أن يتأكد من أن A لن يقرأ الرسالة أو يعدلها وأن الرسالة جاءت بالفعل من P2 فيجب استخدام الطريقة التالية

ينشئ P2 مفتاحًا متماثلًا ويقوم بتشفيره باستخدام المفتاح العام لـ P.

يرسل P2 المفتاح المتماثل المشفر إلى P.

يحسب P2 دالة تجزئة للرسالة ويوقعها رقمياً.

يقوم P2 بتشفير رسالته وتجزئة الرسالة الموقعة باستخدام المفتاح المتماثل ويرسل كل شيء إلى P.

يرسل P2 المفتاح المتماثل المشفر إلى P.

يحسب P2 دالة تجزئة للرسالة ويوقعها رقمياً.

يقوم P2 بتشفير رسالته وتجزئة الرسالة الموقعة باستخدام المفتاح المتماثل ويرسل كل شيء إلى P.

يستطيع P تلقي المفتاح المتماثل من P2 لأنه فقط لديه المفتاح الخاص لفك تشفير التشفير.

يمكن لـ P و P فقط فك تشفير الرسالة المشفرة بشكل متماثل والتجزئة الموقعة لأنه يمتلك المفتاح المتماثل.

يمكن لـ P و P فقط فك تشفير الرسالة المشفرة بشكل متماثل والتجزئة الموقعة لأنه يمتلك المفتاح المتماثل.

إنه قادر على التحقق من أن الرسالة لم يتم تغييرها لأنه يمكنه حساب تجزئة الرسالة المستلمة ومقارنتها بالرسالة الموقعة رقميًا.

يستطيع P أيضًا أن يثبت لنفسه أن P2 كان المرسل لأن P2 فقط يمكنه توقيع التجزئة بحيث يتم التحقق منه باستخدام المفتاح العام P2.

يستطيع P أيضًا أن يثبت لنفسه أن P2 كان المرسل لأن P2 فقط يمكنه توقيع التجزئة بحيث يتم التحقق منه باستخدام المفتاح العام P2.

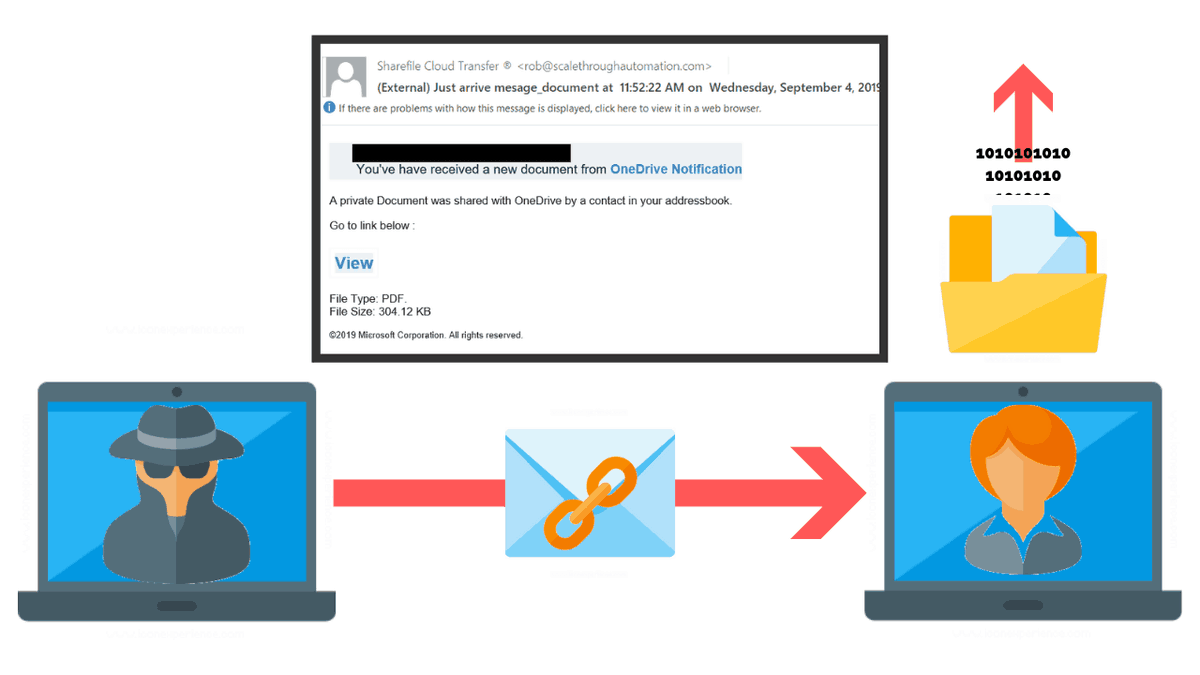

يمكن أن يتضمن مرفقًا برسالة بريد إلكتروني تقوم بتحميل برامج ضارة على جهاز الكمبيوتر الخاص بك قد يكون أيضًا رابطًا إلى موقع ويب غير شرعي يمكن أن يخدعك لتنزيل برامج ضارة أو تسليم معلوماتك الشخصي

التصيد الإحتيالي هو نوع مستهدف للغاية من أنشطة التصيد الاحتيالي يستغرق المهاجمون الوقت الكافي لإجراء بحث حول الأهداف وإنشاء رسائل شخصية وذات صلة. لهذا السبب ، قد يكون من الصعب جدًا التعرف على التصيد الاحتيالي بالرمح وحتى من الصعب الدفاع عنه.

من أبسط الطرق التي يمكن للمتطفلين من خلالها تنفيذ هجوم التصيد الاحتيالي هو انتحال البريد الإلكتروني ، والذي يحدث عندما يتم تزوير المعلومات الموجودة في قسم "من" في البريد الإلكتروني ، مما يجعلها تبدو كما لو أنها واردة من شخص تعرفه ،

مثل إدارتك أو شركتك الشريكة. هناك أسلوب آخر يستخدمه المحتالون لإضافة مصداقية إلى قصتهم وهو استنساخ مواقع الويب - فهم ينسخون مواقع الويب الشرعية لخداعك لإدخال معلومات التعريف الشخصية (PII) أو بيانات اعتماد تسجيل الدخول.

لتقليل خطر التعرض للتصيد الاحتيالي ، يمكنك استخدام الأساليب التالية:

التفكير النقدي - لا تقبل أن البريد الإلكتروني هو الصفقة الحقيقية لمجرد أنك مشغول أو متوتر أو لديك 150 رسالة أخرى غير مقروءة في بريدك الوارد. توقف لمدة دقيقة لتحليل البريد الإلكتروني.

التفكير النقدي - لا تقبل أن البريد الإلكتروني هو الصفقة الحقيقية لمجرد أنك مشغول أو متوتر أو لديك 150 رسالة أخرى غير مقروءة في بريدك الوارد. توقف لمدة دقيقة لتحليل البريد الإلكتروني.

التمرير فوق الروابط - حرك الماوس فوق الارتباط ، لكن لا تنقر فوقه! فقط دع مؤشر الفأرة h فوق الرابط وانظر إلى أين ستأخذك بالفعل. تطبيق التفكير النقدي لفك تشفير عنوان URL.

تحليل رؤوس البريد الإلكتروني - تحدد رؤوس البريد الإلكتروني كيفية وصول البريد الإلكتروني إلى عنوانك يجب أن تؤدي معلمات "Reply-to" و "Return-Path" إلى نفس النطاق كما هو مذكور في البريد الإلكتروني.

وضع الحماية - يمكنك اختبار محتوى البريد الإلكتروني في بيئة وضع الحماية ، أو نشاط التسجيل من فتح المرفق أو النقر فوق الروابط الموجودة داخل البريد الإلكتروني.

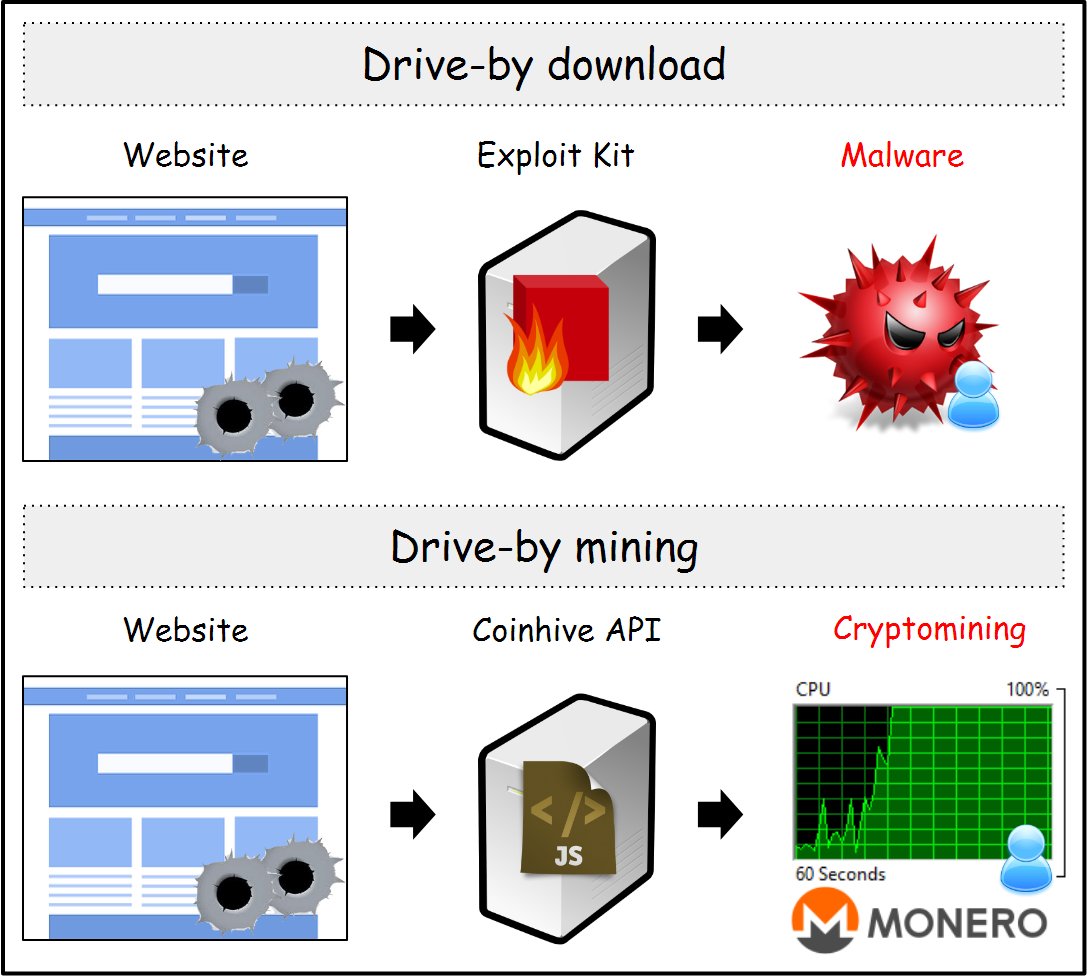

أو قد يعيد توجيه الضحية إلى موقع يتحكم فيه المتسللون يمكن أن تحدث تنزيلات عند زيارة موقع ويب أو عرض رسالة بريد إلكتروني أو نافذة منبثقة على عكس العديد من الأنواع الأخرى من هجمات الأمن السيبراني لا يتعين عليك النقر فوق زر التنزيل أو فتح مرفق بريد إلكتروني ضار حتى تصاب بالإختراق.

يمكن أن يستفيد التنزيل من محرك الأقراص من تطبيق أو نظام تشغيل أو متصفح ويب يحتوي على ثغرات أمنية بسبب التحديثات غير الناجحة أو نقص التحديثات. لحماية نفسك من هجمات القيادة ، تحتاج إلى تحديث المستعرضات وأنظمة التشغيل لديك وتجنب مواقع الويب التي قد تحتوي على تعليمات برمجية ضارة إلى

المواقع التي تستخدمها عادةً - ولكن ضع في اعتبارك أنه حتى هذه المواقع يمكن اختراقها لا تحتفظ بالكثير من البرامج والتطبيقات غير الضرورية على جهازك كلما زاد عدد المكونات الإضافية لديك ، زاد عدد الثغرات الأمنية التي يمكن استغلالها من خلال هجمات محرك الأقراص.

أو استخدام الهندسة الاجتماعية ، أو الوصول إلى قاعدة بيانات كلمات المرور أو التخمين المباشر. يمكن أن يتم النهج الأخير إما بطريقة عشوائية أو منهجية

يعني التخمين بالقوة الغاشمة لكلمات المرور استخدام نهج عشوائي من خلال تجربة كلمات مرور مختلفة على أمل أن يتم تطبيق بعض المنطق عن طريق تجربة كلمات المرور المتعلقة باسم الشخص أو المسمى الوظيفي أو الهوايات أو العناصر المماثلة.

في هجوم القاموس ، يتم استخدام قاموس كلمات المرور الشائعة لمحاولة الوصول إلى جهاز الكمبيوتر والشبكة الخاصة بالمستخدم تتمثل إحدى الطرق في نسخ ملف مشفر يحتوي على كلمات المرور ، وتطبيق نفس التشفير على قاموس كلمات المرور الشائعة الاستخدام ، ومقارنة النتائج

من أجل حماية نفسك من هجمات القاموس أو القوة الغاشمة تحتاج إلى تنفيذ سياسة تأمين الحساب التي ستغلق الحساب بعد بضع محاولات غير صالحة لإدخال كلمة المرور. يمكنك اتباع أفضل ممارسات تأمين الحساب هذه من أجل إعداده بشكل صحيح.

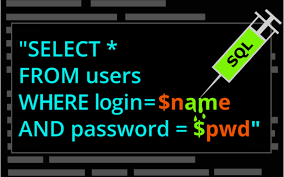

(على سبيل المثال ، بدلاً من تسجيل الدخول أو كلمة المرور) من أجل تشغيل أوامر SQL المحددة مسبقًا يمكن لاستغلال حقن SQL الناجح قراءة البيانات الحساسة من قاعدة البيانات ، وتعديل (إدراج أو تحديث أو حذف) بيانات قاعدة البيانات ، وتنفيذ عمليات الإدارة (مثل إيقاف التشغيل)

في قاعدة البيانات ، واستعادة محتوى ملف معين ، وفي بعض الحالات ، إصدار أوامر لنظام التشغيل.

تعتمد الثغرة الأمنية لهذا النوع من هجمات الأمن السيبراني على حقيقة أن SQL لا تميز بين مستويات التحكم والبيانات لذلك ، تعمل حقن SQL في الغالب إذا كان موقع الويب يستخدم SQL ديناميكيًا

تعتمد الثغرة الأمنية لهذا النوع من هجمات الأمن السيبراني على حقيقة أن SQL لا تميز بين مستويات التحكم والبيانات لذلك ، تعمل حقن SQL في الغالب إذا كان موقع الويب يستخدم SQL ديناميكيًا

بالإضافة إلى ذلك ، يعد حقن SQL شائعًا جدًا مع تطبيقات PHP و ASP نظرًا لانتشار الواجهات الوظيفية القديمة من غير المرجح أن تستغل تطبيقات J2EE و ASP | Open-source web framework for .NET بسهولة حقن SQL بسبب طبيعة الواجهات البرمجية المتاحة

من أجل حماية نفسك من هجمات حقن SQL ، قم بتطبيق نموذج الامتياز الأقل من الأذونات في قواعد البيانات الخاصة بك التزم بالإجراءات المخزنة (تأكد من أن هذه الإجراءات لا تتضمن أي SQL ديناميكي)

وعبارات معدة (استعلامات ذات معلمات) يجب أن تكون الشفرة التي يتم تنفيذها على قاعدة البيانات قوية بما يكفي لمنع هجمات الحقن. بالإضافة إلى ذلك ، تحقق من صحة بيانات الإدخال مقابل القائمة البيضاء على مستوى التطبيق.

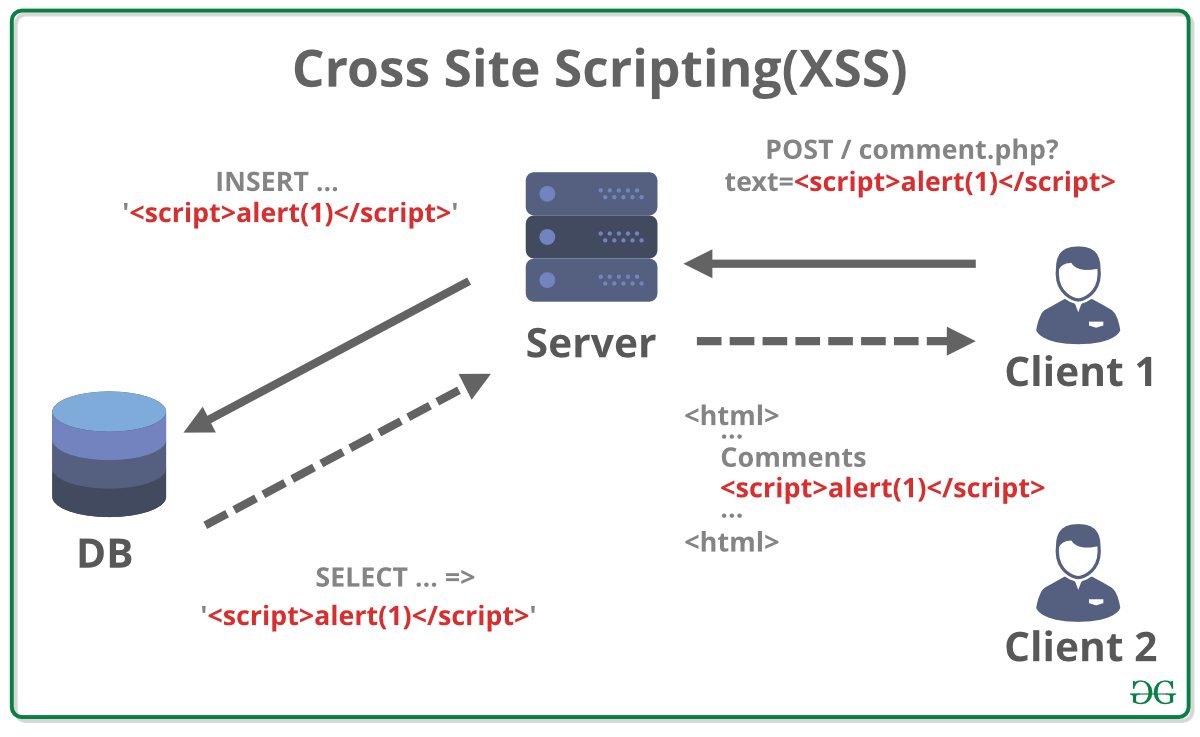

، ينقل موقع الويب الصفحة ، مع حمولة المهاجم كجزء من نص HTML ، إلى متصفح الضحية ، الذي ينفذ البرنامج النصي الضار على سبيل المثال ، قد يرسل ملف تعريف ارتباط الضحية إلى خادم المهاجم ، ويمكن للمهاجم استخراجه واستخدامه لاختطاف الجلسة تحدث العواقب الأكثر خطورة عند استخدام XSS

لاستغلال نقاط ضعف إضافية يمكن أن تمكّن نقاط الضعف هذه المهاجم ليس فقط من سرقة ملفات تعريف الارتباط ، ولكن أيضًا تسجيل ضربات المفاتيح ، والتقاط لقطات شاشة ، واكتشاف معلومات الشبكة وجمعها ، والوصول عن بُعد إلى جهاز الضحية والتحكم فيه.

بينما يمكن الاستفادة من XSS في VBScript و ActiveX و Flash ، فإن JavaScript هو الأكثر إساءة استخدامًا - ويرجع ذلك أساسًا إلى دعم JavaScript على نطاق واسع على الويب.

للدفاع ضد هجمات XSS ، يمكن للمطورين تعقيم إدخال البيانات من قبل المستخدمين في طلب HTTP قبل عكسها مرة أخرى تأكد من التحقق من صحة جميع البيانات أو تصفيتها أو تخطيها قبل إعادة صدى أي شيء للمستخدم ، تعطيل البرامج النصية من جانب العميل.

التنصت السلبي - يكتشف المخترق المعلومات من خلال الاستماع إلى نقل الرسائل في الشبكة.

التنصت النشط - يلتقط المخترق المعلومات بنشاط من خلال التنكر في صورة وحدة ودية وإرسال استفسارات إلى أجهزة الإرسال وهذا ما يسمى الفحص أو المسح أو العبث.

التنصت النشط - يلتقط المخترق المعلومات بنشاط من خلال التنكر في صورة وحدة ودية وإرسال استفسارات إلى أجهزة الإرسال وهذا ما يسمى الفحص أو المسح أو العبث.

غالبًا ما يكون اكتشاف هجمات التنصت السلبي أكثر أهمية من اكتشاف الهجمات النشطة ، نظرًا لأن الهجمات النشطة تتطلب من المهاجم اكتساب المعرفة بالوحدات الصديقة عن طريق إجراء التنصت السلبي من قبل تشفير البيانات هو أفضل إجراء مضاد للتنصت.

فريد. يشير هجوم عيد الميلاد إلى احتمال العثور على رسالتين عشوائيتين تولدان نفس MD عند معالجتها بواسطة دالة تجزئة إذا قام المهاجم بحساب نفس MD لرسالته مثل المستخدم ، فيمكنه استبدال رسالة المستخدم بأمان ، ولن يتمكن المتلقي من اكتشاف البديل حتى إذا قارن MDs

فيروسات الماكرو Macro viruses - تصيب هذه الفيروسات تطبيقات مثل Microsoft Word أو Excel. ترتبط فيروسات الماكرو بتسلسل تهيئة التطبيق عند فتح التطبيق ، ينفذ الفيروس التعليمات قبل نقل التحكم إلى التطبيق. يكرر الفيروس نفسه ويرتبط برمز آخر في نظام الكمبيوتر.

فيروسات الملفات File infectors - عادةً ما تعلق فيروسات معدية الملفات نفسها بالتعليمات البرمجية القابلة للتنفيذ ، مثل ملفات exe. يتم تثبيت الفيروس عند تحميل الكود. هناك نسخة أخرى من معدي الملفات تربط نفسها بملف عن طريق إنشاء ملف فيروس يحمل نفس الاسم ، ولكن بامتداد exe.

متجهات النظام أو سجل التمهيد System or boot-record infectors - يتم إرفاق فيروس سجل التمهيد بسجل التمهيد الرئيسي على الأقراص الثابتة. عند بدء تشغيل النظام ، سينظر في قطاع التمهيد ويقوم بتحميل الفيروس في الذاكرة ، حيث يمكن أن ينتشر إلى الأقراص وأجهزة الكمبيوتر الأخرى.

الفيروسات متعددة الأشكال Polymorphic viruses -

تخفي هذه الفيروسات نفسها من خلال دورات مختلفة من التشفير وفك التشفير. يتم فك تشفير الفيروس المشفر ومحرك الطفرات المرتبط به مبدئيًا بواسطة برنامج فك التشفير. يستمر الفيروس في إصابة منطقة من التعليمات البرمجية

تخفي هذه الفيروسات نفسها من خلال دورات مختلفة من التشفير وفك التشفير. يتم فك تشفير الفيروس المشفر ومحرك الطفرات المرتبط به مبدئيًا بواسطة برنامج فك التشفير. يستمر الفيروس في إصابة منطقة من التعليمات البرمجية

ثم يطور محرك الطفرة روتينًا جديدًا لفك التشفير ويقوم الفيروس بتشفير محرك الطفرة ونسخة من الفيروس باستخدام خوارزمية تتوافق مع روتين فك التشفير الجديد. يتم إرفاق الحزمة المشفرة لمحرك الطفرات والفيروسات برمز جديد ، وتتكرر العمليةيصعب اكتشاف مثل هذه الفيروسات ،

لكن لها مستوى عالٍ بسبب التعديلات العديدة في كود المصدر الخاص بها يمكن لبرامج مكافحة الفيروسات أو الأدوات المجانية مثل Process Hacker استخدام هذه الميزة لاكتشافها.

فيروسات التخفي Stealth viruses - تتولى فيروسات التخفي وظائف النظام لإخفاء نفسها يفعلون ذلك عن طريق اختراق برنامج الكشف عن البرامج الضارة بحيث يقوم البرنامج بالإبلاغ عن المنطقة المصابة على أنها غير مصابة تخفي هذه الفيروسات أي زيادة في حجم الملف المصاب

أحصنة طروادة Trojans-

حصان طروادة أو حصان طروادة هو برنامج يختبئ في برنامج مفيد وعادة ما يكون له وظيفة ضارة يتمثل أحد الاختلافات الرئيسية بين الفيروسات وأحصنة طروادة في أن أحصنة طروادة لا تتكاثر ذاتيًا الإضافة إلى شن هجمات على النظام ، يمكن أن

حصان طروادة أو حصان طروادة هو برنامج يختبئ في برنامج مفيد وعادة ما يكون له وظيفة ضارة يتمثل أحد الاختلافات الرئيسية بين الفيروسات وأحصنة طروادة في أن أحصنة طروادة لا تتكاثر ذاتيًا الإضافة إلى شن هجمات على النظام ، يمكن أن

ينشئ حصان طروادة بابًا خلفيًا يمكن للمهاجمين استغلاله على سبيل المثال ، يمكن برمجة حصان طروادة لفتح منفذ ذي أرقام عالية حتى يتمكن المخترق من استخدامه للاستماع ثم تنفيذ هجوم.

القنابل المنطقية Logic bombs - القنبلة المنطقية هي نوع من البرامج الضارة التي يتم إلحاقها بتطبيق ويتم تشغيلها من خلال حدث معين ، مثل حالة منطقية أو تاريخ ووقت محددين.

الديدان Worms -

تختلف الفيروسات المتنقلة عن الفيروسات من حيث أنها لا ترتبط بملف مضيف ، ولكنها برامج قائمة بذاتها تنتشر عبر الشبكات وأجهزة الكمبيوتر. تنتشر الديدان بشكل شائع من خلال مرفقات البريد الإلكتروني ؛ يؤدي فتح المرفق إلى تنشيط برنامج الدودة.

تختلف الفيروسات المتنقلة عن الفيروسات من حيث أنها لا ترتبط بملف مضيف ، ولكنها برامج قائمة بذاتها تنتشر عبر الشبكات وأجهزة الكمبيوتر. تنتشر الديدان بشكل شائع من خلال مرفقات البريد الإلكتروني ؛ يؤدي فتح المرفق إلى تنشيط برنامج الدودة.

تتضمن الاستغلال النموذجيً Wormsإرسال نسخة من نفسها إلى كل جهة اتصال في عنوان البريد الإلكتروني للكمبيوتر المصاب بالإضافة إلى القيام بأنشطة ضارة يمكن أن تؤدي الدودة المنتشرة عبر الإنترنت وتحميلها الزائد على خوادم البريد الإلكتروني إلى هجمات رفض الخدمة ضد العقد الموجودة على الشبكة

Droppers - القطارة هي برنامج يستخدم لتثبيت الفيروسات على أجهزة الكمبيوتر. في كثير من الحالات ، لا يُصاب القطارة بشفرات ضارة ، وبالتالي قد لا يتم اكتشافها بواسطة برنامج فحص الفيروسات. يمكن للقطارة أيضًا الاتصال بالإنترنت وتنزيل تحديثات لبرامج الفيروسات الموجودة في نظام مخترق.

برامج الفدية - Ransomware هي نوع من البرامج الضارة التي تمنع الوصول إلى بيانات الضحية وتهدد بنشرها أو حذفها ما لم يتم دفع فدية في حين أن بعض برامج الفدية البسيطة على الكمبيوتر يمكنها قفل النظام بطريقة لا يصعب على الشخص المطلع عكسها ،

تستخدم البرامج الضارة الأكثر تقدمًا تقنية تسمى الابتزاز فيروسات التشفير ، والتي تقوم بتشفير ملفات الضحية بطريقة تجعل استردادها شبه مستحيل بدون مفتاح فك التشفير.

Adware هو تطبيق برمجي تستخدمه الشركات لأغراض التسويق ؛ يتم عرض لافتات إعلانية أثناء تشغيل أي برنامج يمكن تنزيل برامج الإعلانات المتسللة تلقائيًا على نظامك أثناء تصفح أي موقع ويب ويمكن عرضها من خلال النوافذ المنبثقة أو من خلال شريط يظهر على شاشة الكمبيوتر تلقائيًا.

رامج التجسس - Ransomware

برامج التجسس هي نوع من البرامج التي يتم تثبيتها لجمع معلومات حول المستخدمين أو أجهزة الكمبيوتر الخاصة بهم أو عادات التصفح الخاصة بهم إنه يتتبع كل ما تفعله دون علمك ويرسل البيانات إلى مستخدم بعيد يمكنه أيضًا تنزيل وتثبيت برامج ضارة أخرى من الإنترنت

برامج التجسس هي نوع من البرامج التي يتم تثبيتها لجمع معلومات حول المستخدمين أو أجهزة الكمبيوتر الخاصة بهم أو عادات التصفح الخاصة بهم إنه يتتبع كل ما تفعله دون علمك ويرسل البيانات إلى مستخدم بعيد يمكنه أيضًا تنزيل وتثبيت برامج ضارة أخرى من الإنترنت

تعمل برامج التجسس مثل

برامج الإعلانات المتسللة ولكنها عادةً ما تكون برنامجًا منفصلاً يتم تثبيته دون علم عند تثبيت تطبيق مجاني آخر

برامج الإعلانات المتسللة ولكنها عادةً ما تكون برنامجًا منفصلاً يتم تثبيته دون علم عند تثبيت تطبيق مجاني آخر

تعتبر مكونات الثالوث من أهم المكونات الأساسية للأمن

الخصوصية Confidentiality

الخصوصية هي حماية المعلومات الشخصية تعني السرية الاحتفاظ بمعلومات العميل بينك وبين العميل ، وعدم إخبار الآخرين بما في ذلك زملاء العمل والأصدقاء والعائلة ، وما إلى ذلك

الخصوصية Confidentiality

الخصوصية هي حماية المعلومات الشخصية تعني السرية الاحتفاظ بمعلومات العميل بينك وبين العميل ، وعدم إخبار الآخرين بما في ذلك زملاء العمل والأصدقاء والعائلة ، وما إلى ذلك

النزاهة Integrity

تشير النزاهة في سياق أنظمة الكمبيوتر إلى طرق التأكد من أن البيانات حقيقية ودقيقة ومحمية من تعديل المستخدم غير المصرح به

Availability التوافر

يشير التوافر في سياق نظام الكمبيوتر إلى قدرة المستخدم على الوصول إلى المعلومات أو الموارد في موقع محدد وبالصيغة الصحيحة

تشير النزاهة في سياق أنظمة الكمبيوتر إلى طرق التأكد من أن البيانات حقيقية ودقيقة ومحمية من تعديل المستخدم غير المصرح به

Availability التوافر

يشير التوافر في سياق نظام الكمبيوتر إلى قدرة المستخدم على الوصول إلى المعلومات أو الموارد في موقع محدد وبالصيغة الصحيحة

كيف يتم تنفيذ الأمن السيبراني؟

هناك العديد من الإجراءات لتطبيق الأمن السيبراني فعليًا ، ولكن هناك ثلاث خطوات رئيسية عند إصلاح مشكلة متعلقة بالأمان فعليًا.

هناك العديد من الإجراءات لتطبيق الأمن السيبراني فعليًا ، ولكن هناك ثلاث خطوات رئيسية عند إصلاح مشكلة متعلقة بالأمان فعليًا.

تتمثل الخطوة الأولى في التعرف على المشكلة التي تسبب مشكلة الأمان ، على سبيل المثال ، علينا أن ندرك ما إذا كان هناك هجوم رفض الخدمة أو هجوم رجل في الوسط ، الخطوة التالية هي تقييم المشكلة وتحليلها

علينا أن نتأكد من عزلنا لجميع البيانات والمعلومات التي قد تكون تعرضت للاختراق في الهجوم أخيرًا ، بعد تقييم المشكلة وتحليلها ، تتمثل الخطوة الأخيرة في تطوير تصحيح يحل المشكلة فعليًا ويعيد المؤسسة إلى حالة التشغيل

عند تحديد هجوم إلكتروني وتحليله ومعالجته ، هناك ثلاثة مبادئ أساسية يتم وضعها في الاعتبار لإجراء حسابات مختلفة:

Vulnerability عالي التأثر

Threat تهديد

Risk مخاطرة

Vulnerability عالي التأثر

Threat تهديد

Risk مخاطرة

الخاتمة .

يتطلب القيام بدفاع جيد فهم الجريمة استعرضت هذا الموضوع أكثر 10 هجمات للأمن السيبراني شيوعًا يستخدمها المتسللون لتعطيل أنظمة المعلومات وتعطيلها. كما ترى ، يمتلك المهاجمون العديد من الخيارات ، مثل هجمات DDoS ، والإصابة بالبرامج الضارة ،وهجمات MitM ، وتخمين كلمة المرور

يتطلب القيام بدفاع جيد فهم الجريمة استعرضت هذا الموضوع أكثر 10 هجمات للأمن السيبراني شيوعًا يستخدمها المتسللون لتعطيل أنظمة المعلومات وتعطيلها. كما ترى ، يمتلك المهاجمون العديد من الخيارات ، مثل هجمات DDoS ، والإصابة بالبرامج الضارة ،وهجمات MitM ، وتخمين كلمة المرور

باستخدام القوة الغاشمة ، لمحاولة الوصول غير المصرح به إلى البنى التحتية الحيوية والبيانات الحساسة تختلف إجراءات التخفيف من هذه التهديدات ، لكن أساسيات الأمان تظل كما هي: حافظ على تحديث الأنظمة وقواعد بيانات مكافحة الفيروسات لديك ، وقم بتدريب موظفيك ،

وضبط جدار الحماية الخاص بك لإدراج المنافذ والمضيفات المحددة ، واحتفظ بكلمات مرورك قوية ، واستخدم النموذج الأقل امتيازًا في بيئة تكنولوجيا المعلومات لديك ، وعمل نسخ احتياطية منتظمة ، ومراجعة أنظمة تكنولوجيا المعلومات باستمرار بحثًا عن أي نشاط مشبوه.

لقراءة الموضوع علي مساحة الشبكة لموقع " كورا"

qr.ae

qr.ae

المصادر

#type" target="_blank" rel="noopener" onclick="event.stopPropagation()">edureka.co

blog.netwrix.com

#type" target="_blank" rel="noopener" onclick="event.stopPropagation()">edureka.co

blog.netwrix.com

جاري تحميل الاقتراحات...