الـ open redirect Vulnerability ثغره تحدث لمن تزور موقع والموقع يحول متصفحك لموقع اخر متحكم فيه المخترق ..

تُصنف هذي الثغره كك low impact

تُصنف هذي الثغره كك low impact

طبعاً الثغره تكلموا عنها كثير وبحط لكم بعض المصادر تحت للي حاب يتعمق

بس عشان التوضيح احب اضرب مثال بسيط

تخيل معاي هالرابط هذا

example.com

السيناريو الطبيعي تدخل على هالرابط ويحولك من example.com الى google.com وهذي نية المبرمج لهذا الرابط

بس عشان التوضيح احب اضرب مثال بسيط

تخيل معاي هالرابط هذا

example.com

السيناريو الطبيعي تدخل على هالرابط ويحولك من example.com الى google.com وهذي نية المبرمج لهذا الرابط

طيب لو غيرنا، google.com الى مثلاً ischizo.com وصار الرابط كذا

example.com

وضغطنا الرابط ووقف المتصفح عند ischizo.com

كذا نعرف انه فيه ثغرة open redirect واستغليناها وقدرنا نحول الضحيه لموقعنا بدال الموقع الي المفروض يروح له

example.com

وضغطنا الرابط ووقف المتصفح عند ischizo.com

كذا نعرف انه فيه ثغرة open redirect واستغليناها وقدرنا نحول الضحيه لموقعنا بدال الموقع الي المفروض يروح له

بعيداً عن المثال البايخ الا انه مثال بسيط بس عشان تتضح الصورة للجميع ..

ما علينا من هذا كله، اليوم جايبلكم قصة استغلال ابداعي بيد @Zombiehelp54 على منصة Hackerone ...

ما علينا من هذا كله، اليوم جايبلكم قصة استغلال ابداعي بيد @Zombiehelp54 على منصة Hackerone ...

كحماية من هذا النوع من الثغرات HackerOne تستخدم ما يسمى بالـ interstitial redirect وهو أنه اذا فيه رابط يحولك لصفحة خارج الموقع، تُعرض لك صفحة تقولك ترى راح تتحول لصفحة خارج الموقع فانتبه، فلما الضحية يشوف هالصفحة يدري أن ما بعد هالصفحة موقع خارجي كلياً لا صلة له فالموقع الاساسي

بس .. اذا الرابط الي راح تتحول له داخل دومين hackerone.com فف عادي ما بتطلع لك صفحة التحذير ..

وHackerOne تستخدم Zendesk كنظام لخدمة العملاء على السب دومين هذا

support.hackerone.com

ولمن تضيف zendesk_session/

على hackerone.com

كذا؛

hackerone.com

يحولك الى HackerOne's Zendesk Platform

الحين غيروها، كلامي عام ٢٠١٦

support.hackerone.com

ولمن تضيف zendesk_session/

على hackerone.com

كذا؛

hackerone.com

يحولك الى HackerOne's Zendesk Platform

الحين غيروها، كلامي عام ٢٠١٦

و Zendesk Platform تسمح للتنقل بين الحسابات المسجله بالمنصه اذا تم اضافة

redirect_to_account?state= parameter

على الرابط

طبعا كـvalue تحط بس اسم اليوزر ويتم تحويلك لأسم اليوزر ويضاف عليه

.zendesk.com

يعني اذا حطيت schizo مثلاً يحولك الى

schizo.zendesk.com

وهنا المشكله

redirect_to_account?state= parameter

على الرابط

طبعا كـvalue تحط بس اسم اليوزر ويتم تحويلك لأسم اليوزر ويضاف عليه

.zendesk.com

يعني اذا حطيت schizo مثلاً يحولك الى

schizo.zendesk.com

وهنا المشكله

الحساب الي سواه محمود بالرابط هذا

compayn.zendesk.com

وكان الاستغلال الكامل بالرابط الي بالصوره والي بنشرح ثلاث نقاط مهمه بالنسبه لنا بعد هالتغريده ..

compayn.zendesk.com

وكان الاستغلال الكامل بالرابط الي بالصوره والي بنشرح ثلاث نقاط مهمه بالنسبه لنا بعد هالتغريده ..

zendesk_session/:

- عشان يدخل على HackerOne's Zendesk platform

return_to= parameter:

- عشان يحوله للرابط الي داخل الباراميتر بعد ما يدخل منصة Zendesk

support.hackerone.com:

السب دومين الي منصب او يشتغل على Zendesk

- عشان يدخل على HackerOne's Zendesk platform

return_to= parameter:

- عشان يحوله للرابط الي داخل الباراميتر بعد ما يدخل منصة Zendesk

support.hackerone.com:

السب دومين الي منصب او يشتغل على Zendesk

redirect_to_account?state= parameter:

- عشان يحول الضحيه لحسابه الي بالرابط هذا

compayn.zendesk.com

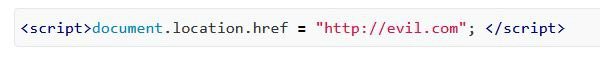

وهذا مثل ما ذكرنا فوق ان داخله JS code يحول الضحيه للـ evil.com

- عشان يحول الضحيه لحسابه الي بالرابط هذا

compayn.zendesk.com

وهذا مثل ما ذكرنا فوق ان داخله JS code يحول الضحيه للـ evil.com

يعني بس تضغط على الرابط يحولك ثلاث مرات الى أن تستقر بب evil.com

hackerone.com -> support.hackerone.com -> compayn.zendesk.com -> evil.com

وبكذا اثبت ونجح محمود جمال باستغلال open redirect vulnerability

hackerone.com -> support.hackerone.com -> compayn.zendesk.com -> evil.com

وبكذا اثبت ونجح محمود جمال باستغلال open redirect vulnerability

مو هني الصدمه، الصدمه ان محمود بلغ عن الثغره عند Zendesk ورفضوا التقرير بحجة انه مافيه اي ضرر امني، وبلغ عند HackerOne وقبلوا تقريره وخذا عليها bounty

القيمه المستفاده من القصه اظنها واضحه عليك بالصمله وعدم الاستسلام

وكن كما قال الشاعر؛

ومدججٌ كره الكماة نزاله

لا ممعن هربا ولا مستسلمِ

قد تظن أنها شعارات واهيه كثير يقولونها بس تأكد انها حقيقه

وكن كما قال الشاعر؛

ومدججٌ كره الكماة نزاله

لا ممعن هربا ولا مستسلمِ

قد تظن أنها شعارات واهيه كثير يقولونها بس تأكد انها حقيقه

وهنا ابو عابد يشرح لنا الثغره بمنظوره الـ code viewerـي

وهنا ابو مانع يتكلم كيف تسوي تصعيد للثغره

وبالمناسبه وبما أننا نمون على بعض، على طاري هالثغره انا مسوي اداه "قد" تكشف هذا النوع من الثغرات، قلت اروج لها وانا ماشي

طبعاً اذا ما فهمت شي لا تخاف حتى انا يعلق مخي تسع مرات لين افهم كلامي، فالخطوات المتبعه لفهم السالفه اذا ما فهمتني شوف المصادر لأني احطها مو لتأكيد ان سالفتي صج ولكن احطها احتياط اذا ما فهمت شقاعد اقول انا 🤓

جاري تحميل الاقتراحات...