كثير لمن يشغل في استغلال الـ Buffer over flow يبحث عن الـ bad characters يدوياً لين ينحول وهو يحاول استخراجهم ، وسوف يستمر البعض في ذلك اذا ما شافوا تغريدتي وطريقتي المكونه من ثلاث خطوات والـ Bad Chars راح تطلع لك بدال ما انت تطلعهم !

الخطوه الاولى في الويندوز:

اول شي نستخدم منى الاجودية، بس اول شي نخليها تغير مكانها الي تطلع فيه نتايجها " انا شخصياً افضل اخلي النتايج تطلع بالديسكتوب على وضح النقا، بالامر هذا :

!mona config -set workingfolder [Your path]

ونقولها سوي لنا bad chars بالامر هذا :

!mona bytearray

اول شي نستخدم منى الاجودية، بس اول شي نخليها تغير مكانها الي تطلع فيه نتايجها " انا شخصياً افضل اخلي النتايج تطلع بالديسكتوب على وضح النقا، بالامر هذا :

!mona config -set workingfolder [Your path]

ونقولها سوي لنا bad chars بالامر هذا :

!mona bytearray

الخطوه الثانيه في الكالي :

الحين نضبط الـ exploit ونحط فيه الـ badchars كما هو معروف ونرسل ..

الحين نضبط الـ exploit ونحط فيه الـ badchars كما هو معروف ونرسل ..

الخطوه الثالثه في ويندوز:

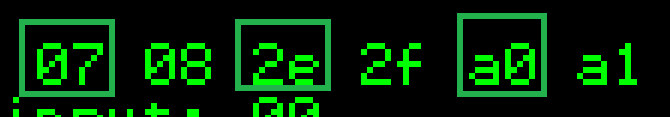

نروح للـ esp register ونسوي Follow in Dump وناخذ الـ address الي يبدى فيه الbad chars وبواسطة الامر هذا :

!mona compare -f C:\[the path on step1]\bytearray.bin -a [address]

ضغطت زر وتنهي معاناتك وتطلع لك الـ bad chars

نروح للـ esp register ونسوي Follow in Dump وناخذ الـ address الي يبدى فيه الbad chars وبواسطة الامر هذا :

!mona compare -f C:\[the path on step1]\bytearray.bin -a [address]

ضغطت زر وتنهي معاناتك وتطلع لك الـ bad chars

على حسب تجربتي والله العالم : اذا شفت كراكتيرين جنب بعض طلعوا لك فف غالباً الاول هو الـ bad مو اثنينهم

طبعاً الي جرب استخراج الـ bad chars يدوياً بيعرف كيف تشتغل الاداه، وهي ان الـ bad chars اذا انرسلوا الى الماشين بتحصلهم في الـ esp متغيرين وهذا الدليل أن الـ character هذا هو bad ، فف الاداة باختصار تسوي مقارنة بين الـ badchars الي سويناها بالخطوة الاوله وبين الـ chars الي بالesp

أنت الان ممكن فهمتني صدق وممكن بتجاملني وبتقول فهمت واجتناباً لهذا شوف هذا :

يشرح الطريقة القديمة اليدويه ↓:

youtu.be

يشرح الحل الكامل للبفر بالطريقة المذكورة اعلاه↓:

medium.com

شرح @Limbo0x01 للـ badchars ، دقيقة 22↓:

youtube.com

يشرح الطريقة القديمة اليدويه ↓:

youtu.be

يشرح الحل الكامل للبفر بالطريقة المذكورة اعلاه↓:

medium.com

شرح @Limbo0x01 للـ badchars ، دقيقة 22↓:

youtube.com

جاري تحميل الاقتراحات...