✴️بعد حوادث الاختراقات المتكررة لكبرى الشركات من قبل مجموعات اختراق متقدمة APT

ماهي المنهجية المستخدمة في تنفيذ الهجوم السيبراني ضد الضحية؟

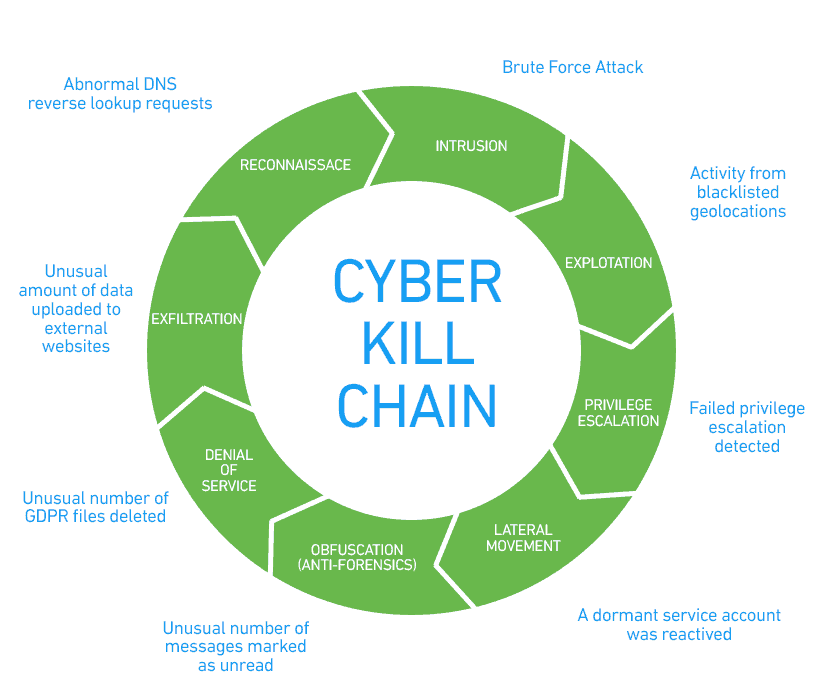

هناك عدد من المنهجيات ولعل من أبرزها #CyberKillChain والتي تم تطويرها من قبل @LockheedMartin

سأتحدث عنها في هذه السلسلة:

#الامن_السيبراني

ماهي المنهجية المستخدمة في تنفيذ الهجوم السيبراني ضد الضحية؟

هناك عدد من المنهجيات ولعل من أبرزها #CyberKillChain والتي تم تطويرها من قبل @LockheedMartin

سأتحدث عنها في هذه السلسلة:

#الامن_السيبراني

نشأ مصطلح Kill Chain "سلسلة القتل" في المجال العسكري ابتداءاً كمفهوم هجومي يشمل:

-تحديد الهدف

-الاندفاع نحو الهدف بقوة

-القرار والأمر بمهاجمة الهدف

-تدمير الهدف

ثم قامت شركة الطيران الأمريكية @LockheedMartin

بتطويره إلى #cyberKillChain كمحاولة لفهم الهجمات المتقدمة والتصدي لها

-تحديد الهدف

-الاندفاع نحو الهدف بقوة

-القرار والأمر بمهاجمة الهدف

-تدمير الهدف

ثم قامت شركة الطيران الأمريكية @LockheedMartin

بتطويره إلى #cyberKillChain كمحاولة لفهم الهجمات المتقدمة والتصدي لها

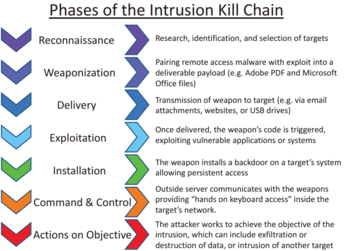

يتكون هذا النموذج من سبعة مراحل:

1-الاستطلاع (Reconnaissance)

وهنا يتم البحث بشكل عميق عن معلومات الهدف وتحديد نقاط الضعف تمهيداً لاستغلالها

2-التسليح (Weaponization)

يطور المهاجم payload أو برنامج خبيث أو فيروس بناء على نقاط ضعف/ثغرات غير مكتشفة وتضمينها مع ملفات قابلة للتسليم

1-الاستطلاع (Reconnaissance)

وهنا يتم البحث بشكل عميق عن معلومات الهدف وتحديد نقاط الضعف تمهيداً لاستغلالها

2-التسليح (Weaponization)

يطور المهاجم payload أو برنامج خبيث أو فيروس بناء على نقاط ضعف/ثغرات غير مكتشفة وتضمينها مع ملفات قابلة للتسليم

3- التسليم(Delivery)

هنا يتم ارسال السلاح للهدف سواء عبر ايميل أو USB أو ضمن رابط.

4-الاستغلال(Exploitation)

هنا يبدأ الكود/البرنامج الخبيث بالعمل على استغلال نقاط الضعف.

5-التثبيت(Installation)

وهنا يتم وضع نقطة وصول أو باب خلفي تمكن المهاجم من الاتصال بالضحية بشكل مستمر.

هنا يتم ارسال السلاح للهدف سواء عبر ايميل أو USB أو ضمن رابط.

4-الاستغلال(Exploitation)

هنا يبدأ الكود/البرنامج الخبيث بالعمل على استغلال نقاط الضعف.

5-التثبيت(Installation)

وهنا يتم وضع نقطة وصول أو باب خلفي تمكن المهاجم من الاتصال بالضحية بشكل مستمر.

6-القيادة والتحكم(Command and Control C&C)

وهذه أخطر مرحلة حيث يتمكن المهاجم من أخذ صلاحية الوصول على الشبكة والأنظمة والبنية التحتية.

7-اتخاذ الآجراء (Actions on Objective)

بمجرد تمكن المهاجم من أخذ الصلاحية لديه القدرة على اتخاذ الإجراء سواء التشفير أو سرقة البيانات أو تدميرها

وهذه أخطر مرحلة حيث يتمكن المهاجم من أخذ صلاحية الوصول على الشبكة والأنظمة والبنية التحتية.

7-اتخاذ الآجراء (Actions on Objective)

بمجرد تمكن المهاجم من أخذ الصلاحية لديه القدرة على اتخاذ الإجراء سواء التشفير أو سرقة البيانات أو تدميرها

عادة يتبع هذه الخطوة مسح جميع الآثار التي تدل على المهاجم لكي يصعب تعقبه.

فهم هذه النماذج مطلوب من قبل العاملين في مجال #الامن_السيبراني لاتخاذ التدابير والاحتياطات والضوابط اللازمة لمثل هذه الهجمات.(سأتحدث عنها لاحقاً)

قد يكون هذا النموذج قديم نوعاً ما ولكنه فعال وليس الوحيد.

فهم هذه النماذج مطلوب من قبل العاملين في مجال #الامن_السيبراني لاتخاذ التدابير والاحتياطات والضوابط اللازمة لمثل هذه الهجمات.(سأتحدث عنها لاحقاً)

قد يكون هذا النموذج قديم نوعاً ما ولكنه فعال وليس الوحيد.

للاستزادة:

رابط الورقة البحثية من شركة @LockheedMartin

lockheedmartin.com

مرجع توعوي من @SANSInstitute

sans.org

رابط الورقة البحثية من شركة @LockheedMartin

lockheedmartin.com

مرجع توعوي من @SANSInstitute

sans.org

جاري تحميل الاقتراحات...