ما الهندسةالاجتماعية؟

كيف يتم جمع المعلومات عن المستخدم المستهدف قبل الاختراق؟

هل مجموعات الهجومAPTتستخدمها؟

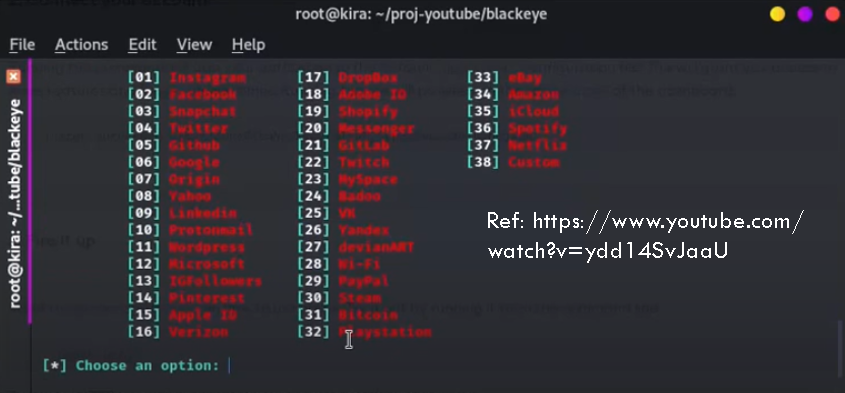

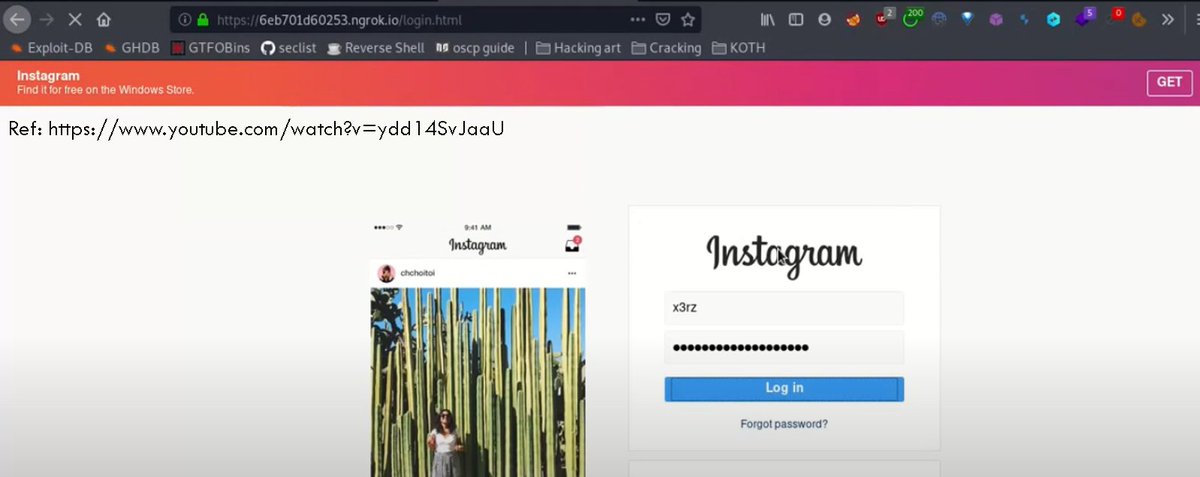

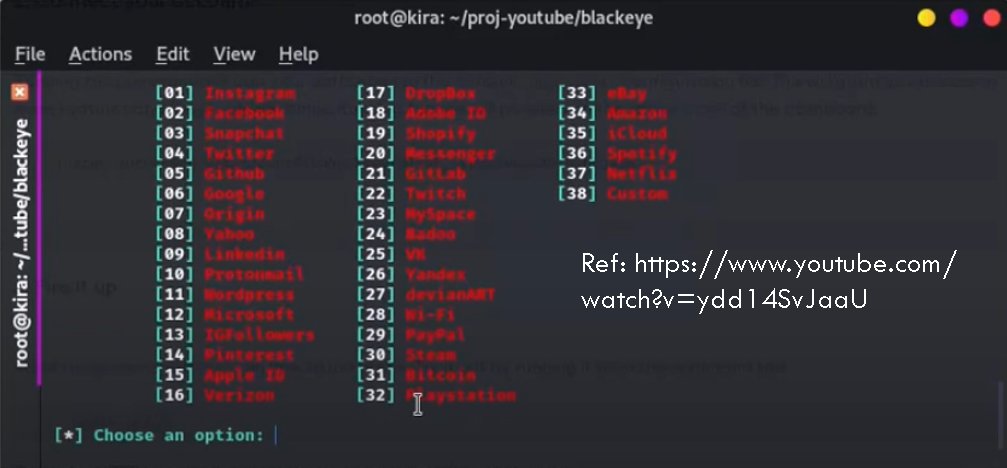

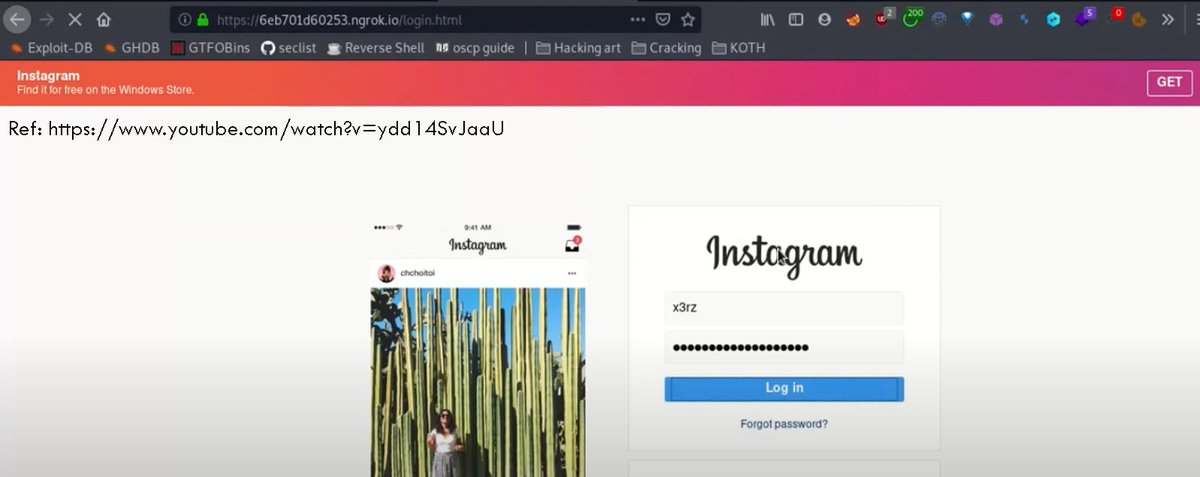

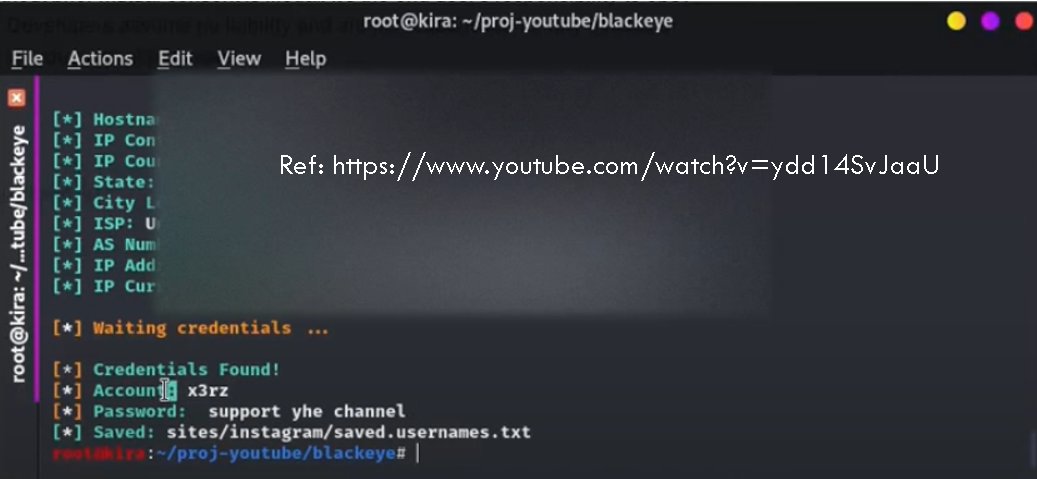

كيف يتم اختراق الحسابات في التواصل الاجتماعي عن طريقها؟

في هذا الثريد سنتحدث عن:

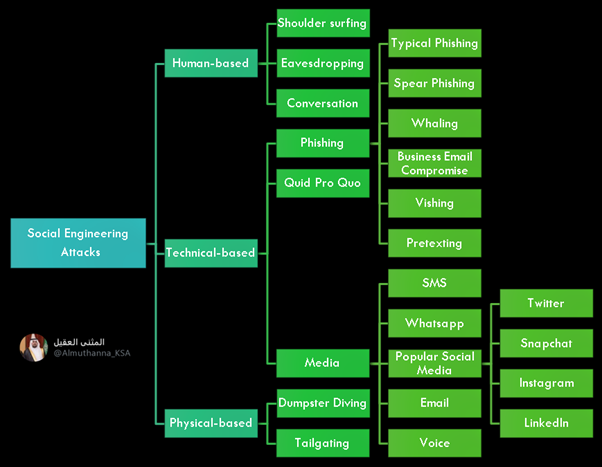

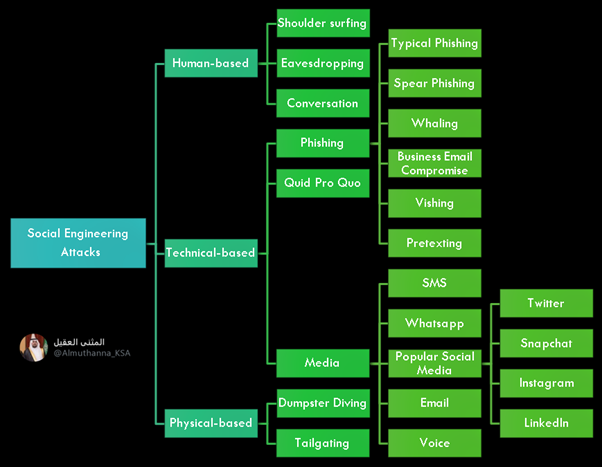

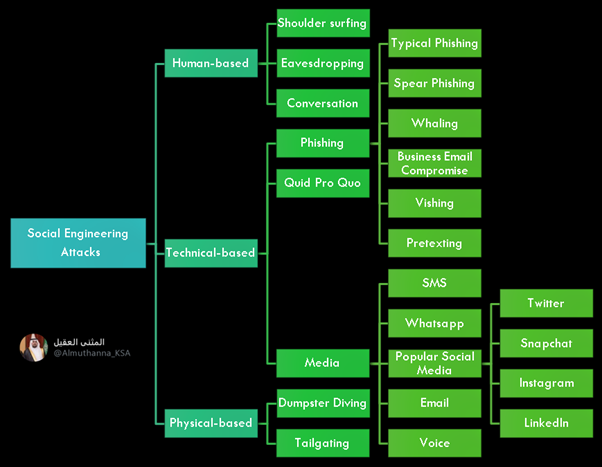

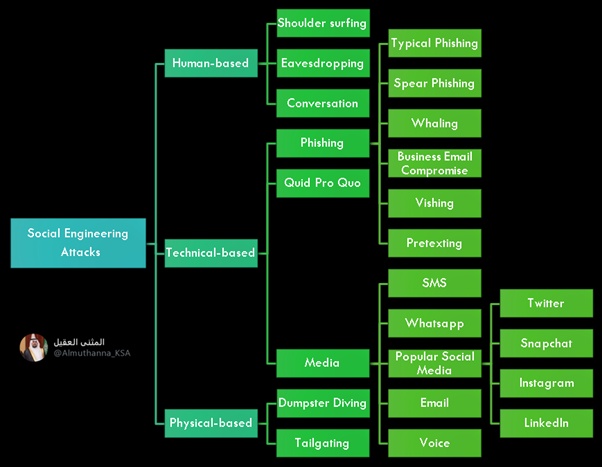

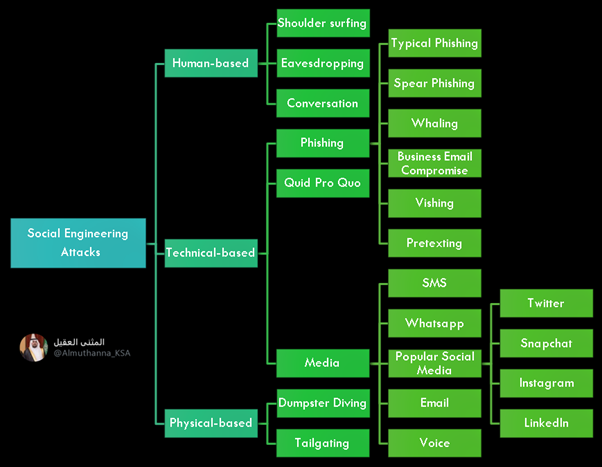

أنواعها

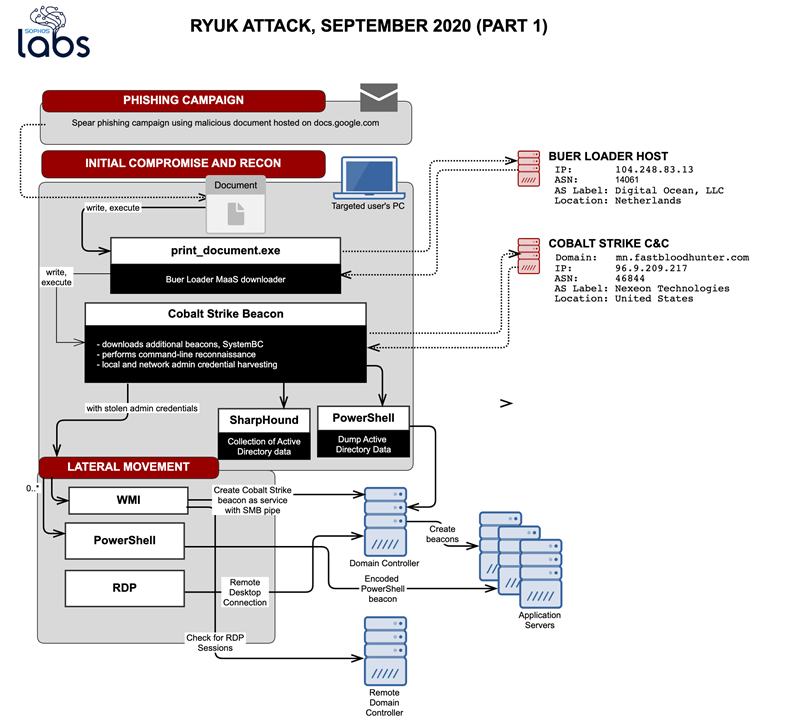

دراسة حالتين: PerSwaysion و Ryuk

طرق الحماية

الرجاء🔁 أو ♥️ لنشر الفائدة

1⃣

كيف يتم جمع المعلومات عن المستخدم المستهدف قبل الاختراق؟

هل مجموعات الهجومAPTتستخدمها؟

كيف يتم اختراق الحسابات في التواصل الاجتماعي عن طريقها؟

في هذا الثريد سنتحدث عن:

أنواعها

دراسة حالتين: PerSwaysion و Ryuk

طرق الحماية

الرجاء🔁 أو ♥️ لنشر الفائدة

1⃣

🌐معلومات عامة:

الهندسة الاجتماعية هي مجموعة طرق نفسية تتلاعب بالمستخدم لتنفيذ أمر ما مثل فتح رابط، أو إفشاء معلومات حساسة مثل إعطاء تاريخ الميلاد ورقم الهوية.

في تقرير لـ Sysgroup ، أكثر من 5 مليار دولار تمت سرقتها عالمياً فقط من خلال الهندسة الاجتماعية بين عامي 2013 و 2016

2⃣

الهندسة الاجتماعية هي مجموعة طرق نفسية تتلاعب بالمستخدم لتنفيذ أمر ما مثل فتح رابط، أو إفشاء معلومات حساسة مثل إعطاء تاريخ الميلاد ورقم الهوية.

في تقرير لـ Sysgroup ، أكثر من 5 مليار دولار تمت سرقتها عالمياً فقط من خلال الهندسة الاجتماعية بين عامي 2013 و 2016

2⃣

وفي دراسة لـ Symantec فإنه يعتقد أن 55% من الرسائل البريدية هي عبارة عن بريد ضار Spam .

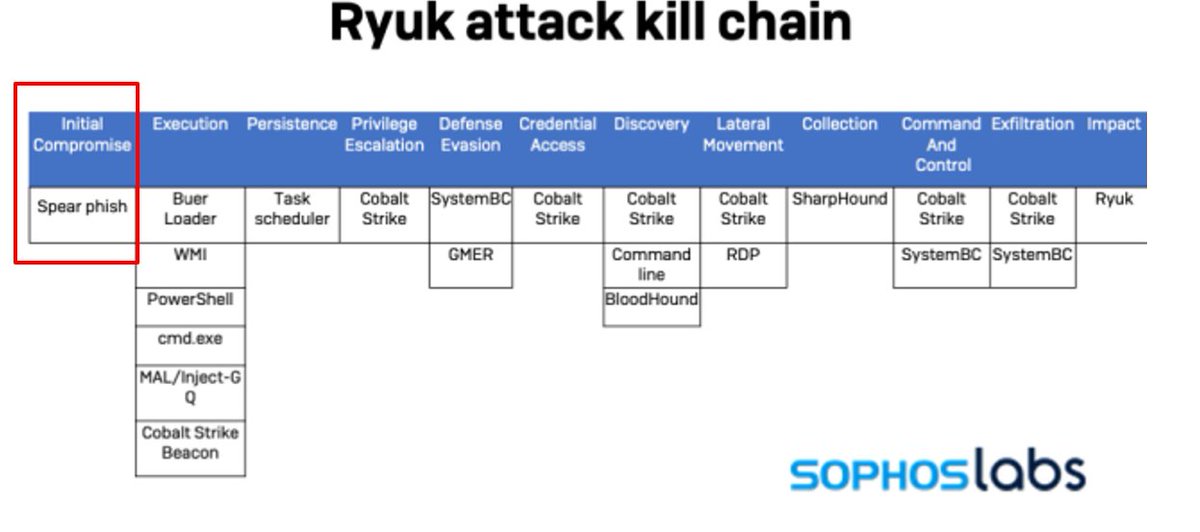

وحسب شركة Mimecast فإن 91% من الهجمات المعقدة مثل الـ APT تبدأ بالهندسة الاجتماعية Spear-Phishing.

3⃣

وحسب شركة Mimecast فإن 91% من الهجمات المعقدة مثل الـ APT تبدأ بالهندسة الاجتماعية Spear-Phishing.

3⃣

🌐دورة الحياة للهندسة الاجتماعية

الهندسة الاجتماعية تبدأ وتنتهي بأربع خطوات

1-جمع المعلومات عن المستخدم المستهدف.

وعادة يتم استخدام أدوات OSINT والمقصود بها عدة أدوات استخبراتية مفتوحة المصدر أي متاحة لجميع مستخدمي الإنترنت في الغالب

يتبع ..

4⃣

الهندسة الاجتماعية تبدأ وتنتهي بأربع خطوات

1-جمع المعلومات عن المستخدم المستهدف.

وعادة يتم استخدام أدوات OSINT والمقصود بها عدة أدوات استخبراتية مفتوحة المصدر أي متاحة لجميع مستخدمي الإنترنت في الغالب

يتبع ..

4⃣

فمن خلالها يتم تجميع أغلب المعلومات المتاحة عن المستخدم المستهدف في الإنترنت.

2-التواصل مع المستخدم المستهدف.

مثلاً تقديم عرض لمنتج أو اشتراك معين وغير ذلك لكسب ثقة المستخدم المستهدف

3-الهجوم.

وهنا تتم لحظة الهجوم مثل إرسال بريد إلكتروني وفيه ملف ضار مثلاً.

5⃣

2-التواصل مع المستخدم المستهدف.

مثلاً تقديم عرض لمنتج أو اشتراك معين وغير ذلك لكسب ثقة المستخدم المستهدف

3-الهجوم.

وهنا تتم لحظة الهجوم مثل إرسال بريد إلكتروني وفيه ملف ضار مثلاً.

5⃣

4-إنهاء التواصل.

والهدف منه إضفاء الشعور بالراحة لدى المستخدم المستهدفب حيث يرفع عن نفسه الحذر ويتوقع أن الأمر طبيعي.

6⃣

والهدف منه إضفاء الشعور بالراحة لدى المستخدم المستهدفب حيث يرفع عن نفسه الحذر ويتوقع أن الأمر طبيعي.

6⃣

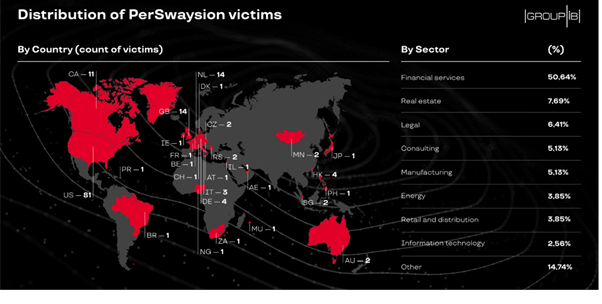

🌐دراسة حالة PerSwaysion

هذه الهجمة تعد من أوسع الهجمات التي تستخدم الهندسة الاجتماعية في عامي 2019 و 2020.

يُعتقد أن المجموعة الإجرامية المسؤولة عنها تتمركز في نيجيريا وجنوب أفريقيا.

1⃣2⃣

هذه الهجمة تعد من أوسع الهجمات التي تستخدم الهندسة الاجتماعية في عامي 2019 و 2020.

يُعتقد أن المجموعة الإجرامية المسؤولة عنها تتمركز في نيجيريا وجنوب أفريقيا.

1⃣2⃣

انتهينا الآن من الحديث عن أقل الطرق استخداما وهي الطرق الفيزيائية والبشرية وذكرنا أكثرها شيوعاً

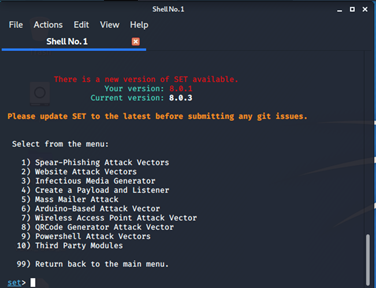

نأتي الآن إلى الهندسة الإجتماعية التقنية وهي التي تهمنا هنا في في عام 2020 والتي قد تستخدم رسائل الجوال والواتساب ووسائل التواصل الاجتماعي ومن أهمها أربعة أنواع :

يتبع ..

2⃣6⃣

نأتي الآن إلى الهندسة الإجتماعية التقنية وهي التي تهمنا هنا في في عام 2020 والتي قد تستخدم رسائل الجوال والواتساب ووسائل التواصل الاجتماعي ومن أهمها أربعة أنواع :

يتبع ..

2⃣6⃣

1- التصيد العام Phishing : وتستهدف مجموعة عشوائية في منظمة ما أو عدة منظمات وتعتبر سهلة الاكتشاف عند مختصي المعلومات

2- الاصطياد المخصص Spear-Phishing : وتستهدف فئة محددة في المنظمة أو شخص معين مستهدف مثل من يملك صلاحيات المشتريات أو في تقنية المعلومات

2⃣7⃣

2- الاصطياد المخصص Spear-Phishing : وتستهدف فئة محددة في المنظمة أو شخص معين مستهدف مثل من يملك صلاحيات المشتريات أو في تقنية المعلومات

2⃣7⃣

3- اصطياد الحيتان Whaling: هذه الطريقة تستهدف فقط القادة مثل رئيس الشركة CEO ونوابه مثل CFO و CTO وغيرهم.

تستخدم هذه الطريقة للحصول على البيانات السرية في المنظمات التي لا يحق لأحد الإطلاع عليها سوى كبار المسؤولين.

2⃣8⃣

تستخدم هذه الطريقة للحصول على البيانات السرية في المنظمات التي لا يحق لأحد الإطلاع عليها سوى كبار المسؤولين.

2⃣8⃣

🌐أهم الطرق المستخدمة في الـ Phishing

الأخطاء المطبعية المقصودة Typosquatting

اليوم أعطيت محاضرة لطلبة جامعة الملك سعود بن عبد العزيز الصحية وضربت لهم هذا المثال

فبدلا من كتابة العنوان الصحيح لموقع مستشفى الحرس الوطني

ngha[.]med[.]sa

يتبع ..

2⃣9⃣

الأخطاء المطبعية المقصودة Typosquatting

اليوم أعطيت محاضرة لطلبة جامعة الملك سعود بن عبد العزيز الصحية وضربت لهم هذا المثال

فبدلا من كتابة العنوان الصحيح لموقع مستشفى الحرس الوطني

ngha[.]med[.]sa

يتبع ..

2⃣9⃣

يتم كتابته بهذا الشكل

ngha[.]medsa[.]com or

nghamed[.]com or

ngha[.]med[.]sa[.]hospital

ولذلك أثناء فحصك لاسم المرسل في البريد الالكتروني فقد يكون اسم مديرك صحيح ولكن المستضيف مشابه

3⃣0⃣

ngha[.]medsa[.]com or

nghamed[.]com or

ngha[.]med[.]sa[.]hospital

ولذلك أثناء فحصك لاسم المرسل في البريد الالكتروني فقد يكون اسم مديرك صحيح ولكن المستضيف مشابه

3⃣0⃣

النطاقات تعرف بنهاياتها وتسمى بـ TLD مثل .com .net .org وغيرها وهذه عمومية ، وأخرى خاصة بالدول مثلاً في السعودية .com.sa .med.sa وغيرها.

من خلال دراستي وجدت أكثر من 10 آلاف TLD متاحة للاستخدام فتخيل معي كم نطاق يمكن تقليده وخداع المستخدم الذي لا ينتبه

3⃣2⃣

من خلال دراستي وجدت أكثر من 10 آلاف TLD متاحة للاستخدام فتخيل معي كم نطاق يمكن تقليده وخداع المستخدم الذي لا ينتبه

3⃣2⃣

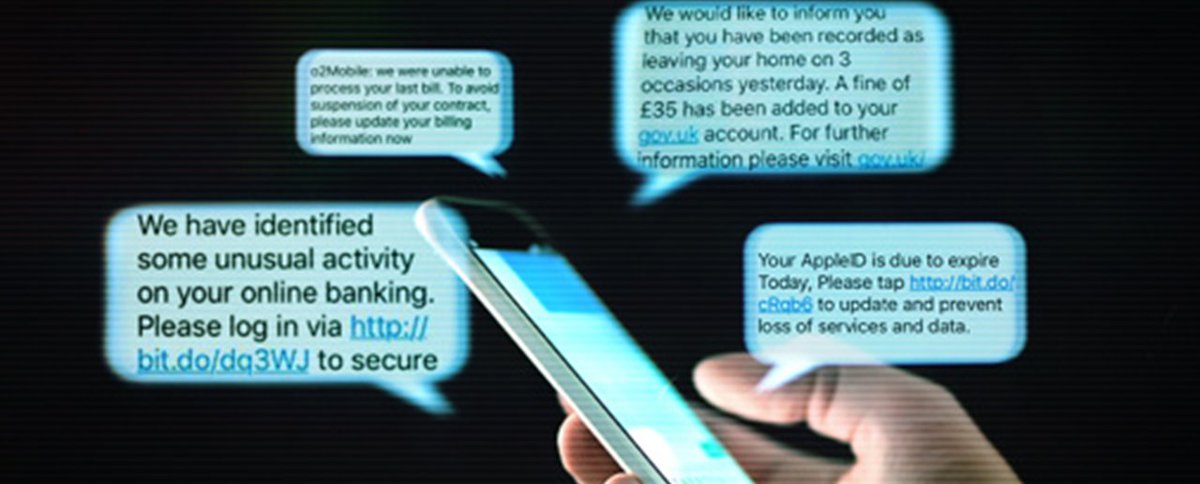

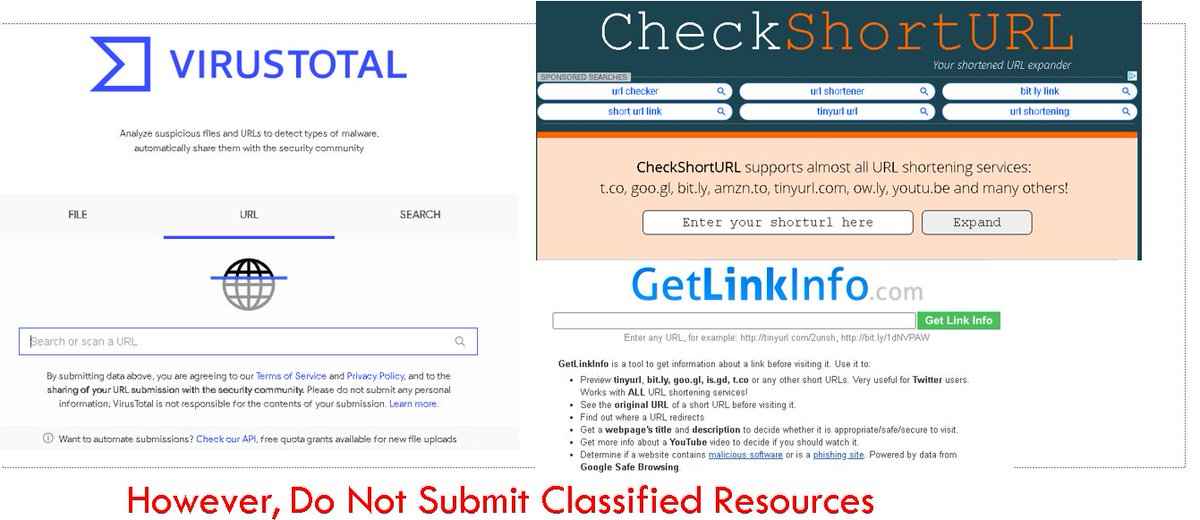

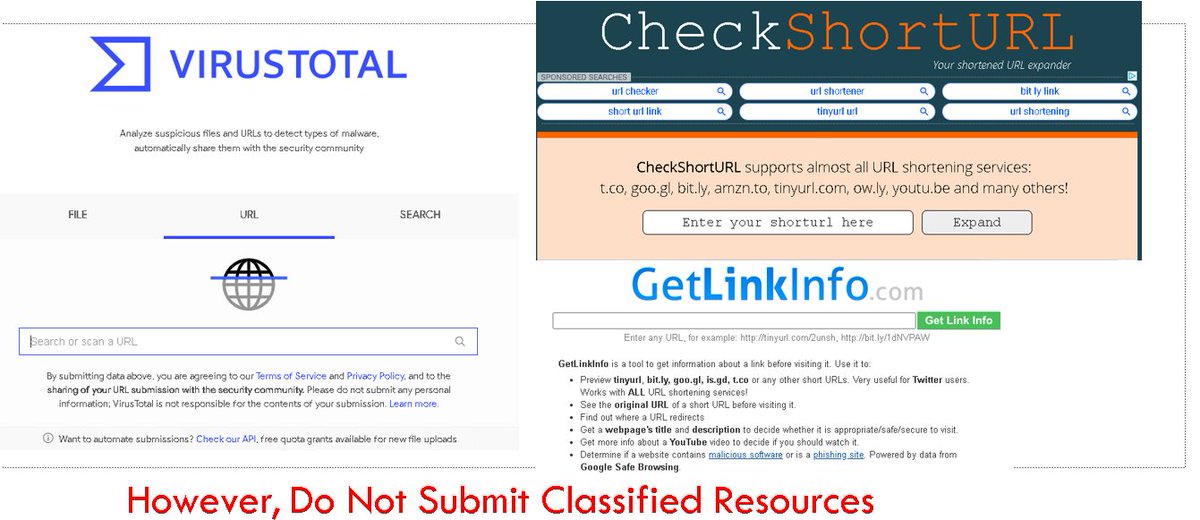

الطريقة المشهورة الأخرى والتي قد تصلنا في رسائل الجوال وفي الواتساب وأحياناً في البريد الإلكتروني هي:

🚩الرابط المختصر Short URL

ومن أمثلته :

t[.]co, goo[.]gl, bit[.]ly, tinyurl[.]com, youtu[.]be …etc

وقد يستخدمها المهاجم كواجهة لتخفية الرابط الضار

3⃣3⃣

🚩الرابط المختصر Short URL

ومن أمثلته :

t[.]co, goo[.]gl, bit[.]ly, tinyurl[.]com, youtu[.]be …etc

وقد يستخدمها المهاجم كواجهة لتخفية الرابط الضار

3⃣3⃣

🚩من طرق الهندسة الاجتماعية التقنية Vishing

وهو أن يأتي اتصال من شخص يعلم أنك قدمت طلباًإلى جهة بطلب معين (قرض من البنك) ثم يتصل مدعياً أنه يمثل الجهة نفسها ويحاول أخذ منك معلومات خاصة مثل رقم الهوية وتاريخ الميلاد وغيرها مما قد تستخدم في سلسلة هجمات أخرى.

3⃣8⃣

وهو أن يأتي اتصال من شخص يعلم أنك قدمت طلباًإلى جهة بطلب معين (قرض من البنك) ثم يتصل مدعياً أنه يمثل الجهة نفسها ويحاول أخذ منك معلومات خاصة مثل رقم الهوية وتاريخ الميلاد وغيرها مما قد تستخدم في سلسلة هجمات أخرى.

3⃣8⃣

من أسباب وقوع المستخدمين في هجمات Vishing هو أن بعض الموظفين في الشركات يستخدمون الجوال للتواصل مع الشخص مما يجعل المستخدم لا يفرق بين الاتصال القادم من الجهة والاتصال القادم من المهاجم.

ولذلك يجب أن تتحقق بنفسك وتتبع طرق الحماية التي سنتكلم عنها في الأسفل

3⃣9⃣

ولذلك يجب أن تتحقق بنفسك وتتبع طرق الحماية التي سنتكلم عنها في الأسفل

3⃣9⃣

🚩 عشرة طرق لحماية نفسك من الهندسة الاجتماعية على المستوى الشخصي

1-طلب وسيلة إثبات.

فعندما يصلك اتصال أو بريد إلكتروني فمن حقك التحقق من المتصل عن طريق طلب إرسال بريد إلكتروني رسمياً في حالة أن الرقم مهجول بالنسبة لديك

يتبع ..

4⃣0⃣

1-طلب وسيلة إثبات.

فعندما يصلك اتصال أو بريد إلكتروني فمن حقك التحقق من المتصل عن طريق طلب إرسال بريد إلكتروني رسمياً في حالة أن الرقم مهجول بالنسبة لديك

يتبع ..

4⃣0⃣

أما في حالةكان أساس التواصل عن طريق البريدالإلكتروني فاطلب رقم الموظف أورقم الطلب ثم تحقق من صحةهذه المعلومات.

2-عندما يصلك بريد إلكتروني ويطلب منك طلباً مهما مثل إرفاق ملف أو أمر بشراء أو أي أمر حساس، اتصل عليه بالجوال وتأكد من أنه هو المرسل لهذا البريد ولكن بأسلوب جيد.

4⃣1⃣

2-عندما يصلك بريد إلكتروني ويطلب منك طلباً مهما مثل إرفاق ملف أو أمر بشراء أو أي أمر حساس، اتصل عليه بالجوال وتأكد من أنه هو المرسل لهذا البريد ولكن بأسلوب جيد.

4⃣1⃣

3-صنف التعاملات.

هناك تعاملات ومعلومات حساسة وأخرى ليست كذلك. ولذلك من المهم أن تتفق أنت ومديرك وزملاءك على طريقة تحقق معينة مثل الاتصال الهاتفي بالإضافة إلى البريد أو طلب التوقيع الالكتروني وغيرها. علماً أنه جرت العادة على وجود دليل إرشادي صادر من الإدارة العليا حول ذلك.

4⃣2⃣

هناك تعاملات ومعلومات حساسة وأخرى ليست كذلك. ولذلك من المهم أن تتفق أنت ومديرك وزملاءك على طريقة تحقق معينة مثل الاتصال الهاتفي بالإضافة إلى البريد أو طلب التوقيع الالكتروني وغيرها. علماً أنه جرت العادة على وجود دليل إرشادي صادر من الإدارة العليا حول ذلك.

4⃣2⃣

4-عندما تتلف أوراقاً فيجب أن تستخدم Paper Shredder بدلا من التقطيع اليدوي.

فمن أكثر التهديدات شيوعاً هي المخاطر الداخلية Insider Threat ومعنى ذلك أنه قد يكون زميل أو عامل نظافة يطلع عليها.

4⃣3⃣

فمن أكثر التهديدات شيوعاً هي المخاطر الداخلية Insider Threat ومعنى ذلك أنه قد يكون زميل أو عامل نظافة يطلع عليها.

4⃣3⃣

5-توخى الحذر دائماً. اسأل نفسك السؤال التالي: هل جرت العادة أن يطلب مني زميلي أو مديري مثل هذا الطلب ؟ هل هذا عنوان بريده صحيح، هل يوجد أخطاء مطبعية مقصودة في الجهة المستضيفة للبريد Typosquatting

4⃣4⃣

4⃣4⃣

7-من الجيد تعلم الأدوات الاستخباراتية مفتوحة المصدر OSINT أو طلب من شخص مختص المساعدة في ذلك. والهدف معرفة ماهي المعلومات الموجودة عنك في الأنترنت والتي قد يستغلها المهاجم في تخمين كلمات المرور وفي زيادة اقناعك في موضوع ما لاحقا بحكم فهمه التام لما تريده.

4⃣7⃣

4⃣7⃣

8-استخدم كلمةمرور قويةلكل حساب واستخدمPassword Manager المقدم من الشركات الأمنيةالمعروفةفقط لحفظ جميع كلمات المرور.

ولكن بشرط أن تعمل له تحقق ثنائي ففي حالة تم اختراق جهازك وحصول المخترق على كلمة المرور للـ Password Manager

يتبع ..

4⃣8⃣

ولكن بشرط أن تعمل له تحقق ثنائي ففي حالة تم اختراق جهازك وحصول المخترق على كلمة المرور للـ Password Manager

يتبع ..

4⃣8⃣

والتي ستكون كنزاً بالنسبة له، فلا يمكنه الوصول إلا بالتواصل مع بريدك الإلكتروني أو الجوال وغيرهما.

9-ألتزم بالتحديث لنظام التشغيل الأسبوعي وكذلك برامج الحماية لديك مثل مكافحة الفايروسات وغيرها.

4⃣9⃣

9-ألتزم بالتحديث لنظام التشغيل الأسبوعي وكذلك برامج الحماية لديك مثل مكافحة الفايروسات وغيرها.

4⃣9⃣

10-ألتزم بتحديث جميع البرامج لديك وانتبه من البرامج المقرصنة والمجانية. حاول أن تقتني على أحد البرامج الأمنية الموثوقة والتي تكون جزئاً من عملها مكافحة فيروسات بالإضافة إلى البحث عن أي تحديث متوفر لجميع البرامج الموجودة على جهازك

5⃣0⃣

5⃣0⃣

جاري تحميل الاقتراحات...