هذا الـ #ثريد يحتوي على معلومات عامة ومختصرة حول

Cryptography and PKI

-This thread covers one of domains of information security #cryptography and PKI

#قائدات_التقنية

#CompTIASecurityPlus 🔰

@cybersec2030 @IT2CAM @TechWamda

Cryptography and PKI

-This thread covers one of domains of information security #cryptography and PKI

#قائدات_التقنية

#CompTIASecurityPlus 🔰

@cybersec2030 @IT2CAM @TechWamda

#التشفير هو استخدام الخوارزميات الرياضية لتحويل المعلومات إلى شكل لا يمكن قراءته من قبل الأفراد غير المصرح لهم. حالات الاستخدام الشائعة للتشفير تشمل ما يلي:

1. توفير السرية للمعلومات الحساسة.

2. التأكد من سلامة المعلومات المخزنة أو المنقولة.

3. مصادقة المستخدمين.

يتبع...

1. توفير السرية للمعلومات الحساسة.

2. التأكد من سلامة المعلومات المخزنة أو المنقولة.

3. مصادقة المستخدمين.

يتبع...

التشفير يحقق مبدأ سرية البيانات (Confidentiality)

يعتمد التشفير على عمليتين أساسيتين وهي:

1. التشفير(encryption)

2. فك التشفير(decryption)

يتبع...

يعتمد التشفير على عمليتين أساسيتين وهي:

1. التشفير(encryption)

2. فك التشفير(decryption)

يتبع...

- encryption

يحول المعلومات من صيغة النص العادي إلى نسخة مشفرة غير قابلة للقراءة. يُعرف هذا بالنص المشفر (ciphertext)

-(decryption)

إجراء التحويل العكسي باستخدام خوارزمية لتحويل هذا النص المشفر مرة أخرى إلى تنسيق نص عادي (plaintext)

-التشفير عملية ذات اتجاهين (Two-way function)

يحول المعلومات من صيغة النص العادي إلى نسخة مشفرة غير قابلة للقراءة. يُعرف هذا بالنص المشفر (ciphertext)

-(decryption)

إجراء التحويل العكسي باستخدام خوارزمية لتحويل هذا النص المشفر مرة أخرى إلى تنسيق نص عادي (plaintext)

-التشفير عملية ذات اتجاهين (Two-way function)

عمليتا التشفير الأساسيتان هما:

1. (substitution) which modifies characters.

وَ

2. (transposition) which moves them around.

-وهناك العديد من أنواع خوارزميات التشفير المختلفة، وهناك طرق مختلفة يمكننا من خلالها تصنيفها.

يتبع...

1. (substitution) which modifies characters.

وَ

2. (transposition) which moves them around.

-وهناك العديد من أنواع خوارزميات التشفير المختلفة، وهناك طرق مختلفة يمكننا من خلالها تصنيفها.

يتبع...

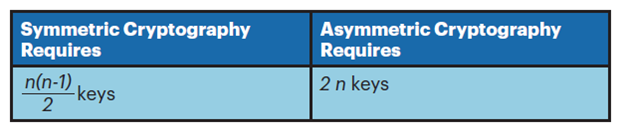

على سبيل المثال، إذا كانت لدينا منظمة ما، تضم 10000 موظف، فسنحتاج إلى ما يقرب من 50 مليون مفتاح تشفير، بينما يحل التشفير الغير المتماثل مشكلتنا في إنشاء مفاتيح للمؤسسات الكبيرة.

يتبع...

يتبع...

-تتضمن الخوارزميات المتماثلة الآمنة

3DES وAES وIDEA وTwofish وBlowfish.

-DES و RC4 ليست آمنة

-تتضمن الخوارزميات غير المتماثلة الآمنة

RSA, El Gamal, and elliptic curve (ECC).

-يمكن استخدام خوارزمية Diffie-Hellman للتبادل الآمن للمفاتيح المتماثلة.

يتبع...

3DES وAES وIDEA وTwofish وBlowfish.

-DES و RC4 ليست آمنة

-تتضمن الخوارزميات غير المتماثلة الآمنة

RSA, El Gamal, and elliptic curve (ECC).

-يمكن استخدام خوارزمية Diffie-Hellman للتبادل الآمن للمفاتيح المتماثلة.

يتبع...

عندما نستخدم التشفير لحماية سرية المعلومات، فإننا نأخذ في الاعتبار ثلاث حالات مختلفة من #البيانات حيث قد تتعرض لأعين المتطفلين

States of #Data

لدينا 3 حالات مختلفة من البيانات:

1. Data at rest

2. Data in motion

3. Data in use

#CyberSecurity

States of #Data

لدينا 3 حالات مختلفة من البيانات:

1. Data at rest

2. Data in motion

3. Data in use

#CyberSecurity

1. Data at rest: Data stored on system or media device

هي البيانات المخزنة على محرك أقراص ثابتة أو جهاز تخزين آخر.

ويمكننا استخدام التشفير لحماية البيانات المخزنة، بحيث تظل محمية حتى في حالة فقد الجهاز أو سرقته.

يتبع...

هي البيانات المخزنة على محرك أقراص ثابتة أو جهاز تخزين آخر.

ويمكننا استخدام التشفير لحماية البيانات المخزنة، بحيث تظل محمية حتى في حالة فقد الجهاز أو سرقته.

يتبع...

2. Data in motion: Data in transit over a network

هي بيانات يتم إرسالها عبر #شبكة بين نظامين.

نستخدم التشفير encryption لحماية البيانات أثناء الحركة بحيث تظل محمية، حتى لو تنصت شخص ما على اتصال الشبكة.

يتبع...

هي بيانات يتم إرسالها عبر #شبكة بين نظامين.

نستخدم التشفير encryption لحماية البيانات أثناء الحركة بحيث تظل محمية، حتى لو تنصت شخص ما على اتصال الشبكة.

يتبع...

-التجزئة Hashes

هي طريقة one-way function تنتج قيمة فريدة لكل إدخال ولا يمكن عكسها. بمعنى آخر تحويل النص الأصلي إلى نص غير مفهوم، وذلك لحفظ البيانات ومعرفة إن تم التعديل عليها، لضمان تحقيق سلامة البيانات Integrity

تتضمن خوارزميات التجزئة الشائعة SHA وHMAC وRIPEMD.

يتبع...

هي طريقة one-way function تنتج قيمة فريدة لكل إدخال ولا يمكن عكسها. بمعنى آخر تحويل النص الأصلي إلى نص غير مفهوم، وذلك لحفظ البيانات ومعرفة إن تم التعديل عليها، لضمان تحقيق سلامة البيانات Integrity

تتضمن خوارزميات التجزئة الشائعة SHA وHMAC وRIPEMD.

يتبع...

لا تزال خوارزمية التجزئة MD5 مستخدمة على نطاق واسع ولكن بها #ثغرات أمنية كبيرة.

يمكن الاستفادة من هذه العملية للتأكد من سلامة البرامج أو الملفات، حيث أننا نجد قيمة Hash لذلك الملف أو البرنامج، ثم نقوم بحساب Hash لهذا الملف أو البرنامج على سبيل المثال من خلال

يتبع...

يمكن الاستفادة من هذه العملية للتأكد من سلامة البرامج أو الملفات، حيث أننا نجد قيمة Hash لذلك الملف أو البرنامج، ثم نقوم بحساب Hash لهذا الملف أو البرنامج على سبيل المثال من خلال

يتبع...

Powershell في نظام التشغيل

باستخدام هذا الأمر، نكتب ما يلي:

Get-filehash (مسار الملف) -Algorithm (اسم الخوارزمية)

أو من خلال كالي لينكس من خلال كتابة اسم الخوارزمية ومسار الملف.

بعد ذلك تتم مقارنته بالقيمة الموجودة في الموقع الرسمي فإذا تطابق فهو Integrity.

يتبع...

باستخدام هذا الأمر، نكتب ما يلي:

Get-filehash (مسار الملف) -Algorithm (اسم الخوارزمية)

أو من خلال كالي لينكس من خلال كتابة اسم الخوارزمية ومسار الملف.

بعد ذلك تتم مقارنته بالقيمة الموجودة في الموقع الرسمي فإذا تطابق فهو Integrity.

يتبع...

بروتوكول (Transport Layer Security) بديل لـ (Secure Sockets Layer ) ويستخدم تشفير المفتاح العام لتبادل مفتاح سري مشترك، لتأمين حركة مرور الويب واتصالات الشبكة الأخرى

The Trusted Computing Base

هي النواة الآمنة لنظام لديه secure perimeter مع وصول يتم فرضه بواسطة reference monitor

The Trusted Computing Base

هي النواة الآمنة لنظام لديه secure perimeter مع وصول يتم فرضه بواسطة reference monitor

عند تكوين الأمان لشبكة لاسلكية، استخدم دائمًا بروتوكولات الوصول المحمي بشبكة

Wi-Fi (WPA أو WPA2)

وكلا الإصدارين من هذا البروتوكول آمنان.

بروتوكول (Wired Equivalent Privacy (WEP غير آمن، ويستخدم WPA

يتبع...

Wi-Fi (WPA أو WPA2)

وكلا الإصدارين من هذا البروتوكول آمنان.

بروتوكول (Wired Equivalent Privacy (WEP غير آمن، ويستخدم WPA

يتبع...

Temporal Key Integrity Protocol (TKIP)

لتغيير مفاتيح التشفير بسرعة بينما يستخدم

CCM Mode Protocol (CCMP) لتوفير الأمان.

-الشهادات الرقمية Digital certificates

هي وسيلة آمنة لتزويد طرف ثالث غير معروف بنسخة موثوقة من المفتاح العام الذي ينتمي إلى فرد أو مؤسسة أو جهاز.

يتبع...

لتغيير مفاتيح التشفير بسرعة بينما يستخدم

CCM Mode Protocol (CCMP) لتوفير الأمان.

-الشهادات الرقمية Digital certificates

هي وسيلة آمنة لتزويد طرف ثالث غير معروف بنسخة موثوقة من المفتاح العام الذي ينتمي إلى فرد أو مؤسسة أو جهاز.

يتبع...

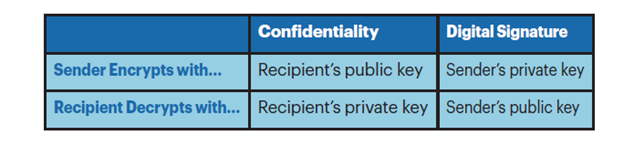

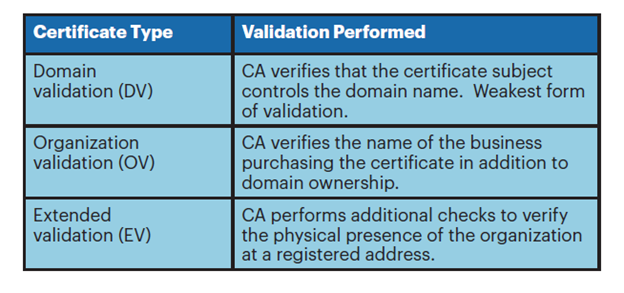

يتم إصدار الشهادات الرقمية من قبل (Certificate Authority (CA

عند إنشاء شهادة رقمية، يأخذ (CA) نسخة من المفتاح العام مع معلومات الشهادة الأخرى ثم يوقع رقميًا على الشهادة باستخدام المفتاح الخاص لـ CA.

يتبع...

عند إنشاء شهادة رقمية، يأخذ (CA) نسخة من المفتاح العام مع معلومات الشهادة الأخرى ثم يوقع رقميًا على الشهادة باستخدام المفتاح الخاص لـ CA.

يتبع...

عندما يرغب مستخدم أو تطبيق في التحقق من الشهادة الرقمية، فإنهم يفعلون ذلك عن طريق التحقق من صحة التوقيع الرقمي باستخدام المفتاح العام لـ CA.

إذا كان التوقيع أصليًا وكان المرجع المصدق موثوقًا به، فيمكن حينئذٍ الوثوق بالمفتاح العام.

يتبع...

إذا كان التوقيع أصليًا وكان المرجع المصدق موثوقًا به، فيمكن حينئذٍ الوثوق بالمفتاح العام.

يتبع...

يجوز لـ Certificate authorities إبطال شهادة رقمية بوضعها في (Certificate Revocation List (CRL.

ومع ذلك، فإن هذا النهج بطيء ويتم استبداله ببروتوكول

Online Certificate Status Protocol (OCSP)

الذي يوفر التحقق من الشهادة في الوقت الفعلي.

يتبع...

ومع ذلك، فإن هذا النهج بطيء ويتم استبداله ببروتوكول

Online Certificate Status Protocol (OCSP)

الذي يوفر التحقق من الشهادة في الوقت الفعلي.

يتبع...

وعلى كل جهة اختيار وتطبيق مستوى التشفير المناسب حسب طبيعة ومستوى حساسية البيانات والأنظمة والشبكات المراد حمايتها.

المعايير الوطنية للتشفير من @NCA_KSA

nca.gov.sa

المعايير الوطنية للتشفير من @NCA_KSA

nca.gov.sa

جاري تحميل الاقتراحات...