١.سوف أتحدث في هذا ال #ثريد بشكل مختصر عن الكلاود سيكورتي

#Cloud

كأحد الامور الهامة في مجال #BigData

وأحد مجالات متخصصي #الأمن_السيبراني

*الكلاود من الأمور المتقدمة في مجال الشبكات والانترنت والتي يظل البعض يظن أنها تخزين سحابي فقط

سنستعرض بشكل مختصر وقد نفصل لاحقا

#Cloud

كأحد الامور الهامة في مجال #BigData

وأحد مجالات متخصصي #الأمن_السيبراني

*الكلاود من الأمور المتقدمة في مجال الشبكات والانترنت والتي يظل البعض يظن أنها تخزين سحابي فقط

سنستعرض بشكل مختصر وقد نفصل لاحقا

٢.

الكلاود قد تكون Public مثل أمازون وجوجل وأوراكل وغيرها

(ميزتها تملك بنية قوية وأمن عالي)

أو خاصه مثل كلاود خاص بالجامعه او المؤسسة

وقد تكون عامه وخاصه،، وهي مثل الكلاود التي كنت أعمل عليه في جامعتي

(لها مميزاتها ولكن تحتاج لعاملين متدربين لادارة الحسابات وحفظ الامن)

الكلاود قد تكون Public مثل أمازون وجوجل وأوراكل وغيرها

(ميزتها تملك بنية قوية وأمن عالي)

أو خاصه مثل كلاود خاص بالجامعه او المؤسسة

وقد تكون عامه وخاصه،، وهي مثل الكلاود التي كنت أعمل عليه في جامعتي

(لها مميزاتها ولكن تحتاج لعاملين متدربين لادارة الحسابات وحفظ الامن)

٣.

الحوسبة السحابية Cloud Computing تكنولوجيا تعتمد ع نقل (المعالجة) processing ومساحة التخزين الخاصة بالحاسب إلى ما يسمى السحابة، وهي أجهزة خوادم يتم الوصول إليها عن طريق الانترنت

تصبح البرامج من (منتجات) إلى خدمات ويتاح للمستخدم الوصول إليها عبر الإنترنت دون الحاجة لامتلاكها

الحوسبة السحابية Cloud Computing تكنولوجيا تعتمد ع نقل (المعالجة) processing ومساحة التخزين الخاصة بالحاسب إلى ما يسمى السحابة، وهي أجهزة خوادم يتم الوصول إليها عن طريق الانترنت

تصبح البرامج من (منتجات) إلى خدمات ويتاح للمستخدم الوصول إليها عبر الإنترنت دون الحاجة لامتلاكها

٥.

أصدر“تحالف الأمن السحابي” Cloud Security Alliance (CSA)، وهو منظمة غير هادفة للربح، نسخته الأخيرة بأهم تهديدات الحوسبة السحابية، مرتبة بحسب مستوى الخطورة على النحو التالي:

*تسريب البيانات

بسبب هجوم مباشر، أو خطأ بشري، أو ثغرات في التطبيقات المستخدمة، أو إهمال الممارسات الأمنية

أصدر“تحالف الأمن السحابي” Cloud Security Alliance (CSA)، وهو منظمة غير هادفة للربح، نسخته الأخيرة بأهم تهديدات الحوسبة السحابية، مرتبة بحسب مستوى الخطورة على النحو التالي:

*تسريب البيانات

بسبب هجوم مباشر، أو خطأ بشري، أو ثغرات في التطبيقات المستخدمة، أو إهمال الممارسات الأمنية

٦.

*ضعف في إدارة الهوية وبيانات الاعتماد والوصول للحسابات

فيسمح لأطراف خارجية بالوصول إلى البيانات وتعديلها وحذفها بينما يعتبرها النظام مستخدمين مسموح لهم بالوصول

*ضعف أمن واجهات الاستخدام وواجهات برمجة التطبيقات

*ثغرات الأنظمة

ضعف بأنظمة التشغيل يستغلها المهاجمون

للسيطره عليها

*ضعف في إدارة الهوية وبيانات الاعتماد والوصول للحسابات

فيسمح لأطراف خارجية بالوصول إلى البيانات وتعديلها وحذفها بينما يعتبرها النظام مستخدمين مسموح لهم بالوصول

*ضعف أمن واجهات الاستخدام وواجهات برمجة التطبيقات

*ثغرات الأنظمة

ضعف بأنظمة التشغيل يستغلها المهاجمون

للسيطره عليها

٧.

*السطو على الحسابات

لا يُعتَبر السطو ع الحسابات جديدًا، ولكن الخدمات السحابية ضاعفت هذه التهديدات

*الأخطار الداخلية

فضلًا عن الأخطار الخارجية، قد يكون الخطر أقرب من خلال العاملين بالمؤسسة

*التهديدات المستمرة المتقدمة

هجمات لتتسلل للأنظمة لاتخاذ مكانه لها في البنية التحتية

*السطو على الحسابات

لا يُعتَبر السطو ع الحسابات جديدًا، ولكن الخدمات السحابية ضاعفت هذه التهديدات

*الأخطار الداخلية

فضلًا عن الأخطار الخارجية، قد يكون الخطر أقرب من خلال العاملين بالمؤسسة

*التهديدات المستمرة المتقدمة

هجمات لتتسلل للأنظمة لاتخاذ مكانه لها في البنية التحتية

٨.

*هجمات الحرمان من الخدمة:

تستهدف حجب الخدمة ومنع المستخدمين من الوصول لبياناتهم أو تطبيقاتهم

وتستهدف استهلاك قدر هائل من مواردها المحدودة مثل طاقة المعالجة أو الذاكرة أو مساحة التخزين، وبذلك يتسبب الهجوم في إبطاء الخدمة ومنع الجميع من الوصول للخدمات

وهو من أخطر الهجمات

*هجمات الحرمان من الخدمة:

تستهدف حجب الخدمة ومنع المستخدمين من الوصول لبياناتهم أو تطبيقاتهم

وتستهدف استهلاك قدر هائل من مواردها المحدودة مثل طاقة المعالجة أو الذاكرة أو مساحة التخزين، وبذلك يتسبب الهجوم في إبطاء الخدمة ومنع الجميع من الوصول للخدمات

وهو من أخطر الهجمات

٩.

ثغرات التكنولوجية الشائعة:

يتشارك مقدمو الخدمات السحابية موارد عدة فيما بينهم مثل البُنى التحتية والأنظمة الأساسية والتطبيقات

ويستخدم البعض الأجهزة والبرمجيات المُتاحة بالفعل في الأسواق دون تعديلها، الأمر الذي قد يخل بالمعايير الأمنية

أنصح بقراءة المقال

cloudsecurityalliance.org

ثغرات التكنولوجية الشائعة:

يتشارك مقدمو الخدمات السحابية موارد عدة فيما بينهم مثل البُنى التحتية والأنظمة الأساسية والتطبيقات

ويستخدم البعض الأجهزة والبرمجيات المُتاحة بالفعل في الأسواق دون تعديلها، الأمر الذي قد يخل بالمعايير الأمنية

أنصح بقراءة المقال

cloudsecurityalliance.org

١٠.

سوف أتحدث عن أمازون كلاود لتجربتي الأكثر استخدامآ

تعد Amazon Elastic Compute Cloud EC) إحدى خدمات الويب التي توفر سعة حوسبة آمنة وقابلة للتغير

تم تصميمها لتوفر التحكم الكامل في موارد الحوسبة وتتيح لك تشغيل بيئة الحوسبة المثبتة ب Amazon

مرفق مقال

aws.amazon.com

سوف أتحدث عن أمازون كلاود لتجربتي الأكثر استخدامآ

تعد Amazon Elastic Compute Cloud EC) إحدى خدمات الويب التي توفر سعة حوسبة آمنة وقابلة للتغير

تم تصميمها لتوفر التحكم الكامل في موارد الحوسبة وتتيح لك تشغيل بيئة الحوسبة المثبتة ب Amazon

مرفق مقال

aws.amazon.com

١١.

AWS Amazon Web Services

مجموعة خدمات للحوسبة #CloudComputing عالية الأمان فيها أيضا عدة خدمات مثل خدمة الويب وغيرها،وجميعها معاً تصنع منصة الحوسبة السحابية تقدم على الإنترنت من قبل شركة أمازون بعضها مجاني والبعض مدفوع الثمن وقد تصل ان تكون مرتفعة للفرد غير الباحث

AWS Amazon Web Services

مجموعة خدمات للحوسبة #CloudComputing عالية الأمان فيها أيضا عدة خدمات مثل خدمة الويب وغيرها،وجميعها معاً تصنع منصة الحوسبة السحابية تقدم على الإنترنت من قبل شركة أمازون بعضها مجاني والبعض مدفوع الثمن وقد تصل ان تكون مرتفعة للفرد غير الباحث

١٢.

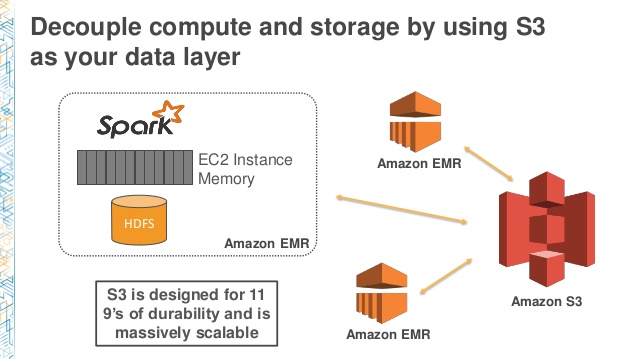

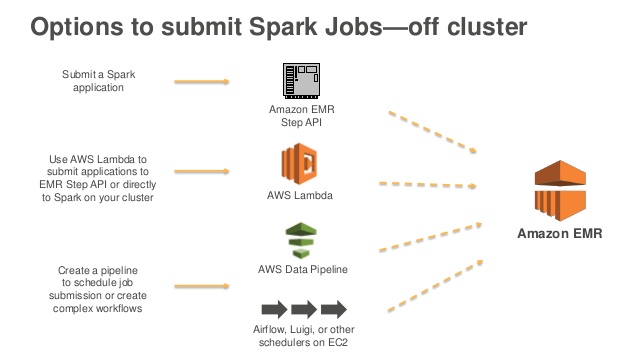

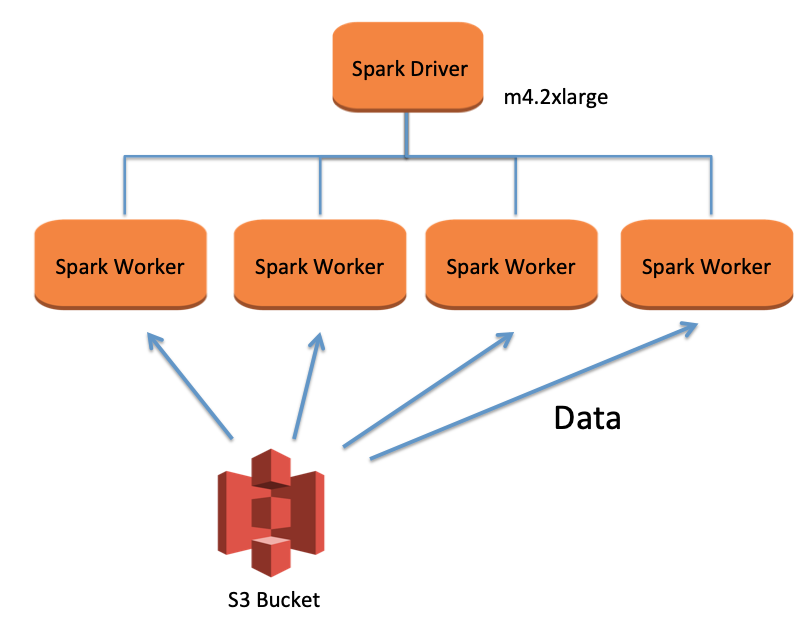

والأهم في هذا الثريد

هو استخدام هادوب Hadoop و Spark

وهو ماتحدثت عنه سابقآ في ثريد #BigData

والذي يمكن العمل عليهما عبر أمازون كلاود

وهو حديثي القادم بإذن الله.

والأهم في هذا الثريد

هو استخدام هادوب Hadoop و Spark

وهو ماتحدثت عنه سابقآ في ثريد #BigData

والذي يمكن العمل عليهما عبر أمازون كلاود

وهو حديثي القادم بإذن الله.

١٣.

ومن الأمور التي أفضلها في الكلاود

هو استخدام اللاب Lab للتدريب في مجال السيكورتي مثلا عبر Lab موجود بالكلاود

فلا حاجه لشراء الأجهزة والتطبيقات ونكتفي باسم المستخدم الذي يكفل لك صلاحيات استخدام اللاب

..لتحفظ المال في شراء الاجهزة والتطبيقات وكذلك تحفظ الأمان

EC-Council مثل

ومن الأمور التي أفضلها في الكلاود

هو استخدام اللاب Lab للتدريب في مجال السيكورتي مثلا عبر Lab موجود بالكلاود

فلا حاجه لشراء الأجهزة والتطبيقات ونكتفي باسم المستخدم الذي يكفل لك صلاحيات استخدام اللاب

..لتحفظ المال في شراء الاجهزة والتطبيقات وكذلك تحفظ الأمان

EC-Council مثل

١٤.

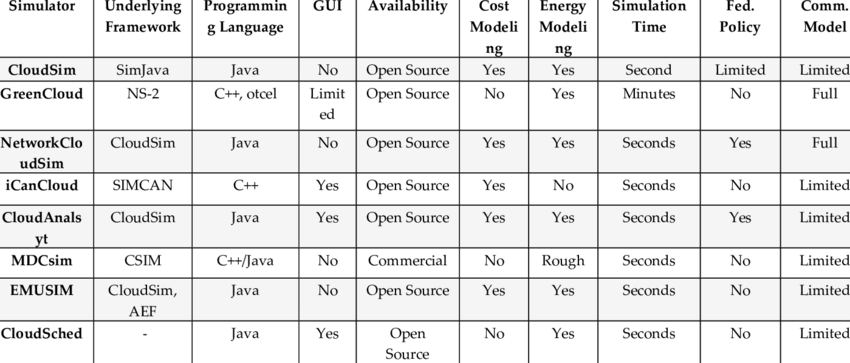

من أشهر أدوات محاكاة الكلاود مرفقة في الجدول

ومن خلال تجربتي ف CloudSim

رائع ولكنه ليس GUI

وتحتاج إلى أكواد برمجية بلغة الجافا

ولكن يمكن العمل عليه ك Traffic Generation للحصول ع داتا في الكلاود

وقد أتحدث عنه في ثريد منفصل

Good Luck

من أشهر أدوات محاكاة الكلاود مرفقة في الجدول

ومن خلال تجربتي ف CloudSim

رائع ولكنه ليس GUI

وتحتاج إلى أكواد برمجية بلغة الجافا

ولكن يمكن العمل عليه ك Traffic Generation للحصول ع داتا في الكلاود

وقد أتحدث عنه في ثريد منفصل

Good Luck

١٥.

Cloud Sim

أداة من ادوات المحاكاة

وهو أداة ليست جاهزه للاستخدام

وانما تتطلب معرفه برمجية بالاضافة الى فهم آلية الكلاود

هو أداة بحثية مطوره في معمل لابحاث الكلاود والحاسبات الموزعه

مرفق الرابط

cloudsimtutorials.online

Cloud Sim

أداة من ادوات المحاكاة

وهو أداة ليست جاهزه للاستخدام

وانما تتطلب معرفه برمجية بالاضافة الى فهم آلية الكلاود

هو أداة بحثية مطوره في معمل لابحاث الكلاود والحاسبات الموزعه

مرفق الرابط

cloudsimtutorials.online

جاري تحميل الاقتراحات...