الكل يسوي مسابقات هذه الفترة ونحن كذلك عندنا أسلوبنا ف التسلية ?

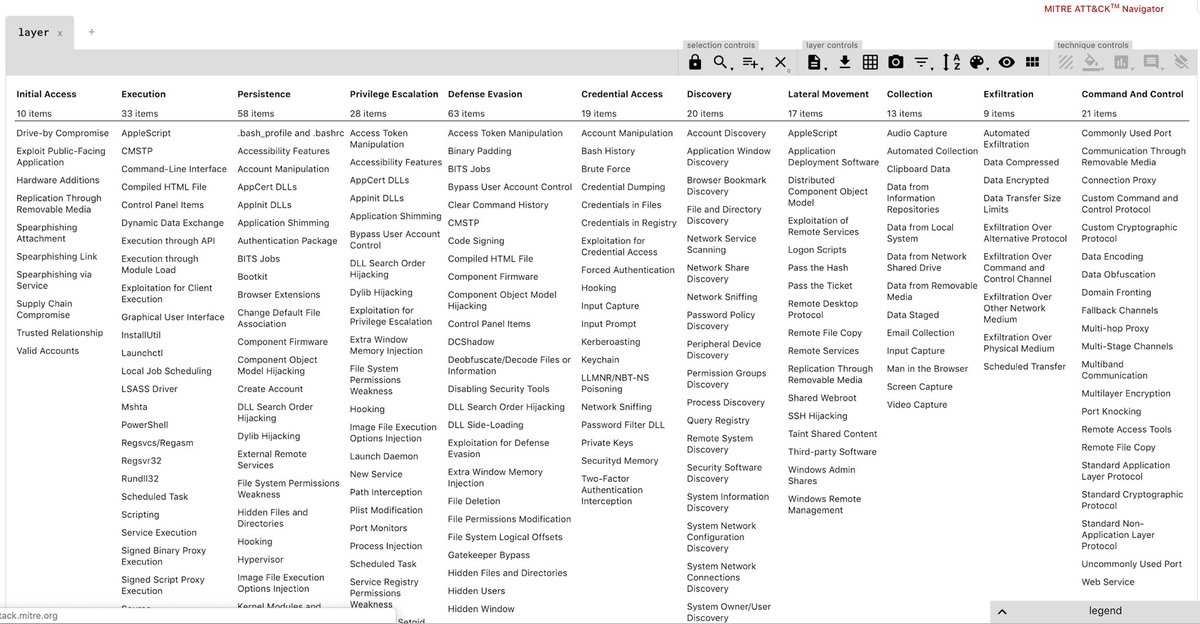

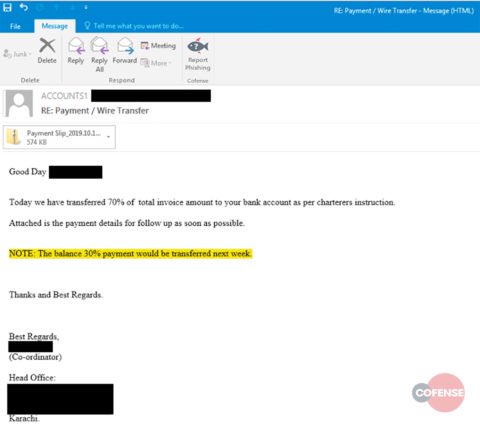

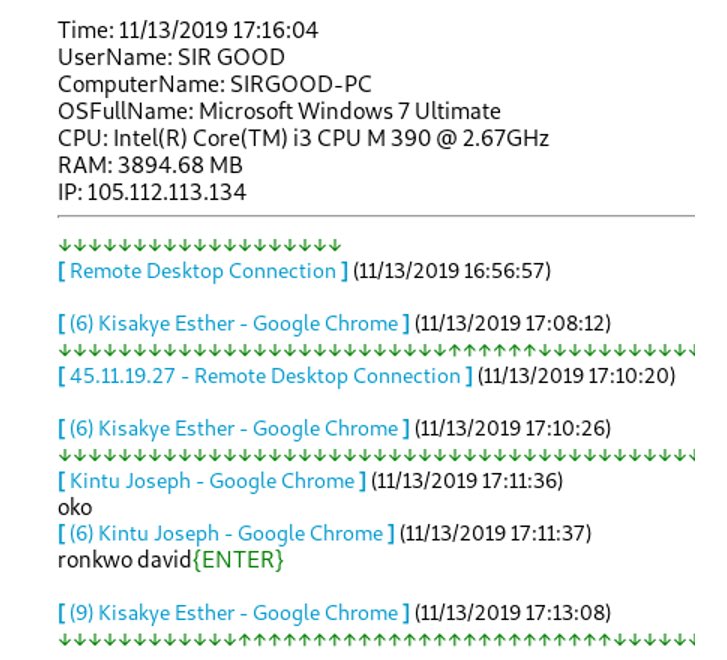

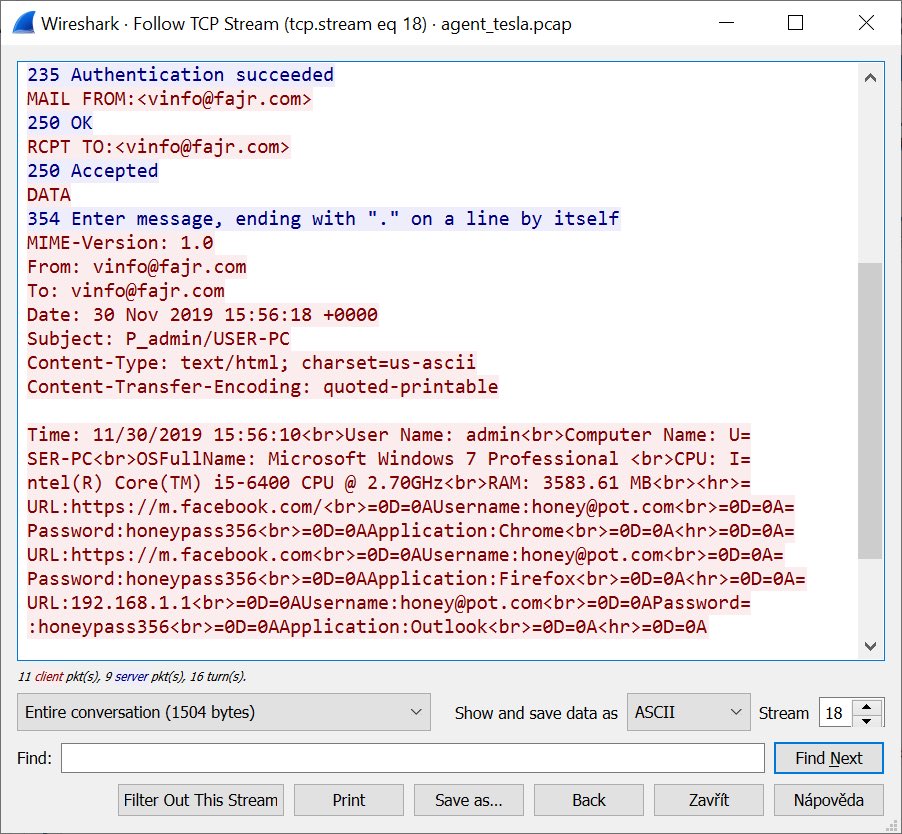

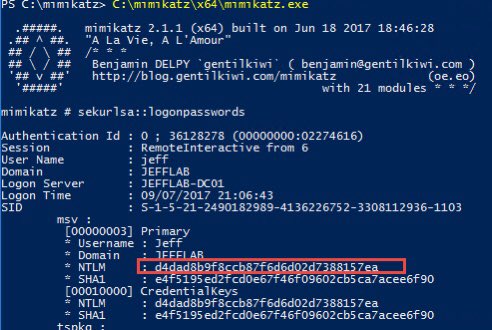

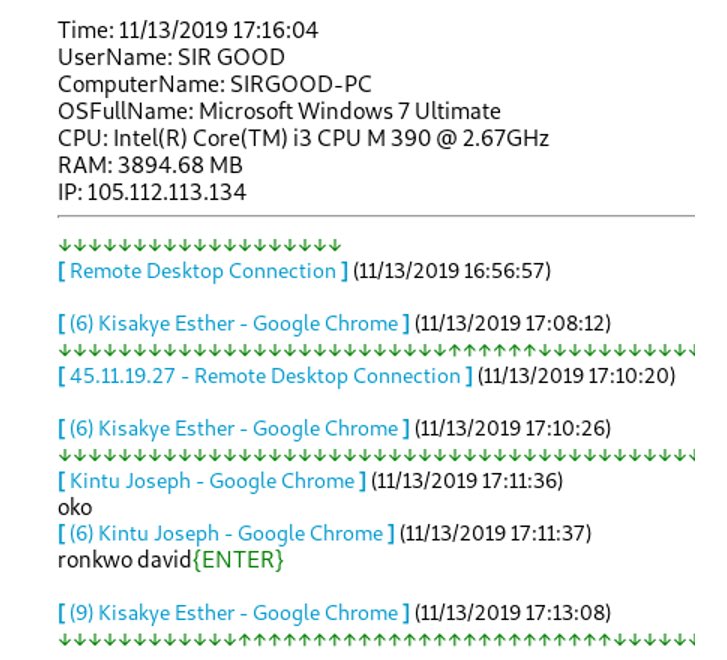

سأقوم تحت هذه التغريدة بمحاكاة #هجمة_سيبرانية وانت ستقوم باكتشافها وربطها بنموذج Mitre اكتشف كل التحركات في هذه الهجمة.

بعد ذلك ستقوم بتعبئة جميع tactics, techniques من هنا mitre-attack.github.io

سأقوم تحت هذه التغريدة بمحاكاة #هجمة_سيبرانية وانت ستقوم باكتشافها وربطها بنموذج Mitre اكتشف كل التحركات في هذه الهجمة.

بعد ذلك ستقوم بتعبئة جميع tactics, techniques من هنا mitre-attack.github.io

قبل ان أتيح لكم الفرصة ف الإجابة اود ان اؤكد لكم اننا بحاجة الى التالي:

١- تعبية نموذج MITRE حسب المعطيات اعلاة وأي سؤال انا حاضر

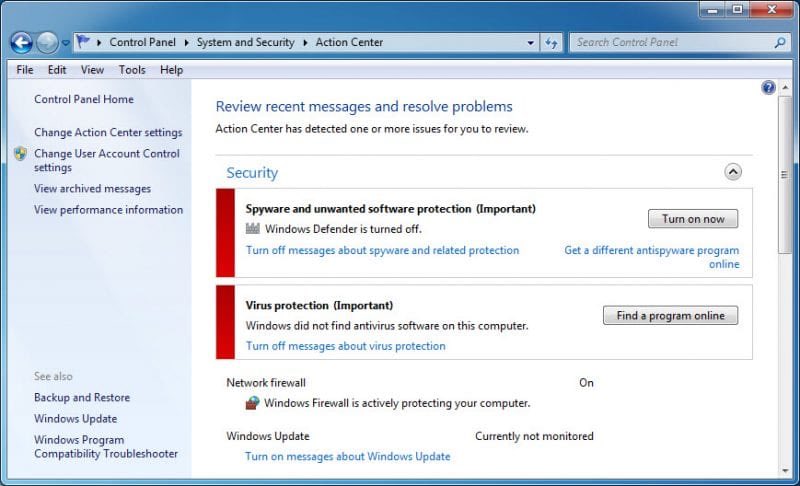

٢- نوعية البرمجية الخبيثة المستخدمة

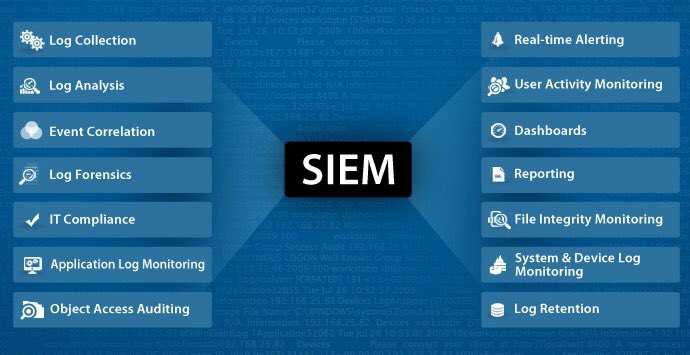

٣- طرق اكتشاف مثل تلك البرمجية

٤- لا تنسى تعبي النموذج أعلاه

#اتحفوني ✌??

١- تعبية نموذج MITRE حسب المعطيات اعلاة وأي سؤال انا حاضر

٢- نوعية البرمجية الخبيثة المستخدمة

٣- طرق اكتشاف مثل تلك البرمجية

٤- لا تنسى تعبي النموذج أعلاه

#اتحفوني ✌??

جاري تحميل الاقتراحات...