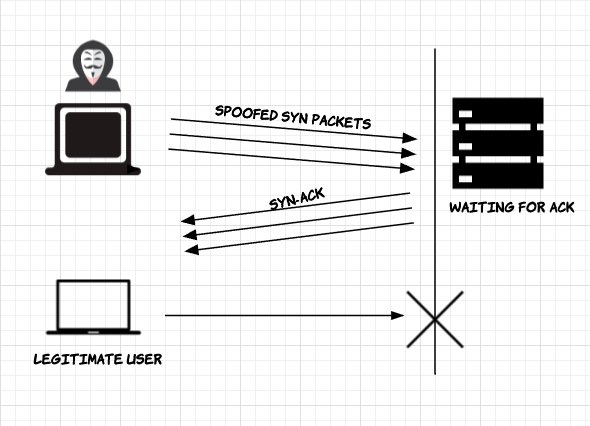

١- هجوم SYN Attack : أحد أكثر هجمات DDOS شيوعًا والتي تستهدف hosts الذي يقوم بتشغيل عمليات TCP واستغلال عملية three-way handshake العادية .

#أمن_المعلومات

#أمن_المعلومات

٢- يبدأ الاتصال بين العميل والخادم بعد تأسيس اتصال افتراضي. يبدأ العميل اتصالًا عن طريق إرسال طلبات SYN إلى الخادم ، ثم يستجيب الخادم عن طريق إرسال SYN / ACK.

#أمن_المعلومات

#أمن_المعلومات

٣- يعد SYN / ACK إقرارًا بطلب SYN الأولي من العميل. يستجيب العميل بواسطة حزمة ACK ، لاستكمال الاتصال لبدء الاتصال.

في بيئة DDOS ، يقوم malicious actor بانتحال Client ويبدأ في إرسال عدد كبير من طلبات SYN من عناوين IP العشوائية إلى الخادم المستهدف.

#أمن_المعلومات

في بيئة DDOS ، يقوم malicious actor بانتحال Client ويبدأ في إرسال عدد كبير من طلبات SYN من عناوين IP العشوائية إلى الخادم المستهدف.

#أمن_المعلومات

٤- يستجيب الخادم ، على افتراض أنه طلبات مشروعة مع SYN / ACK ، ولكنه لا يستقبل نهائيًا ACK ، وبالتالي ربط موارد الخادم بجلسات TCP نصف مفتوحة مما يؤدي في النهاية إلى رفض طلبات الاتصال المشروعة.

#أمن_المعلومات

#أمن_المعلومات

٥- كيفية منع هجوم SYN :

? SYN cookies: يعمل عن طريق تجنب الحاجة إلى الحفاظ على جدول حالة لجميع اتصالات TCP نصف المفتوحة. تستخدم هذه الطريقة استخدام تجزئة التشفير. يصنع الخادم ISN (رقم التسلسل الأولي) مع SYN-ACK flood الأولي الذي تم إرساله إلى client.

? SYN cookies: يعمل عن طريق تجنب الحاجة إلى الحفاظ على جدول حالة لجميع اتصالات TCP نصف المفتوحة. تستخدم هذه الطريقة استخدام تجزئة التشفير. يصنع الخادم ISN (رقم التسلسل الأولي) مع SYN-ACK flood الأولي الذي تم إرساله إلى client.

٦- يتم حساب رقم ISN هذا على أساس مصدر IP ، و IP Destination ، وأرقام المنافذ ، ورقم سري. عندما يتلقى الخادم ACK من العميل ، فإنه يقوم بالتحقق من صحته من خلال التحقق من تطابق ISN المتزايد ثم تخصيص ذاكرة للاتصال.

#أمن_المعلومات

#أمن_المعلومات

٧- ? Increasing Backlog Queue: يخصص كل نظام تشغيل الذاكرة لاتصالات نصف مفتوحة وهناك حد لعدد هذه الاتصالات يمكن أن تعقد. بمجرد تحقيق هذا الحد ، يبدأ في إيقاف الاتصال. في حالة هجوم SYN ، يمكن زيادة حد العمل المتراكم ويمنع dropping الاتصالات المشروعة.

#أمن_المعلومات

#أمن_المعلومات

٨- ? Firewall filtering : يمكنه الكشف عن هذا الهجوم ومنعه. على سبيل المثال ، يمكن تغيير source threshold. في هذه الحالة ، يمكن إعداد حد معين قبل أن يبدأ جدار الحماية في dropping الاتصالات من مصدر معين.

#أمن_المعلومات

#أمن_المعلومات

جاري تحميل الاقتراحات...